El tema de Multi-Factor Authentication es de mucha importancia en el mundo de la ciberseguridad, ya que con esta técnica nos defendemos de más del 81% de las brechas existentes. Según el reporte de Verizon

En este artículo, plasmaré los conceptos fundamentales de MFA incluyendo mi clasificación personal de los diferentes factores o métodos de autenticación que existen. Esta clasificación se fundamenta en los principios de Zero Trust

Igualmente te presento un detalle de los métodos 2FA que son usados en la actualidad así como un poco de lo que se viene con la evolución a passwordless.

Tabla de Contenidos

¿Qué son los Factores de Autenticación?

Antes de irnos a Multi-Factor Authentication, es muy importante conocer que son los factores de autenticación y su clasificación

Los factores de autenticación o técnicamente hablando métodos de autenticación, son técnicas que se usan para verificar la identidad de un usuario que desea ingresar a algún servicio de TI.

Al mero tema identidad, los principios Zero Trust agregan como factores la verificación de comportamiento y ambiente o circunstancias que rodean a cualquier intento de inicio de sesión.

Clasificación de los Factores de Autenticación

Como fruto de mi experiencia e investigaciones, y con motivos estrictamente pedagógicos, he diseñado esta clasificación de los diferentes factores de autenticación que existen y que estoy seguro te ayudará a entenderlos de una manera muy fácil

Bajo mi criterio, los factores se pueden clasificar en 4 categorías:

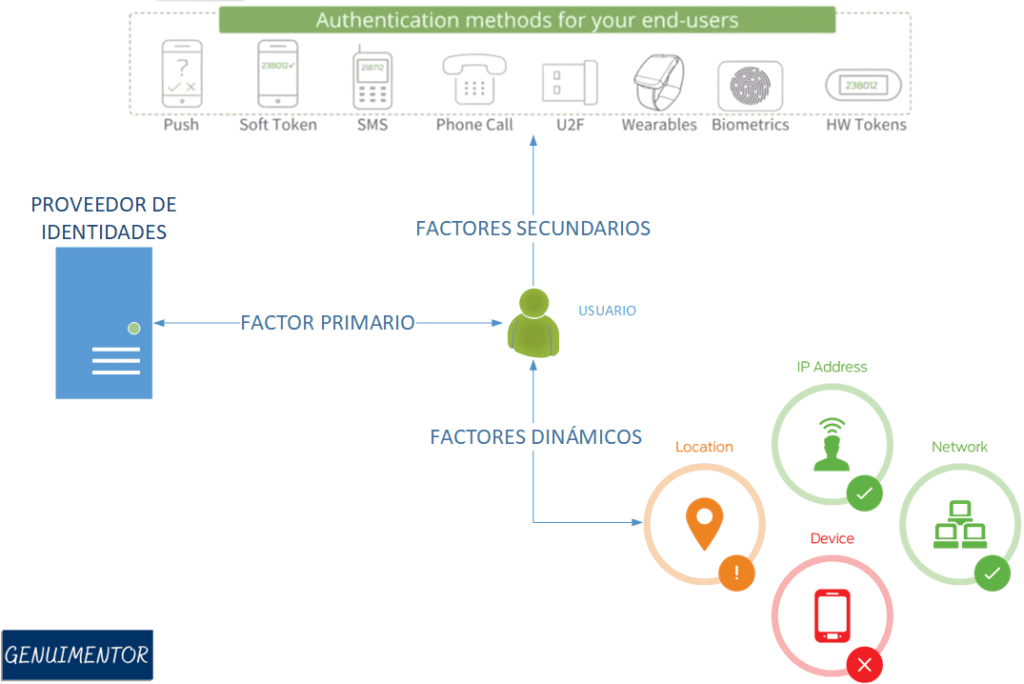

Factor Primario

Este factor coincide con el «algo que conozco», es decir.. un dato que solo la persona debe conocer. Acá tenemos la autenticación primaria conformada por la única combinación de usuario y contraseña.

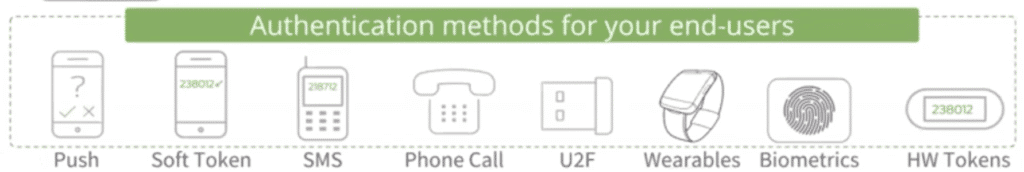

Factores Secundarios

Los factores secundarios se fundamentan en métodos de autenticación principalmente fuera de banda, es decir, que utilizan otro canal o tecnología diferente a la usada para acceder a la aplicación a la cual se intenta ingresar.

Factores Biométricos

Esta categoría coincide con el famoso «alguien quien soy» y en ella caen los factores que son inherentes (inseparables) del individuo que los posee y que pueden ser técnicamente leídos y verificados.

Ejemplos:

- Huellas digitales

- Rostro

- Iris

Factores de Posesión

En estos factores de autenticación, se solicita al usuario que presente una información que solo él debe poseer.

En esta categoría coincide con el «algo que tengo» y en ella caen:

- Passkeys o llaves de seguridad

- Tokens de hardware o Software (Códigos T-OTP o H-OTP)

- Notificaciones Push

- Red Celular: Mensajes de Texto o llamadas Telefónicas

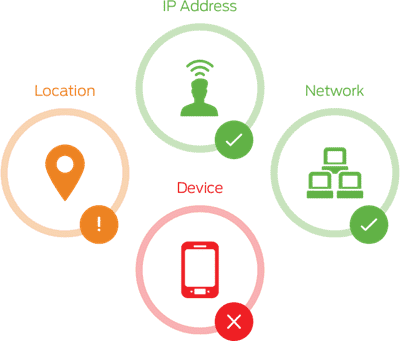

Factores Dinámicos

Ya en términos más estrictos de los principios de Zero Trust, hay condiciones conductuales o ambientales que deben ser evaluadas para dar acceso al usuario.

Estos factores, por ejemplo son implementados como por ejemplo en las Políticas Adaptativas de Acceso en Duo Security

Normalmente son evaluados de forma posterior a la presentación de los dos principales factores de autenticación 2FA que se hayan implementado.

Por tanto, a pesar de que el usuario haya presentado correctamente los factores iniciales (lo que nos da una gran certeza de que el usuario es quien dice ser); se está en capacidad de negar o aprobar el acceso considerando parámetros más estrictos.

A continuación un listado de este tipo de factores:

Dispositivo

El más importante de los factores dinámicos está relacionado con el dispositivo que utiliza el usuario para acceder al recurso deseado.

Para ejecutar estos factores, se requiere de un poco más de sofisticación y servicios como el de Duo Security.

Salud o Higiene

El usuario debe presentar la condición de actualización del Sistema Operativo y otros complementos.

Con base a este estado de higiene del dispositivo, se puede permitir o negar el acceso.

Propiedad (BYOD)

En ambientes Bring your own Device (BYOD), se puede discriminar el acceso de acuerdo a si el dispositivo de acceso es un dispositivo personal o perteneciente a la compañía (corporativo)

Configuración de Seguridad

Se pueden exigir también parámetros de configuración de seguridad mínimos para obtener el acceso, tales como:

- Cifrado de disco

- Agente de seguridad (Antivirus)

- Contraseña de inicio de sesión

- Bloqueo de pantalla

- Desbloqueo por biometría

Ubicación

Si un usuario normalmente inicia sesión en una determinada ubicación geográfica, y de repente aparece en otra, el acceso puede ser negado o solicitar un factor alternativo.

- Redes conocidas

- Redes anónimas

- Países

Tiempo

Son factores de comportamiento habitual en términos de los momentos en los cuales es usual el intento de ingreso

Si se detecta un intento de autenticación en un momento no habitual, se puede recurrir a algún factor de autenticación alternativo que permita verificar la identidad.

¿Qué es Multi-Factor Authentication (MFA)?

Ya conocido los factores a modo individual, podemos entonces hablar ya de Multi-Factor Authentication, Autenticación Multifactorial o MFA.

MFA es una medida de ciberseguridad que exige para una correcta verificación de un usuario, la presentación correcta de al menos 2 métodos de autenticación diferentes y únicos (comúnmente conocidos como factores de autenticación)

Hago énfasis en los adjetivos diferentes y únicos ya que de estas características depende la efectividad de este control de seguridad que persigue tener capas adicionales que nos protejan contra la vulneración de alguno de los factores.

Por ejemplo: nada hacemos pidiendo dos veces una misma contraseña o enviando dos veces una notificación push si este factor ha sido vulnerado.

Importancia de Multi-Factor Authentication

MFA nos protege contra ataques cibernéticos que pretendan usurpar nuestra identidad para ejecutar acciones fraudulentas.

Acá se vienen palabras como:

- Phishing

- Malware

- Ransomware

- Ingeniería Social

- Ataques de Fuerza Bruta

- Key Logging

En caso de ser víctima de alguno de ellos, si el atacante no tiene acceso a tu método de autenticación de segundo factor, no podrá completar su ataque.

Multi-Factor Authentication MFA versus 2FA

Esta es una pregunta muy común y que tiende a generar confusión.. ¿MFA es lo mismo que 2FA?

En realidad son términos muy parecidos pero no son lo mismo:

- MFA se refiere a la medida de seguridad que exige al menos dos factores de autenticación.

- 2FA es un un tipo de MFA que consiste en exigir dos factores de autenticación.

Acá entran en juego entonces los más conocidos Métodos de 2FA y que a continuación voy a detallar:

Métodos Autenticación Secundarios

Ahora bien, vamos a entrar en materia y detallar los métodos de autenticación más importantes que pueden ser usados además del usuario y contraseña.

Passkeys

Son llaves de seguridad regidas por el estándar FIDO2 o WebAuthn. Son el método de autenticación más seguro que existe y son la clave fundamental de la tecnología passwordless.

Ventajas de las Passkeys

- Fácil de usar: solo se pide ingresar o acercar la llave al dispositivo de acceso y tocarla.

- Mayor seguridad: FIDO2 / webAuthn es la máxima evolución de OTP, invulnerable a la fecha.

Desventajas de las Passkeys

- Difícil recuperación: en caso de pérdida de la llave, la sustitución es por otra llave que debe ser nuevamente enrolada en todos los servicios, se sugiere tener otra llave previa e igualmente configurada u otro método alternativo

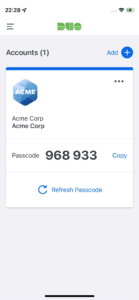

Notificaciones Push

Son notificaciones que llegan a una aplicación móvil, por ejemplo Duo Mobile.

Las notificaciones muestran información detallada del intento de autenticación (servicio, dirección IP, nombre del equipo, nombre del usuario) que permiten al usuario discernir si acepta o no la autenticación

Ventajas Push

- Fácil de usar: llega la notificación push, revisas la información y apruebas o rechazas la autenticación

- Fácil de Desplegar: es autoservicio, se instala la app en el teléfono y se agrega la cuenta push.

Desventajas Push

- Requiere acceso a Internet: las notificaciones llegan al celular a través de la red de datos o conexión wifi

- Concientización del usuario: Necesita que el usuario valide los datos recibidos en el push antes de aprobar

Tokens

Códigos de un solo uso (OTP) generados en un hardware especializado o en un smartphone con una app de autenticación.

Ventajas Tokens

- No requiere acceso a internet: los códigos son generados a partir de una clave privada guardada en el dispositivo y con esa clave se generan los códigos aplicando el algoritmo T-OTP

Desventajas Tokens

- Seguridad intermedia: si alguien obtiene la clave privada, es capaz de «clonar» el token

- Difícil recuperación: en caso de pérdida hay que sustituir por un dispositivo totalmente reconfigurado, se sugiere tener otro método alternativo

Red Celular: SMS o Llamada Telefónica

Consiste en la comunicación de un código OTP a través de la red de telefonía celular.

Esta comunicación puede ser vía SMS o una llamada telefónica donde se dicta el código a ser usado.

Ventajas Red Celular

- Protocolo muy accesible: la red celular es ampliamente disponible a nivel mundial

- Fácil de usar: se recibe el código y se usa.

- No requiere instalar app: se puede usar en teléfonos celulares básicos, sin necesidad de que sean smart.

Desventajas Red Celular

- Requiere una línea y red celular: para poder recibir los códigos, hay que estar en zona con cobertura celular.

- Protocolo vulnerable: para el caso de los SMS ya no es recomendado por la NIST por existir vulnerabilidades comprobadas

- Riesgo de sim-swap: puede ser objeto del ataque de intercambio de sim cards que permite que el atacante reciba los códigos vía SMS la llamada.

El Problema Administrativo de Multi-Factor Authentication

Imagina implementar Multi-Factor Authentication (MFA) de forma independiente en cada aplicación…..

- LA VPN tiene su propio MFA.

- El login al dominio tiene su propio MFA

- El acceso al Microsoft 356 o Ggoogle Workspace tiene su propui MFA

- etc.

Ahora imagina que un usuario cambió o perdió el teléfono donde tenía su aplicación autenticadora…..

En este caso debes entrar en cada sistema, de forma independiente y eliminar el dispositivo. Y el usuario debe reconfigurar su dispositivo autenticador en cada sistema .. .también de forma independiente.

Es acá donde debes tomar un respiro y pensar muy bien antes de activar MFA en tu compañía. El tema administrativo rutinario es muy serio.

Por ello debes evaluar el uso de soluciones que integren al mismo tiempo a las aplicaciones y la gestión unificada de usuarios y dispositivos de segundo factor.

En este caso y con base en mi experiencia, no dudo en recomendarte Duo Security como el Top en administración de MFA

Evolución de Multi-Factor Authentication a Passwordless

Passwordless es una tecnología que ataca al factor más débil de los factores, la contraseña.

La intención es eliminar la necesidad de utilizar una contraseña como factor de autenticación, todo esto debido a el gran número de desventajas que estas ofrecen (difíciles de recordar, susceptibles a ser robadas o adivinadas)

Por ello, y debido al gran nivel de seguridad que se logra con los factores secundarios, passwordless elimina el factor primario y utiliza:

- Biometría: estos factores son usados principalmente como factor de desbloqueo del dispositivo o del acceso inicial a la aplicación. Puede hacerse a través de Windows Hello, FaceID, etc.

- Passkeys: luego de desbloqueado el dispositivo o la aplicación con la biometría, se usa un método de autenticación con base en FIDO2 o WebAuthn para completar la autenticación.

De este modo se usan los factores más seguros y que permiten relegar y eliminar la necesidad de la contraseña.

Conclusiones

Multi-Factor Authenticaation, llegó para quedarse y sus beneficios en términos de una mayor seguridad son enormes.

Es muy importante saber implementarlos ya que si lo haces de forma desordenada o independiente por cada aplicación, puedes terminar ganando un complejo problema administrativo.

Es acá donde Duo Security tiene su mayor fortaleza: puedes integrar todas las aplicaciones y todos los métodos de segundo factor en una sola plataforma, lo que disminuye la fricción de cara al usuario y facilita la administración del lado de TI.

Thx