En la era digital actual, la seguridad en línea es más importante que nunca.

Una forma de mejorar tu seguridad es usando una YubiKey. Pero, ¿qué es exactamente una YubiKey y cómo puede proteger tus cuentas en línea? En esta publicación, exploraremos los beneficios de usar una YubiKey y cómo funciona.

Algunas YubiKey tienen funcionalidades OTP (one-time password) y Llave de Seguridad o Security Key que incluye U2F, así como la posibilidad de usarse como repositorio de claves privadas OTP del Yubico Authenticator

Estas funcionalidades abarcan la mayoría de los aspectos de Modelo Zero Trust Network Access de autenticación moderna y Multi-Factor Authentication

Tabla de Contenidos

Puntos Clave

- Una Yubikey es la evolución tecnológica de los Tokens o aplicaciones de códigos de un solo uso OTP

- Su inviolable seguridad se fundamenta en el uso de la arquitectura FIDO de Llave Pública / Llave Privada

- Adicional a la tecnología FIDO, tiene otros modos de operación como OTP

- Su tecnología ya es compatible con todos los sistemas operativos, navegadores y dispositivos

- Las Yubikeys son tan seguras eliminan la necesidad de usar contraseñas al ser componente fundamental de la nueva tecnología Passwordless

¿Qué es una Yubikey?

Una YubiKey es un dispositivo físico pequeño que brinda una capa adicional de seguridad al iniciar sesión en cuentas en línea y en aplicaciones empresariales.

Esta capa adicional representa un segundo factor de autenticación que impide la usurpación de identidad digital por robo de contraseña.

Se puede usar para una variedad de cuentas en línea, incluido el correo electrónico, las redes sociales y la banca. Es una forma simple y efectiva de proteger tus cuentas de piratas informáticos y otras amenazas de seguridad.

Tambien son conocidas como passkeys o security keys.

Beneficios de usar Yubikey

Usar una YubiKey para la seguridad en línea tiene muchos beneficios, a decir:

- Proporciona una capa adicional de seguridad más allá de un nombre de usuario y una contraseña. Esto significa que incluso si alguien logra obtener tus credenciales de inicio de sesión, no podrá acceder a su cuenta si no posee tu YubiKey.

- Son muy fáciles de usar y se pueden usar con una amplia gama de dispositivos y servicios.

- Son muy asequibles, con precios que comienzan en unos pocos dólares.

- Las YubiKeys son muy duraderas y pueden durar años, lo que las convierte en una gran inversión para cualquier persona que quiera mantener seguras sus cuentas en línea.

Cómo Configurar y Usar una YubiKey.

Configurar y usar una YubiKey es un proceso simple.

- Primero, debes comprar una YubiKey que sea compatible con su dispositivo y los servicios con los que desea usarlo.

- Una vez que tengas tu YubiKey, deberás registrarla con los servicios con los que deseas usarla.

- Por lo general, esto implica iniciar sesión en tu cuenta y seguir las instrucciones proporcionadas por el servicio.

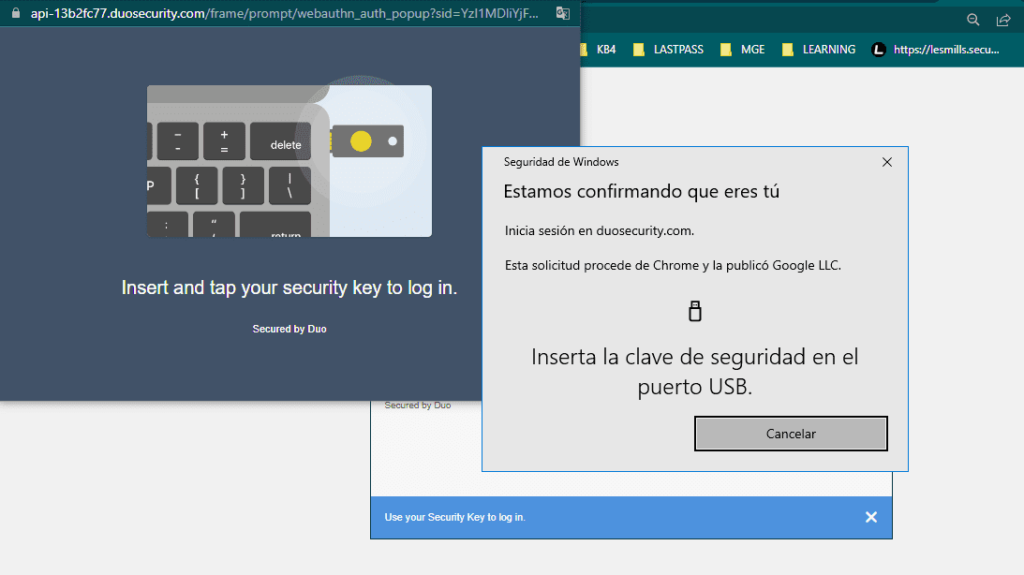

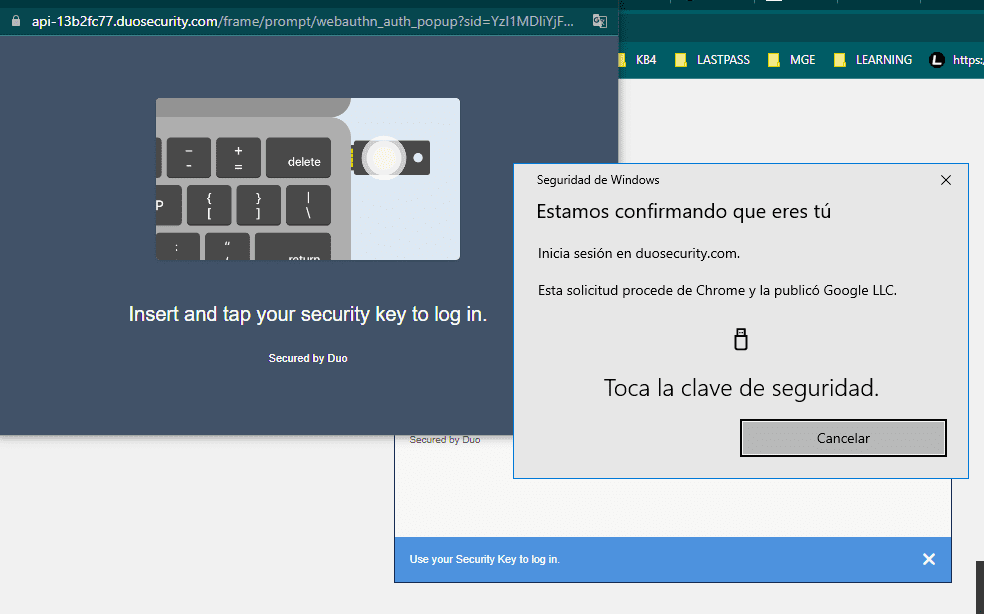

- Una vez que tu YubiKey esté registrada, se te pedirá que la insertes en tu dispositivo cada vez que inicies sesión. Simplemente inserta la YubiKey y presiona el botón en el dispositivo para autenticar su inicio de sesión. ¡Es fácil!

Compatibilidad de Yubikey

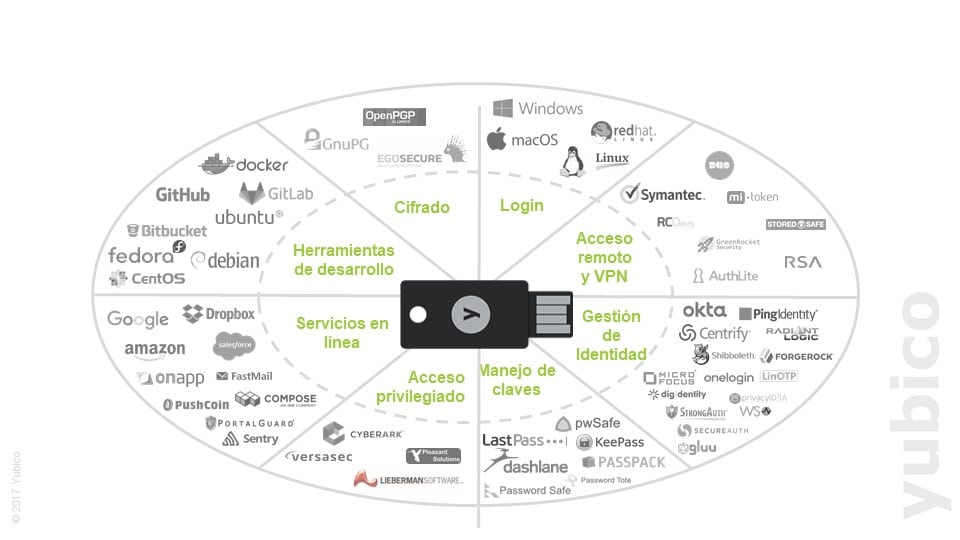

Las YubiKeys son compatibles con una amplia gama de dispositivos y servicios, lo que las convierte en una herramienta versátil para mejorar la seguridad en línea.

Se pueden usar con computadoras, teléfonos inteligentes y tabletas, así como con servicios populares como Google, Facebook y Dropbox.

YubiKeys también es compatible con una variedad de protocolos de autenticación, incluidos CTAP, FIDO2, U2F y OTP. Esto significa que puedes usar tu YubiKey para proteger una amplia gama de cuentas y servicios en línea, lo que la convierte en una valiosa adición a tu conjunto de herramientas de seguridad en línea.

Modos de Operación de una Yubikey

A continuación te presento cómo funciona la Yubikey de Yubico:

Security Key o Llave de Seguridad

La Yubikey es una passkey FIDO2, es decir, usa la arquitectura WebAuthn para una autenticación segura usando métodos de Llave Pública / Llave Privada.

Esta es la más reciente tecnología en autenticación y es tan segura que de ella se desprende la tecnología Passwordless, donde ya no son necesarias las contraseñas y toda la seguridad se relega en Passkeys FIDO2 y en Biometría.

- La Yubikey protejen las llaves privadas del usuario a nivel de hardware.

- La Yubikey no requiere ningún driver.

- La protección de ataques Phishing se realiza a través de un protocolo «challenge-response» en tiempo real .

- Este es el modo nativo de funcionamiento de una Yubikey

- Si usas Cisco Duo Security, este modo de operación funciona para todas aquellas aplicaciones que derivan en la pantalla de autenticación de Duo o Duo Prompt.

Yubico-OTP

En este modo de operación, la Yubikey genera un passcode cifrado de 44 caracteres que es muchísimo más seguro que un OTP de 4 o 6 caracteres.

A continuación un ejemplo de un passcode generado con la Yubiley en este modo de operación:

kugfbhvjuueeuvjhuebkitblncdudvireruukcbejnuc

Este passcode se genera solo conectando la Yubikey y tocándola, en ese momento la Yubikey se comporta como un teclado y digita el código que le corresponde generar.

- Es más flexible porque se usa con cualquier navegador o aplicación de escritorio.

- Los códigos OTP pueden ser obtenidos por atacantes mediante técnicas conocidas como man-in-the-middle o man-in-the-browser

- En este caso el intercambio de credenciales se realiza simplemente a través de la misma aplicación usando el código OTP generado por la Yubikey.

- Este modo debe se activa o configura en la Yubikey a través del uso de la YUBIKEY PERSONALIZATION TOOL donde se generarán las llaves privadas y secretas que se requieren para configurar esta Yubikey en el sistema de gestión de autenticaciones.

- Para este modo de operación, y si usas Cisco Duo Security debes tratar las Yubikey como Hardware Token y asignarlas al usuario según su número de serial en la sección de usuarios de Duo Security

Estas funcionalidades de la Yubikey existen específicamente en las siguientes series de modelos:

- Yubikey 5 NFC

- Yubikey 4

- Yubikey Nano

Yubico Authenticator

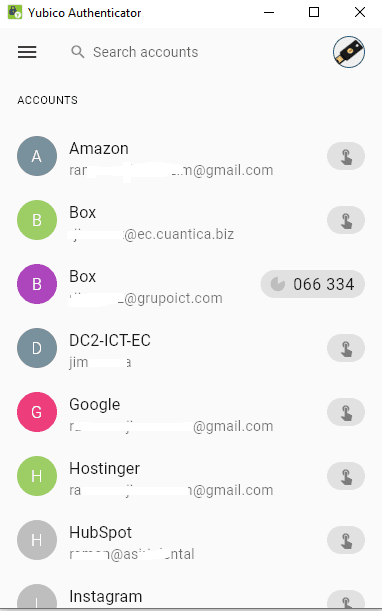

Una función muy atractiva de la Yubikey es la de poder asociarla a una aplicación de autenticación que provee Yubico, se llama Yubico Authenticator.

Como muy probablemente sabes, el punto más débil de OTP es que usa una llave privada que si es descubierta, cualquiera puede determinar los códigos OTP que se generarían con ella.

Es por ello que en aplicaciones como Google Authenticator, Mocrosoft Authenticator y similares tienen esa debilidad.

Otro aspecto de las aplicaciones de autenticación es que corren en un solo dispositivo y si no tienes ese dispositivo a la mano, no podrás usar la aplicación para obtener tus códigos.

Yubico, muy inteligentemente aborda esta problemática lanzando una aplicación que corre en móviles y en PC’s o Macs. La Yubico Authenticator.

¿Qué tiene de especial Yubico Authenticator?

Yubico Authenticator no es una aplicación autenticadora común, a continuación te indico sus ventajas.

No Guarda Ninguna Clave Privada

¿Cómo que no guarda ninguna llave privada? entonces ¿Cómo genera los códigos OTP?

Las llaves privadas están guardadas, adivina donde…. en una Yubikey… esto hace que estén protegidas por el hardware criptográfico de la yubikey y siempre offline, es decir fuera del alcance de cualquier hacker.

Es Multidispositivo

Tiene versiones para todo tipo de móviles y de computadora, por lo que puedes tenerla instalada en todos tus dispositivos y solo conectándole la yubikey (vía USB o NFC) , tendrás acceso a todas tus cuentas OTP en cualquier dispositivo

De esta manera, si no tienes tu móvil y laptop a la mano, solo debes conseguir donde instalar la aplicación y al conectarle la Yubikey, tendrás acceso a todas tus cuentas OTP

Preguntas Frecuentes

¿Qué sucede si pierdo mi Yubikey?

En caso de extraviar tu yibikey, debes tener un método alternativo de segundo factor, lo más recomendado es tener configurada siempre una segunda yubikey la cual tengas guardada en casa.

Igualmente puedes guardar tus códigos de respaldo de un solo uso. Yo recomiendo siempre guardar estps códigos en una bóveda tipo Lastpass.

En todo caso, luego de recuperado el acceso, debes desenrolar la Yubikey extraviada de todos los servicios donde la tenías configurada.

Perder tu Yubikey es algo similar a perder las llaves de tu casa, debes tener algún duplicado de la llave o un mecanismo alterno para poder entrar y luego proceder a cambiar la cerradura.Cuando toco la Yubikey, ¿reconoce mi huella digital?

Solo la Yubikey BIO puede hacer eso, el resto de las yubikey es solo por contacto y es para garantizar interacción humana a la hora de la autenticación. Es decir, puedes tener la yubikey conectada a tu equipo, pero si no la tocas, no hay autenticación.

¿Dónde puedo usar mi Yubikey?

FIDO2 ya es un estándar y cada vez más aplicaciones las soporta, como solo un ejemplo te indico algunas de las más importantes:

Facebook, Binance, Gmail, Dropbox, Lastpass, GreenRADIUS, GitHub, Salesforce, Bank of America, Amazon Web Services, Twitter, Coinbase, Microsoft Azure AD, Duo Securiti, 1Password, Kraken, Bitwarden, Okta, Cloudflare,

Y cuando hablamos de OTP, cualquier aplicación que tenga OTP como segundo factor, puede ser integrada a tu Yubikey a través de Yubico Authenticator.

A continuación una imagen donde puedes ver más aplicaciones compatibles.

¿Puedo usar mi Yubikey para mi seguridad personal y empresarial?

Si, la Yubikey no reconoce ni puede restringir la naturaleza del acceso. En una misma Yubikey puedes agregar tantos servicios como sea posible, sin distinción de si es empresarial o personal

¿Cuál Yubikey debo comprar?

Todo depende de lo que vayas a usar, pero si quieres tener abiertas todas las posibilidades, te recomiendo la Yubikey 5 NFC que puedes comprar en Tienda Amazon de Yubico que tiene todas las funcionalidades disponibles.

¿Cómo conecto la Yubikey a un teléfono móvil?

Hay dos opciones, la primera es a través del puerto USB del teléfono (si tienes una yubikey con puerto USB-C o Lightning) o la manera más estándar es usar NFC si tienes una Yubikey con esa capacidad.

¿La Yubikey es lo mismo que un token de firma electrónica?

No, si bien es cierto que se parecen, las tecnologías son diferentes. La Yubikey se basa en FIDO2 (llave Pública / Llave Privada) mientras que los tokens de firma electrónica lo que hacen es guardar de forma segura tu archivo de firma electrónica.