Para Zero Trust, el aspecto fundamental es las políticas que se puedan implementar para permitir o no el acceso al usuario. Duo Security ofrece políticas muy granulares que puedes implementar de manera fácil y gradual

En este artículo hablaré de todas las políticas que puedes implementar dentro de Cisco Duo Security.

Para una mejor compresión, algúnos términos técnicos preferí dejarlos en su idioma original, el Inglés

Tabla de Contenidos

¿Qué son Políticas Zero Trust?

Las políticas en Zero Trust son todos aquellos recursos de otorgamiento o no de confianza.

Las políticas te permiten evaluar posturas de seguridad y con base a esta evaluación, tomar acciones encaminadas en asegurar el acceso a los activos de TI solicitados.

Importancia de las Políticas en Zero Trust

Zero Trust se fundamenta en establecer una condición inicial de no confianza en nadie hasta que se demuestre lo contrario.

Las políticas de acceso son justamente esas herramientas de evaluación que te permitirán avanzar dentro del marco Zero Trust.

No se puede pensar en una implementación que no lleve a cabo políticas.

Políticas de Duo Security

Cada proveedor de Zero Trust pone a disposición un conjunto de políticas que pueden ser implementadas

Duo Security siempre ha estado a la vanguardia en este tema y ofrece una muy extensa opciones de posturas que puedes implementar para blindar tu infraestructura de TI.

A continuación un listado y más adelante detallaré cada punto:

- Políticas De Usuario: foco en el usuario dentro de Duo y su estatus en Duo Security o su ubicación

- Dispositivos: evalúan al dispositivo de acceso en términos de su higiene (p.e. actualizaciones)

- Políticas de Redes: Evalúan la red en la cual se encuentra conectado el dispositivo.

- Métodos de Autenticación: Define los métodos disponibles para segundo factor.

Adicionalmente estás políticas pueden ser aplicadas en diferentes alcances de operación:

- Ámbito global

- Específico a la aplicación asegurada

- A un usuario o grupos de usuarios

A continuación las detallo:

Ámbitos de las Políticas en Duo Security

Política Global

Esta política es la política por defecto que Duo Security. No se puede borrar pero sí puede ser modificada de acuerdo a los estándares de seguridad de cada organización.

En ella se reflejan las posturas fundamentales que se han definido como las mínimas necesarias dentro de la implementación.

Se aplica a todas las integraciones que se configuren a menos que sea aplicada alguna política personalizada (ver próximo punto).

Políticas Personalizadas

Estas políticas se crean cuando por alguna razón en específico se desea que una aplicación tenga una política diferente de la política global.

En estas políticas solo se especifican los parámetros que quieres que sean diferentes de la política global, es decir, su plantilla base es la política global y a partir de ella haces las modificaciones necesarias.

De Aplicación

Las políticas personalizadas se aplican directamente sobre la aplicación

De Grupo

A momento de aplicar la política a la aplicación, Duo te da opción de ser un poco más granular y especificar a qué grupo de usuarios de esa aplicación.

De esta manera se cumple una de las principales premisas de Zero Trust

Limitar el acceso a cada usuario y a cada aplicación

Zero Trust

Tipos de Políticas en Duo Security

Llegó la hora de entrar en detalles, a continuación una descripción detallada de cada política

De Usuario

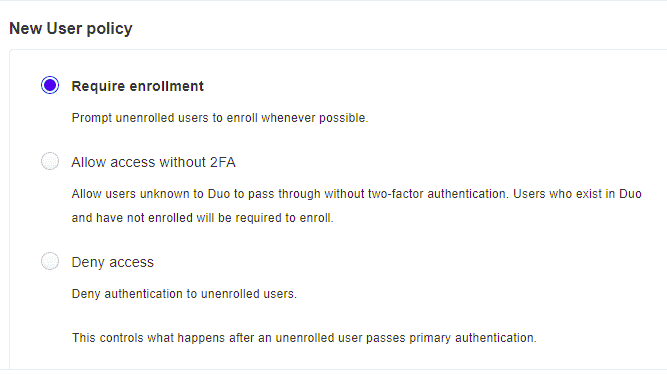

New User Policy

Esta política define lo que se debe hacer cuando un usuario intenta autenticarse por primera vez en a través de Duo.

Condiciones:

- El usuario aún no existe en Duo

- O no tiene inscrito ningún un método de segundo factor

Acciones posibles:

- Require enrollment: Se solicitará al usuario que inscriba al menos un método de doble factor. Opción predeterminada

- Allow access without 2FA: Si las credenciales primarias son correctas, se permite el acceso sin pedir segundo factor de autenticación. Esta política es muy usada para el inicio de despliegues de integraciones como por ejemplo en la de MFA para Windows Logon RDP

- Deny access: se niega el acceso a la aplicación

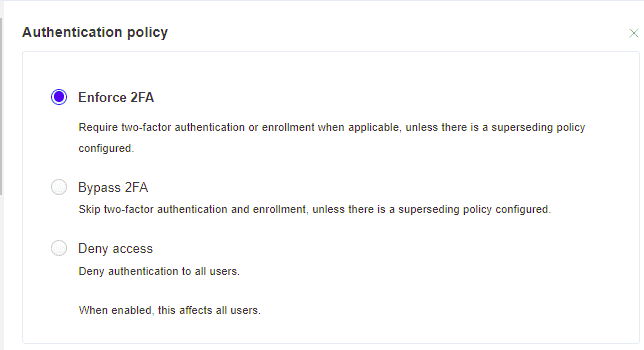

Authentication Policy

Condiciones

- Intento de ingreso de cualquier usuario

Acciones Posibles

- Enforce 2FA: Solicita autenticación de doble factor . Opción predeterminada

- Bypass 2FA: Permite el acceso sin solicitar doble factor.

- Deny access: Niega el acceso en todo caso

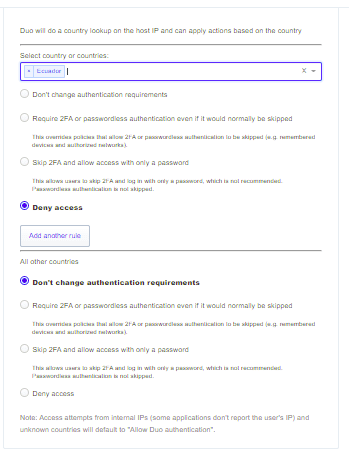

User Location

Evalúa la dirección IP que tiene asignada el dispositivo del usuario que intenta autenticarse

Condiciones

- Dirección IP

- País

Acciones Posibles

- No action: Permite el acceso desde la ubicación indicada. Opción por defecto

- Allow access without 2FA: Si las credenciales primarias son correctas, se permite el acceso sin pedir segundo factor de autenticación dede esa ubicación

- Require 2FA: Solicita segundo factor de autenticación

- Deny access: Niega el acceso desde esa IP o País.

De Dispositivo

Trusted Endpoints

Esta política se usa en ambientes BYOD (Bring your own Device) en los cuales se evalúa si el dispositivo de acceso es administrado por la organización o es propiedad del colaborador (dispositivo personal)

Esta validación se realiza evaluando la presencia o no de un certificado especial de duo para dispositivos, verificación del MDM o de la APP Duo mobile.

Condición

- Dispositivo de Confianza o no

Acciones

- Allow all endpoints: permite el acceso a todos los dispositivos. Opción predeterminada

- Require endpoints to be trusted: permite el acceso solo a los dispositivos de confianza

- Allow AMP for Endpoints to block compromised endpoints: Otorga el poder a cisco AMP.

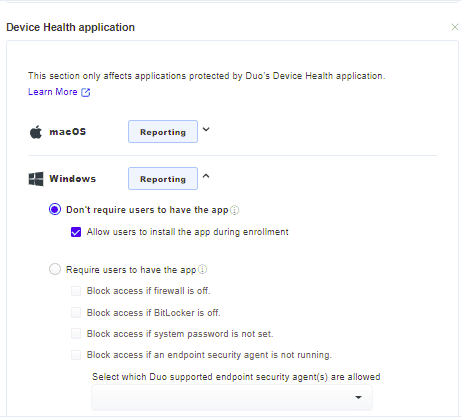

Device Health Application

La Device Health Application es una aplicación que provee Duo Security que permite aumentar la granularidad de los parámetros de higiene del dispositivo que se pueden evaluar.

Estos parámetros son:

- Estado del Firewall del sistema operativo

- Estado de cifrado del disco

- Existencia de contraseña para iniciar sesión en el dispositivo

- Existencia de algún agente de seguridad, p.e. Antivirus

Para esta aplicación tenemos tres modos de operación posible

- Don’t require users to have the app: no se exige la instalación de la App. Opción predeterminada

- Require users to have the app: se exige la instalación de la App pero no hay ningún tipo de bloqueo

- Require users to have the app and blocking options: permite negar el acceso si no se cumplen algunas de las condiciones que la app evalúa.

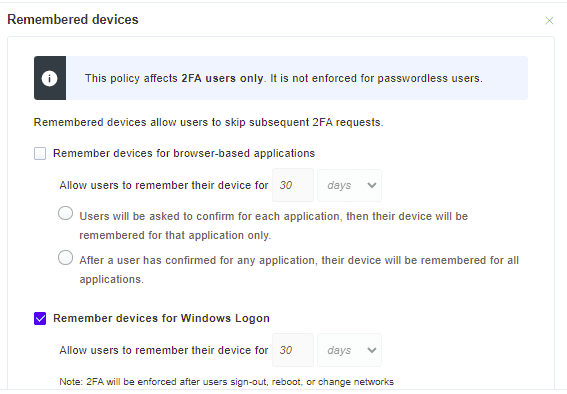

Remembered Devices

Esta opción permite que el usuario active el acceso sin solicitar autenticación de segundo factor cuando ya se haya realizado una autenticación correcta en ese dispositivo.

Acá se define el tiempo en el cual no se solicitará segundo factor.

Bajo condiciones bien definidas que pueden suponer riesgos (cambio de red, actualizaciones del sistema operativo), este tiempo puede ser obviado y se solicitará la autenticación completa.

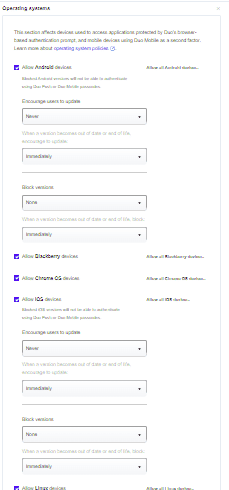

Operating Systems

Estas políticas aplican a los sistemas operativos de los PC’s que ejecutan autenticación web de Duo Security, es decir, las que usan el Duo Prompt vía web que son las que pueden ser evaluadas a través de él.

Igualmente aplica a los dispositivos móviles que tienen instalado la App Duo Mobile.

Se pueden evaluar los siguientes sistemas operativos: Android, BlackBerry, Chrome OS, iOS, Linux, macOS, Windows, and Windows Phone

Esta política se fundamenta en determinar el nivel de actualización del sistema operativo correspondiente y con base a esta información:

- Permitir el Acceso

- Solicitar actualizar

- Rechazar el acceso

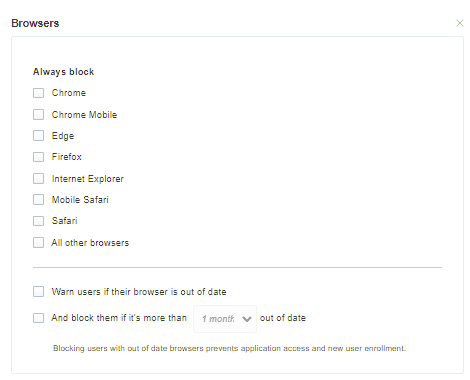

Browsers

Esta política evalúa el navegador desde el cual se está realizando la solicitud de autenticación y determinar su nivel de actualización

Con esta política puedes:

- Restringir o permitir el uso de navegadores específicos

- Solicitar actualización

- Rechazar el acceso a navegadores no actualizados

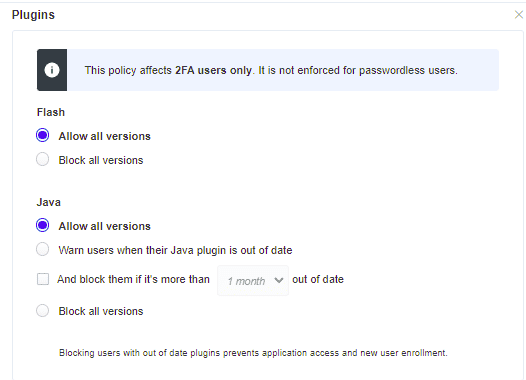

Plugins

Evalúa las versiones de Flash o Java y permite:

- Solicitar actualización

- Rechazar el acceso

De Redes

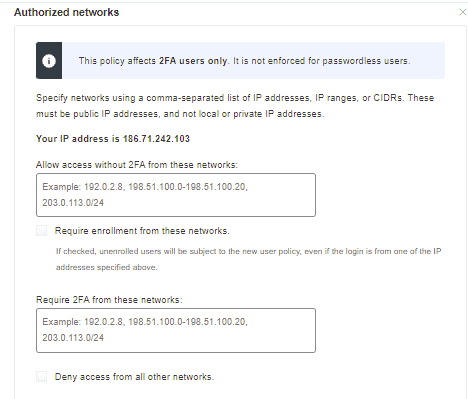

Authorized Networks

Condición

La dirección IP de la red a desde la cual se solicita autenticación

Acciones Posibles

- Allow access without 2FA from these networks: permite el acceso sin doble factor de Duo desde esas redes

- Require 2FA from these networks: exige la autenticación de segundo factor desde esas redes

- Deny access from all other networks: rechaza el acceso desde redes no especificadas en los puntos anteriores.

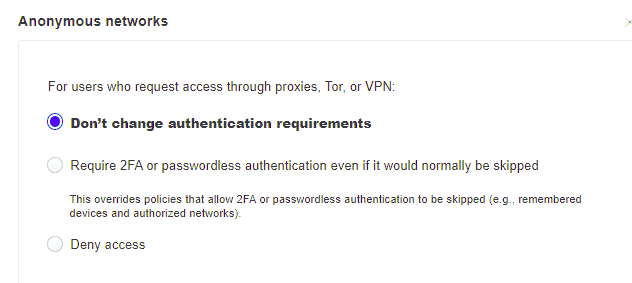

Anonymous Networks

Duo permite detectar conexiones provenientes de redes anónímas como TOR and I2P, HTTP/HTTPS proxies, or anonymous VPNs.

Con esta política, podemos rechazar conexiones provenientes de estas redes.

Condición

Red de origen de la conexión

Posibles Acciones

- Mantener los requisitos de autenticación, como si fuera una conexión normal

- Solicitar MFA o passwrodless

- Negar el acceso

De los Autenticadores

En esta sección se definen los métodos de autenticación 2FA y se evalúan los parámetros de seguridad de los dispositivos móviles usados como métodos de segundo factor.

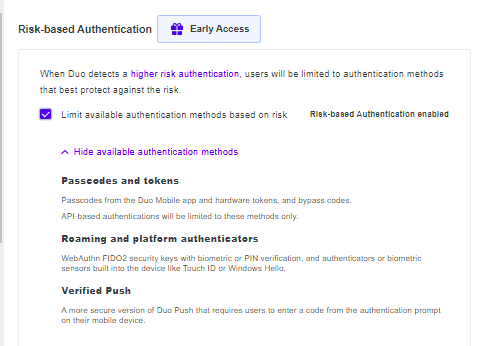

Risk-Based Autentication

Nuevo esquema de autenticación con base en el riesgo liberado al Public Preview el 16 de Septiembre del 2022.

Acá permite activar esta funcionalidad y muestra los autenticadores disponibles en caso de que Duo detecte un alto nivel de riesgo en la autenticación.

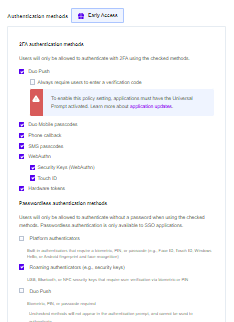

Authentication Methods

En esta opción se define la política de los métodos de autenticación que son aceptados, en la lista tenemos:

- Duo Push / Verified Duo Push

- Duo mobile passcodes

- Llamada telefónica

- SMS

- Security Keys (U2F)

- Dispositivos WebAuthn (FIDO2)

- Tokens

Puedes seleccionar uno, varios o todos según tus políticas internas de implementación de Duo.

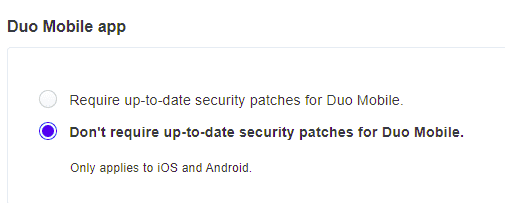

Duo Mobile App

Con esta política puedes forzar que la aplicación Duo mobile se encuentre actualizada para poder funcionar como método MFA

Condición

Versión instalada de la aplicación Duo Mobile

Posibles Acciones

Exigir o no el acceso si la applicación Duo Mobile no está actualizada

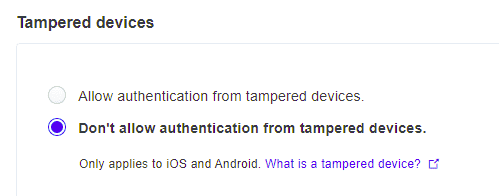

Tampered Devices

Detecta si el sistema operativo del móvil no es el que provee el fabricante (Equipo «rooteado» o «jailbreaking»)

Condición

Condición de manipulación del Sistema Operativo del Móvil

Posibles Acciones

Permitir o no el acceso si el sistema operativo del dispositivo ha sido manipulado

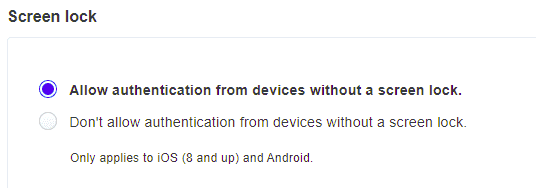

Screen Lock

Detecta si el dispositivo tiene activa la opción de bloqueo de pantalla

Condición

Estado del bloqueo de pantalla del dispositivo

Posibles Acciones

Permitir o no el acceso a dispositivos sin bloqueo de pantalla.

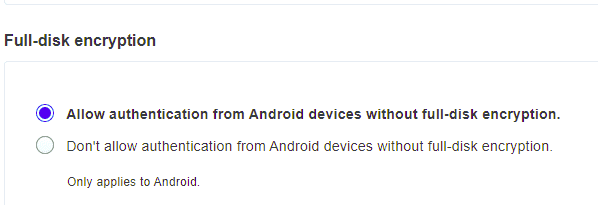

Full-Disk Encryption

Detecta si el dispositivo móvil tiene cifrado el disco interno.

Condición

Disco interno cifrado o no, aplica a dispositivos Android.

Posibles Acciones

Permitir o no la autenticación con el disco sin cifrado

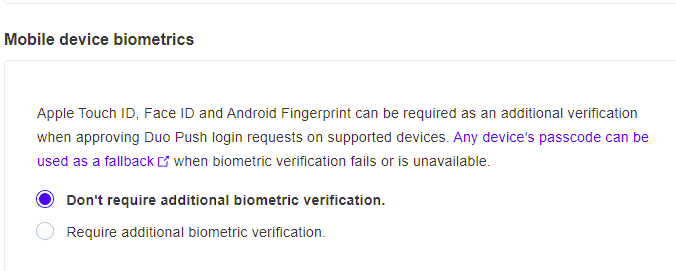

Mobile Device Biometrics

Detecta si el dispositivo tiene activo algún mecanismo de bloqueo por biometría.

Condición

Estado de activación de Apple Touch ID o Huella digital en Andoid.

Posibles Acciones

Puedes exigir o tener desbloqueo del dispositivo usando la biometría del móvil.

Políticas vs. Edición de Duo Security

En la siguiente tabla resumo las políticas disponibles en cada versión o edición de Duo Security.

| Política | Duo Free | Duo Essentials | Duo Advantage | Duo Premier |

| New User | x | x | x | x |

| Authentication Policy | x | x | x | |

| User Location | x | x | ||

| Trusted Endpoints | x | x | x | x |

| Device Health Application | x | x | ||

| Remembered Devices | x | x | x | |

| Operating Systems | x | x | ||

| Browsers | x | x | ||

| Plugins | x | x | ||

| Authorized Networks | x | x | x | |

| Anonymous Networks | x | x | ||

| Authentication Methods | x | x | x | |

| Duo Mobile App | x | x | ||

| Tampered Devices | x | x | ||

| Screen Lock | x | x | ||

| Full-Disk Encryption | x | x | ||

| Mobile Device Biometrics | x | x |

Tips de Implementación Políticas en Duo Security

- Plasma en la política global las posturas estándar de tu organización

- Permite temporalmente el acceso sin MFA a los usuarios desconocidos (Política de nuevo usuario)

- Comienza probando las políticas sobre un grupo de usuarios reducido y controlado

- Implementa políticas que realmente hagan sentido a tu organización y las aplicaciones que proteges

- Comienza solicitando la instalación de la Duo Device Health pero no apliques políticas hasta que tengas claro el panorama de higiene de todos tus dispositivos y tomes acciones correctivas que permitan un despliegue con menos fricción.

Preguntas Frecuentes

¿Cuál es la diferencia entre las diferentes ediciones de Duo Security?

La diferencia radica en las políticas que puedes implementar, mientras más avanzada sea la edición de Duo, tendrás más políticas disponibles.

¿La Duo Device Health Application es un Agente?

No, Técnicamente hablando no es un agente porque solo se ejecuta por demanda en cada autenticación

¿Por qué debo evaluar la higiene de los dispositivos?

Los hackers aprovechan las vulnerabilidades más recientes justamente durante la ventana de tiempo entre la cual conocen la existencia de la vulnerabilidad y el momento en el cual el patch es aplicado.

Es nuestra responsabilidad hacer que esa ventana de tiempo sea lo más pequeña posible, manteniendo actualizados los dispositivos.

Permitir el acceso a aplicaciones desde dispositivos no seguros compromete la integridad de la aplicación y sus datos.¿Cómo evito que se solicite segundo factor a un usuario en específico?

En este caso no se usan políticas, lo que se hace es entrar a las propiedades de ese usuario y activar la opción de Bypass.

Aunque la opción recomendada para casos en los que se necesita hacer este bypass es generar un código de bypass para evitar que el usuario quede en ese estado por más tiempo del deseado.¿Cómo determina Duo el estado de higiene de un dispositivo?

Lo hace a través de 2 caminos:

1) El Duo Prompt web

2) La Device Health Application¿Cuál es el método de segundo factor más seguro?

Sin lugar a dudas son las llaves FIDO tipo Yubico Yubikey. Los otros mecanismos tienen vulnerabilidades conocidas que si bien es cierto son difíciles de explotar… la posibilidad es cierta.

Conclusiones

Exprimir las funcionalidades de Duo Security se fundamenta principalmente en: proteger la mayor cantidad de aplicaciones posible y en aplicar políticas de seguridad que nos introduzcan dentro del marco de Zero Trust

Solo de esta manera estaremos dando acceso seguro a nuestros activos de TI

Referencias