Para Zero Trust , o aspecto fundamental se relaciona com as políticas que podem ser implementadas para permitir ou não o acesso ao usuário. O Duo Security oferece políticas muito granulares que você pode implementar de forma fácil e gradual

Neste artigo falarei sobre todas as políticas que você pode implementar no Cisco Duo Security .

Para melhor entendimento, preferi deixar alguns termos técnicos em seu idioma original, o inglês.

Tabela de Conteúdo

O que são Políticas Zero Trust?

As políticas em Zero Trust são todos os recursos de concesão ou não confiáveis .

As políticas permitem avaliar as posturas de segurança e, com base nessa avaliação, realizar ações destinadas a garantir o acesso aos ativos de TI solicitados.

Importância das Políticas na Zero Trust

Zero Trust se fundamenta na condição inicial de não confiar em ninguém até prova em contrário.

As políticas de acesso são precisamente aquelas ferramentas de avaliação que permitirão ao usuário avançar dentro do framework Zero Trust.

Você não pode pensar em uma implementação que não realiza políticas.

Políticas do Duo Security

Cada provedor Zero Trust disponibiliza um conjunto de políticas que podem ser implementadas

A Duo Security sempre esteve na vanguarda nesse tópico e oferece opções muito amplas de posturas que você pode implementar para proteger sua infraestrutura de TI.

Aqui está uma lista e mais tarde vou detalhar cada ponto:

- Políticas do usuário: foco no usuário do Duo e no seu status no Duo Security ou na sua localização

- Dispositivos: avaliam o dispositivo de acesso em termos de higiene (por exemplo, atualizações)

- Políticas de Rede: Avaliam a rede na qual o dispositivo está conectado.

- Métodos de Autenticação: Define os métodos disponíveis para o segundo fator.

Além disso, essas políticas podem ser aplicadas em diferentes escopos de operação:

- Âmbito global

- Específico para o aplicativo

- Para um usuário ou grupos de usuários

Detalho-os abaixo:

Âmbitos das Políticas em Duo Security

Política Global

A política global é padrão do Duo Security. Não pode ser deletado, mas pode ser modificado de acordo com os padrões de segurança de cada organização.

Ela reflete as posições fundamentais que foram definidas como o mínimo necessário dentro da implementação.

Aplica-se a todas as integrações que sejam configuradas, a menos que seja aplicada uma política personalizada (consulte o próximo ponto).

Políticas Personalizadas

Essas políticas são criadas quando, por algum motivo específico, você deseja que um aplicativo tenha uma política diferente da política global.

Nessas políticas, são especificados apenas os parâmetros que você deseja que sejam diferentes da política global, ou seja, seu template base é a política global e a partir dela você faz as modificações necessárias.

De Aplicação

As políticas personalizadas são aplicadas diretamente no aplicativo

Grupo

Ao aplicar a política ao aplicativo, o Duo oferece a opção de ser um pouco mais granular e especificar o grupo de usuários desse aplicativo.

Desta forma cumpre-se uma das principais premissas da Zero Trust

Limite o acesso a cada usuário e a cada aplicativo

Zero Trust

Tipos de Políticas no Duo Security

É hora de entrar em detalhes, a seguir vai uma descrição detalhada de cada política

Do Usuário

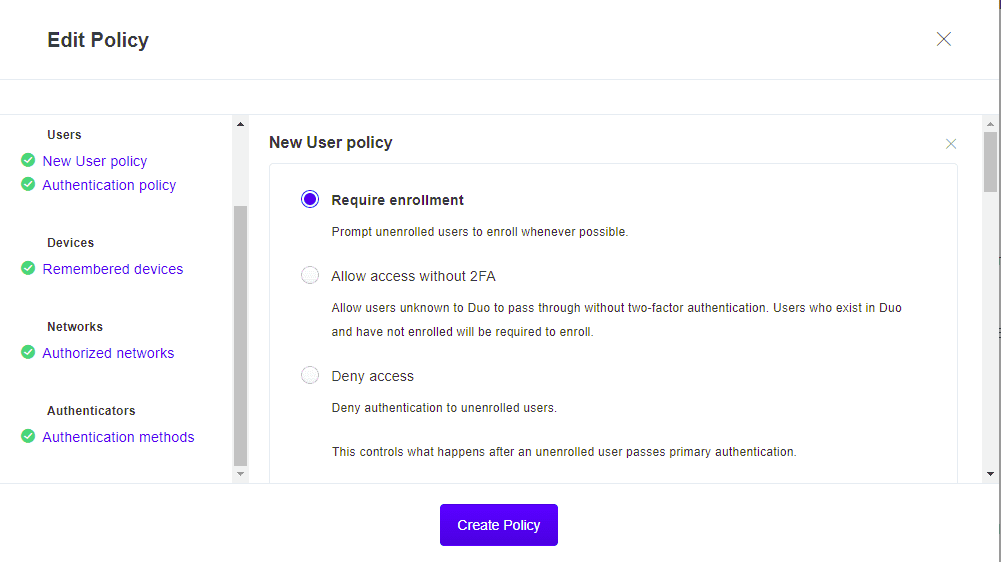

Política de Novo Usuário – New User Policy

Esta política define o que fazer quando um usuário tenta se autenticar pela primeira vez por meio do Duo.

Condições:

- O usuário ainda não existe no Duo ou,

- Não tem um método de segundo fator registrado

Possíveis Ações:

- Exigir inscrição : O usuário deverá inscrever pelo menos um método de dois fatores. Opção padrão

- Permitir acesso sem 2FA : se as credenciais primárias estiverem corretas, o acesso será permitido sem solicitar um segundo fator de autenticação. Essa política é amplamente usada para iniciar implantações de integração, como MFA para Windows Logon RDP .

- Negar acesso : o acesso ao aplicativo é negado

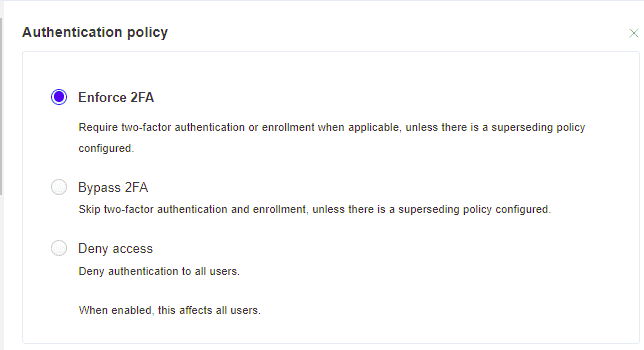

Política de Autenticação – Authentication Policy

Condições

- Tentativa de login por qualquer usuário

Possíveis Ações

- Aplicar 2FA : Requer autenticação de dois fatores. Opção padrão

- Bypass 2FA : Permite acesso sem solicitar fator duplo.

- Negar acesso : Negar acesso em qualquer caso

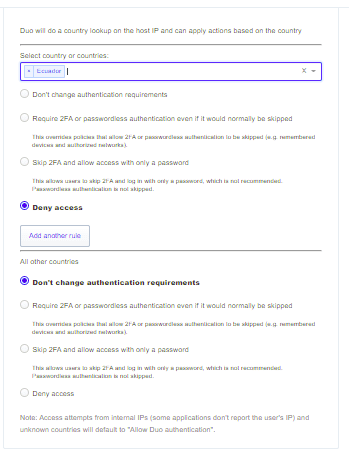

Localização do Usuário – User Location

Avalia o endereço IP atribuído ao dispositivo do usuário que está tentando autenticar-se

Condições

- Direção IP

- País

Possíveis Ações

- Nenhuma ação : Permite o acesso a partir do local indicado. Opção padrão

- Permitir acesso sem 2FA : Se as credenciais primárias estiverem corretas, o acesso é permitido sem solicitar um segundo fator de autenticação desse local

- Exigir 2FA : Solicitar segundo fator de autenticação

- Negar acesso : Negar acesso desse IP ou país.

Do Dispositivo

Endpoints Confiáveis – Trusted Endpoints

Esta política é utilizada em ambientes BYOD (Bring your own Device) nos quais é avaliado se o dispositivo de acesso é gerenciado pela organização ou de propriedade do colaborador (dispositivo pessoal)

Essa validação é feita pela avaliação da presença ou não de certificado duo especial para dispositivos, verificação do MDM ou do aplicativo móvel Duo.

Condição

- Dispositivo confiável ou não

Ações

- Permitir todos os endpoints : permite o acesso a todos os dispositivos. Opção padrão

- Exigir que os endpoints sejam confiáveis : permitir acesso apenas a dispositivos confiáveis

- Permitir que o AMP for Endpoints bloqueie os endpoints comprometidos : concede energia ao Cisco AMP.

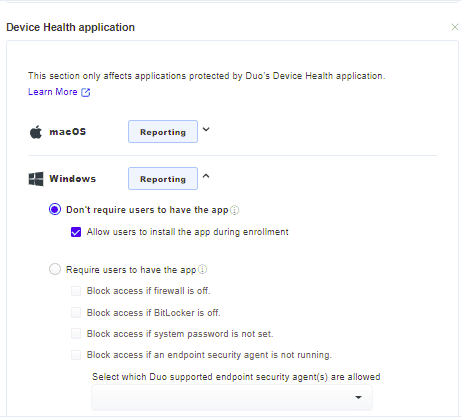

Aplicativo da Integridade do Dispositivo – Duo Device Health Application

O Device Health Application é um aplicativo fornecido pela Duo Security o qual permite aumentar a granularidade dos parâmetros de integridade do dispositivo, que podem ser avaliados.

Esses parâmetros são:

- Status do Firewall do SO

- Status de criptografia de disco

- Existência de senha para fazer login no dispositivo

- Existência de algum agente de segurança, por exemplo, antivírus

Para esta aplicação temos três modos de operação possíveis

- Não exijir que os usuários tenham o aplicativo : a instalação do aplicativo não é necessária. Opção padrão

- Exigir que os usuários tenham o aplicativo : é necessária a instalação do aplicativo, mas não há nenhum tipo de bloqueio

- Exigir que os usuários tenham o aplicativo e opções de bloqueio: permite negar o acesso se algumas das condições avaliadas pelo aplicativo não forem atendidas.

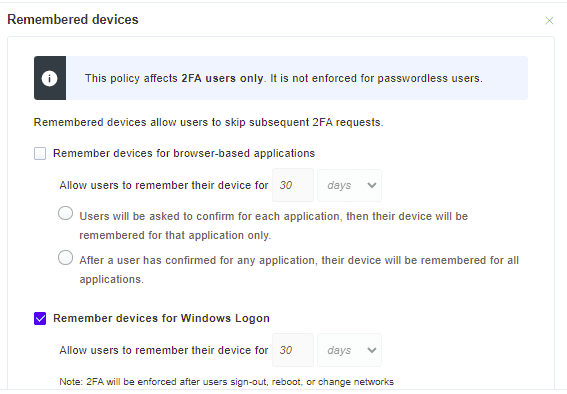

Dispositivos Lembrados – Remembered Devices

Essa opção permite que o usuário habilite o acesso sem exigir autenticação de segundo fator quando a autenticação bem-sucedida já tiver sido realizada nesse dispositivo.

Aqui é definido o tempo em que o segundo fator não será solicitado.

Sob condições bem definidas que podem indicar riscos (mudança de rede, atualizações do sistema operacional), esse tempo pode ser ignorado e a autenticação completa será solicitada.

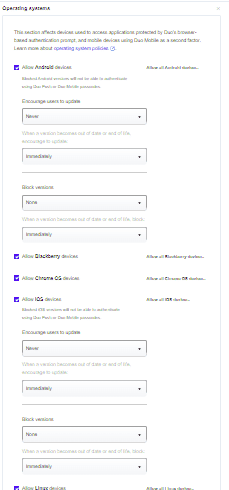

Sistemas Operacionais – Operating Systems

Essas políticas se aplicam aos sistemas operacionais dos PCs que executam a autenticação web Duo Security, ou seja, aqueles que utilizam o Duo Prompt via web e que podem ser avaliados por meio dele.

Também se aplica a dispositivos móveis que tenham o Duo Mobile App instalado.

Os seguintes sistemas operacionais podem ser testados: Android, BlackBerry, Chrome OS, iOS, Linux, macOS, Windows e Windows Phone

Esta política é baseada na determinação do nível de atualização do sistema operacional correspondente e, com base nestas informações:

- Permitir acesso

- solicitar atualização

- negar acesso

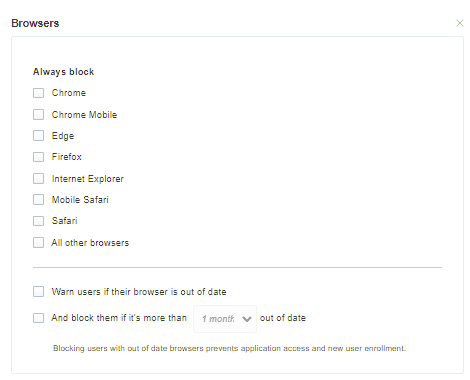

Navegador – Browsers

Esta política avalia o navegador do qual está solicitando-se a autenticação e determina seu nível de atualização

Com esta política você pode:

- Restringir ou permitir o uso de navegadores específicos

- solicitar atualização

- Recusar acesso a navegadores desatualizados

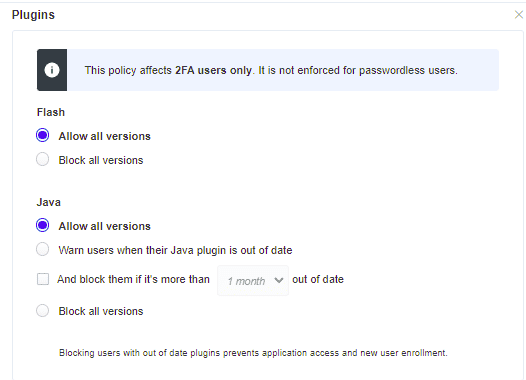

Plugins

Avalia as versões Flash ou Java e permite:

- solicitar atualização

- negar acesso

Redes

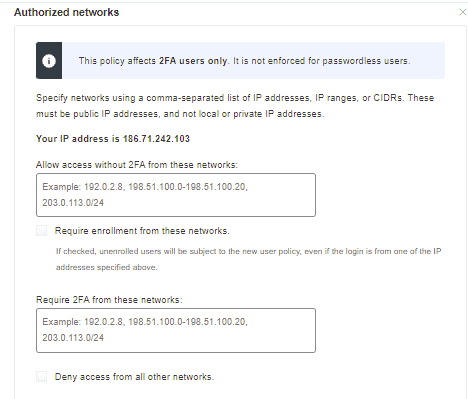

Redes Autorizadas – Authorized Networks

Condição

O endereço IP da rede da qual está solicitando-se a autenticação

Possíveis Ações

- Permitir acesso sem 2FA dessas redes : Permitir acesso sem fator duplo do Duo dessas redes

- Exigir 2FA dessas redes – Requer autenticação de segundo fator dessas redes

- Negar acesso de todas as outras redes : negar acesso de redes não especificadas nos pontos anteriores.

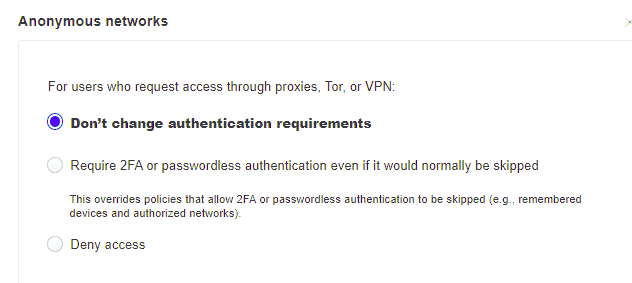

Redes Anônimas – Anonymous Networks

O Duo permite detectar conexões vindas de redes anônimas como TOR e I2P, proxies HTTP/HTTPS ou VPNs anônimas.

Com esta política, podem se rejeitar conexões dessas redes.

Doença

Rede de origem da conexão

Possíveis Ações

- Manter os requisitos de autenticação, como se fosse uma conexão normal

- Solicitar MFA ou sem senha

- negar acesso

Dos Autenticadores

Esta seção define os métodos de autenticação 2FA e avalia os parâmetros de segurança dos dispositivos móveis usados como métodos de segundo fator.

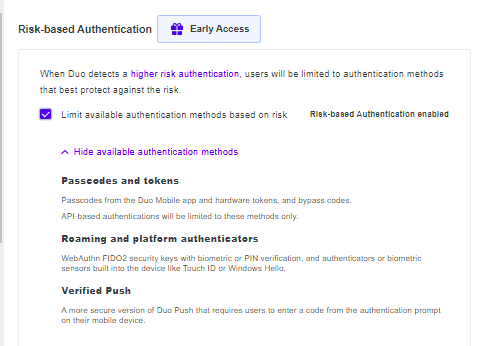

Autenticação baseada em risco

Novo esquema de autenticação baseada em risco lançado para Public Preview em 16 de setembro de 2022.

Aqui permite ativar esta funcionalidade e mostra os autenticadores disponíveis caso o Duo detecte um alto nível de risco na autenticação.

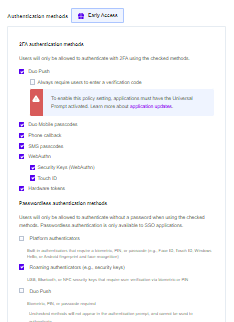

Métodos de Autenticação

Nesta opção é definida a política dos métodos de autenticação que são aceitos, na lista temos:

- Duo Push / Verified Duo Push

- Duo Mobile Passcodes

- Chamada telefônica

- SMS

- Chaves de segurança (U2F)

- Dispositivos WebAuthn (FIDO2)

- Tokens

Você pode selecionar um, vários ou todos, dependendo de suas políticas internas de implantação do Duo.

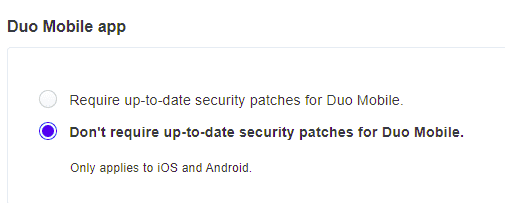

Duo Mobile App

Com esta política, você pode forçar a atualização do aplicativo móvel Duo para funcionar como um método de MFA

Condição

Versão instalada do aplicativo Duo Mobile

Possíveis ações

Exigir ou não acesso se o aplicativo Duo Mobile não estiver atualizado

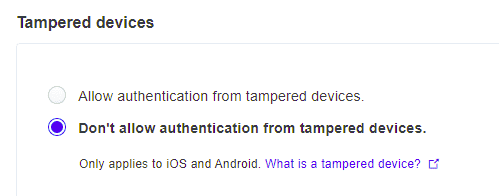

Dispositivos Adulterados – Tampered Devices

Detecta se o sistema operacional do móvel não é o fornecido pelo fabricante (equipamento “rooted” ou “jailbreaking”)

Condição

Condição de manipulação do sistema operacional do móvel

Possíveis ações

Permitir ou não o acesso caso o sistema operacional do dispositivo tenha sido adulterado

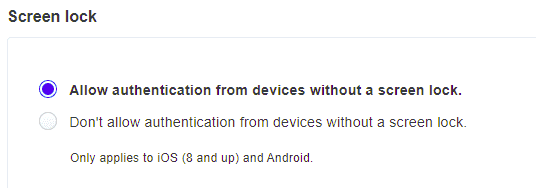

Bloqueio de Tela – Screen Lock

Detecta se o dispositivo está com a opção de bloqueio de tela ativada

Condição

Status de bloqueio da tela do dispositivo

Possíveis ações

Permitir ou não o acesso a dispositivos sem bloqueio de tela.

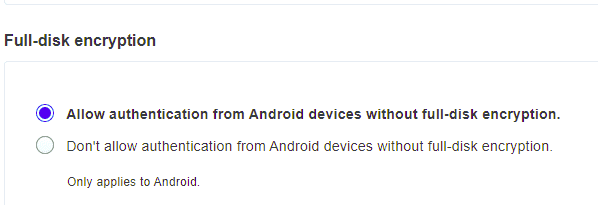

Criptografia de disco completo – Full Disk Encryption

Detecta se o dispositivo móvel possui criptografia de disco interna.

Condição

Disco interno criptografado ou não, se aplica a dispositivos Android.

Possíveis ações

Permitir ou não autenticação com disco sem criptografia

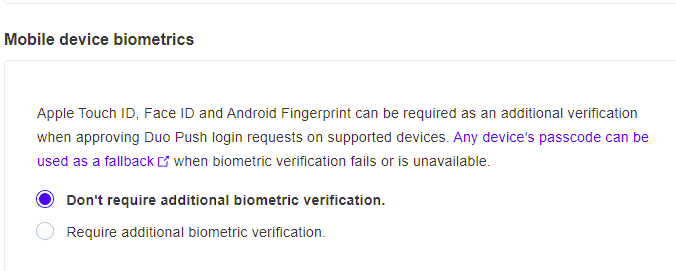

Biometria de Dispositivos Móveis – Mobile Device Biometrics

Detecta se o dispositivo possui algum mecanismo de bloqueio biométrico ativo.

Condição

Status de ativação do Apple Touch ID ou impressão digital no Andoid.

Possíveis ações

Você pode exigir ou desbloquear o dispositivo usando a biometria do móvel.

Políticas vs. Edição de Duo Security

Na tabela a seguir resumi as políticas disponíveis em cada versão ou edição do Duo Security.

| Política | Duo Free | Duo Essentials | Duo Advantage | Duo Premier |

| New User | x | x | x | x |

| Authentication Policy | x | x | x | |

| User Location | x | x | ||

| Trusted Endpoints | x | x | x | |

| Device Health Application | x | x | ||

| Remembered Devices | x | x | x | |

| Operating Systems | x | x | ||

| Browsers | x | x | ||

| Plugins | x | x | ||

| Authorized Networks | x | x | x | |

| Anonymous Networks | x | x | ||

| Authentication Methods | x | x | x | |

| Duo Mobile App | x | x | ||

| Tampered Devices | x | x | ||

| Screen Lock | x | x | ||

| Full-Disk Encryption | x | x | ||

| Mobile Device Biometrics | x | x |

Dicas de Implementação de Políticas no Duo Security

- Expresse as posições padrão de sua organização na política global

- Permita acesso temporário sem MFA a usuários desconhecidos (Política de Novo Usuário)

- Comece testando as políticas em um grupo reduzido e controlado de usuários

- Implemente políticas que realmente façam sentido para sua organização e os aplicativos que você protege

- Comece solicitando a instalação do Duo Device Health, mas não aplique políticas até que você tenha clareza sobre o cenário de saúde de todos os seus dispositivos e tome ações corretivas que permitam uma implantação com menos atrito.

Perguntas Frequentes

Qual é a diferença entre as diferentes edições do Duo Security?

A diferença está nas políticas que você pode implementar, quanto mais avançada a edição Duo, mais políticas você terá disponíveis.

O aplicativo Duo Device Health é um agente?

Não, tecnicamente falando não é um agente porque só é executado sob demanda em cada autenticação

Por que devo avaliar a saúde do dispositivo?

Os hackers aproveitam as vulnerabilidades mais recentes precisamente durante a janela de tempo entre o momento em que descobrem a existência da vulnerabilidade e quando o patch é aplicado.

É nossa responsabilidade tornar essa janela de tempo a menor possível, mantendo os dispositivos atualizados.

Permitir o acesso a aplicativos a partir de dispositivos não seguros compromete a integridade do aplicativo e seus dados.Como faço para evitar que a um usuário específico lhe seja solicitado o fornecimento de um segundo fator?

Neste caso, as políticas não são utilizadas, o que se faz é inserir as propriedades desse usuário e ativar a opção Bypass.

Embora a opção recomendada para os casos em que se faz necessário realizar esse desvio é a de gerar um código de desvio para evitar que o usuário fique nesse estado por mais tempo do que o desejado.Como o Duo determina o status de saúde de um dispositivo?

Ele faz isso de 2 maneiras:

1) O Duo Prompt web

2) O aplicativo Device HealthQual é o método mais seguro de segundo fator?

Sem dúvida, são as chaves FIDO do tipo Yubico Yubikey . Os outros mecanismos têm vulnerabilidades conhecidas que, embora seja verdade que são difíceis de explorar… a possibilidade é certa.

Conclusões

Espremer as funcionalidades do Duo Security baseia-se principalmente em: proteger o maior número possível de aplicativos e aplicar políticas de segurança que nos introduzam na estrutura Zero Trust

Só assim daremos acesso seguro aos nossos ativos de TI

Referências