Quando falamos de um serviço de nuvem Zero Trust , a principal objeção que aparece é “não consigo expor meus servidores à internet”; este um ponto definitivamente válido, que é considerado no design e para isso existe o Duo Security Authentication Proxy.

Um serviço Cloud não implica necessariamente a exposição dos servidores. Precisamente essas tecnologias desenvolvem soluções que fazem uma interface segura entre a infraestrutura On-Premises e a Nuvem .

É justamente o caso da operação do Cisco Duo Security, que disponibiliza o Duo Authentication Proxy (DAP) para fazer o trabalho de conectar com segurança a infraestrutura local aos serviços em nuvem do Duo.

Neste artigo vou explicar a filosofia e o funcionamento do Proxy de Autenticação de Segurança Duo

Tabela de Conteúdo

O que é o Duo Security Authentication Proxy?

É um pequeno programa, instalado como um serviço . É fornecido pela Duo Security e vem nas versões Windows e Linux.

Sua função é atuar como intermediário entre o Duo Security e os servidores ou equipamentos instalados nas dependências da organização.

A filosofia de operação desse proxy é justamente não expor a infraestrutura local à internet.

Benefícios de Usar o Duo Security Authentication Proxy

- Maior segurança

- Integração multiprotocolo

- Intermediário na autenticação primária

Responsabilidades do Duo Security Authentication Proxy

Abaixo vou descrever separadamente as funções desempenhadas pelo Duo Security Authentication Proxy e depois, uni-las e mostrar o fluxo completo de uma autenticação realizada com ele.

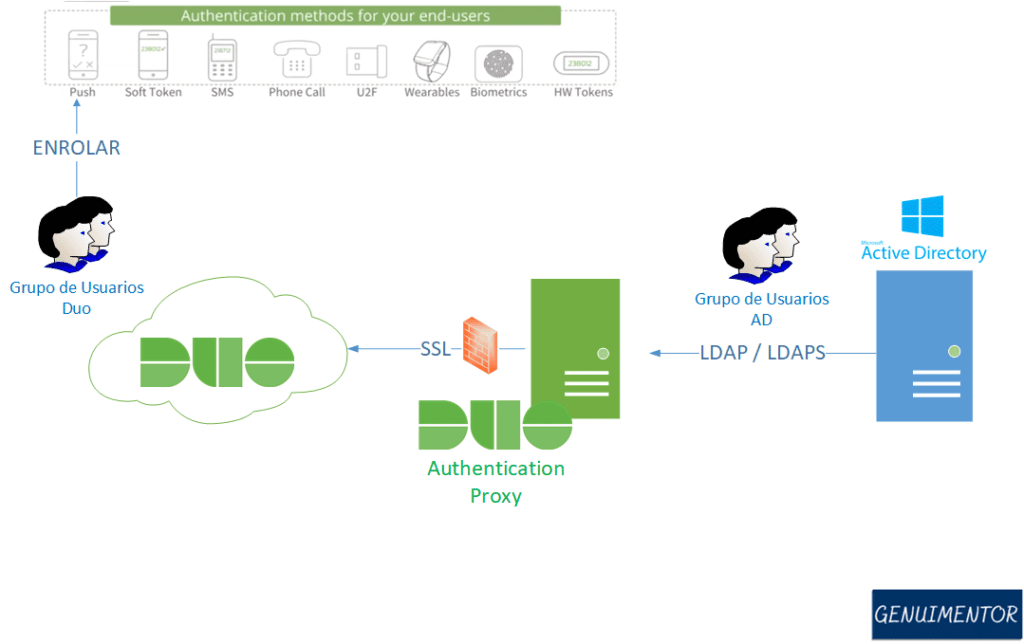

Sincronizador dos Usuários

A primeira função que o Duo Security Authentication Proxy (DAP) executa é a sincronização dos usuários do Duo, desta forma o DAP permite que os Diretórios permaneçam On-Premises e não sejam expostos à Internet.

Dentro das opções disponíveis de sincronização no local, o DAP pode se comunicar com servidores Microsoft Active Directory ou OpenLDAP.

Para fazer essa sincronização, ela deve ser configurada no Portal de Administração do Duo e no próprio Duo Authentication Proxy em sua seção [CLOUD] .

Depois que os usuários estiverem sincronizados, devem passar por um processo de registro de seus dispositivos 2FA para poder se autenticar com o Duo Security.

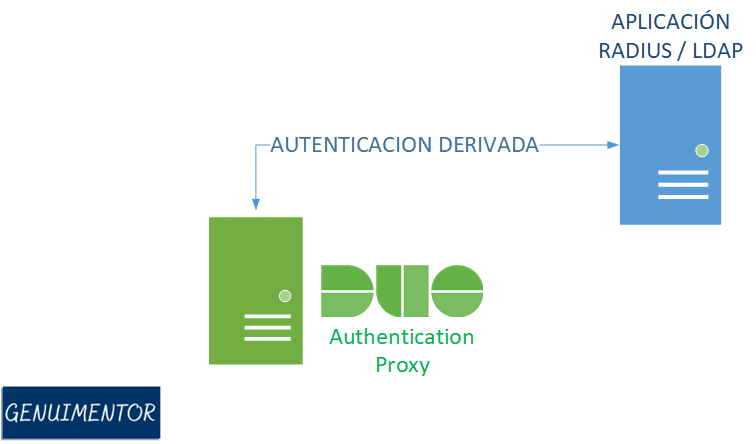

Receptor de Autenticação Derivada

Outra das funções do Duo Security Authentication Proxy é receber solicitações de autenticação desde vários servidores ou aplicativos que foram configurados para derivar sua autenticação para um terceiro.

Esta funcionalidade torna o Duo Security um serviço de autenticação multiprotocolo onde praticamente qualquer aplicação pode ser integrada.

Essas autenticações chegam com base em dois protocolos de autenticação padrão:

Solicitações via RADIUS

O DAP pode receber solicitações de autenticação via protocolo RADIUS, caracteristica que o torna uma poderosa ponte de autenticação para equipamentos de rede, como:

- Firewalls para VPNs (Redes Privadas Virtuais)

- Interface de gerenciamento para roteadores, switches, controladores de LAN sem fio

Isso é feito na seção [radius_server_auto] do seu arquivo de configuração

Solicitações via LDAP

Ao nível da aplicação, o protocolo LDAP surge como um protocolo de autenticação, praticamente nativo na maioria das aplicações, uma vez que o LDAP é o mesmo protocolo utilizado pelo Active Directory.

Por esse motivo , é muito comum que os aplicativos tenham a opção de se autenticar externamente pelo LDAP e é nesse momento que o DAP pode receber essas solicitações.

Verificador de Autenticação Primária

Isso é feito na seção [ldap_server_auto] do arquivo de configuração.

O Duo Authentication Proxy pode enviar solicitações de autenticação para os autenticadores primários , neste caso pode enviá-las para o autenticador primário que geralmente é um Active Directory ou também pode ser para outro RADIUS.

Active Directory/Cliente LDAP

É a opção mais comum e, nela, via LDAP, o Duo Authentication Proxy envia o hash de autenticação para o Active Directory o qual, como autenticador primário, é responsável por validar as credenciais apresentadas .

Após essa validação, o Active Directory responde ao DAP se as credenciais estão corretas ou não.

A configuração desta autenticação vai na seção [ad_client] do arquivo de configuração

Cliente do Servidor RADIUS

Uma configuração não tão comum é redirecionar a autenticação para outro servidor RADIUS e aguardar uma resposta dele por meio desse protocolo.

Para sua configuração, vamos para a seção [radius_client] do arquivo de configuração

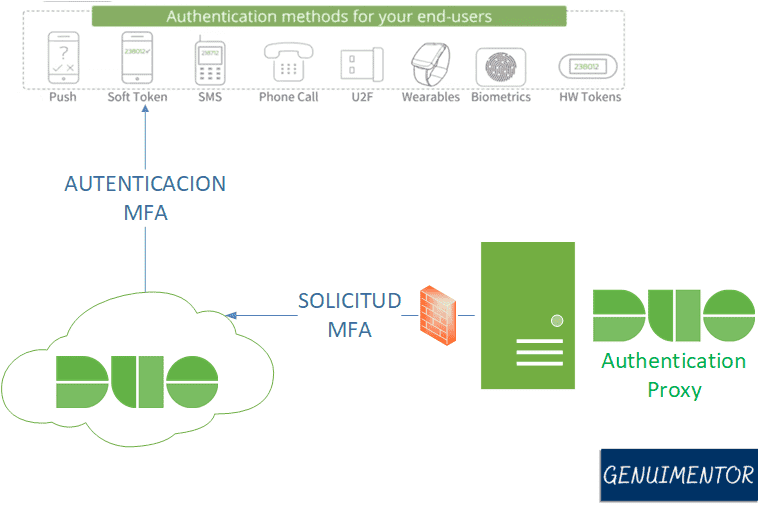

Intermediário com o Serviço Duo Security

Tão logo a autenticação primária aceita as credenciais do usuário, ela informa o DAP. Em seguida, pede para a nuvem do Duo Security que solicite o segundo fator de autenticação do usuário .

Parte dessa intermediação consiste em gerenciar os modos de falhas do Duo Security para os momentos em que os serviços em nuvem estão indisponíveis .

Fluxo de Autenticação

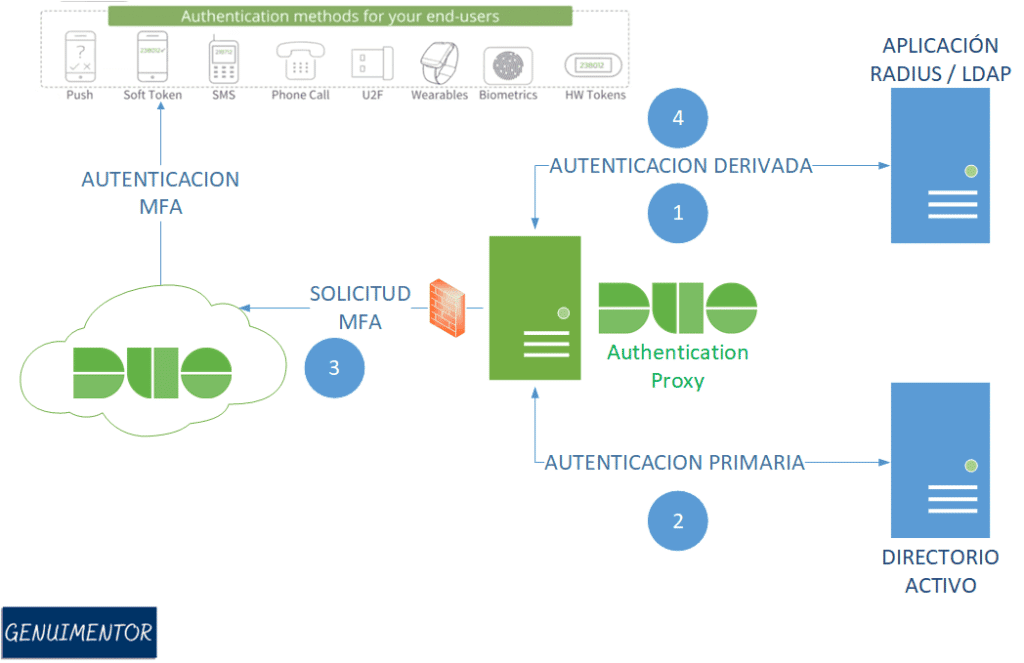

Agora que você conhece as funções separadamente, vamos juntar todas as peças do quebra-cabeça e analisar todo o fluxo de autenticação, começando pelo diagrama a seguir e pela numeração que coloquei nele:

Tudo começa quando um usuário tenta acessar os serviços de um aplicativo

- A aplicação que recebe a tentativa de autenticação possui a autenticação externa configurada, apontando para o Duo Authentication Proxy, envia a referida solicitação pelo protocolo correspondente (RADIUS/LDAP) e o DAP a processa

- O DAP envia a solicitação de autenticação primária ao provedor de autenticação principal, que normalmente é o Active Directory, o qual avalia as credenciais e responde se elas estão corretas ou não.

- Se as credenciais primárias estiverem corretas, o DAP pede uma solicitação de 2FA ao usuário apropriado . O Duo recebe esse pedido e envia ao usuário uma solicitação de autenticação de dois fatores. Se essa solicitação for bem-sucedida, o Duo informa o DAP.

- O DAP indica ao aplicativo que o acesso foi permitido e o aplicativo conclui sua autenticação e permite o acesso ao usuário.

Fonte de Autenticação para SSO

Para o serviço Single Sing-On (SSO), o Duo suporta dois tipos de fontes de autenticação: uma Cloud via SAML ou OIDC ou uma On-Premises via Duo Security Authentication Proxy.

Proxy HTTPS

Caso seja necessário manter os equipamentos ou aplicativos completamente isolados da Internet, o Duo Authentication Proxy pode servir como proxy http.

Um aplicativo comum é o Windows Logon e RDP , onde você pode querer que os computadores Windows não entrem em contato diretamente com os serviços Duo Cloud.

Nesse caso, um Proxy de Autenticação de Segurança Duo é configurado para lidar com solicitações https de máquinas Windows e enviá-las para a nuvem Duo.

Melhores Práticas

- Devido à leveza do programa Duo Authentication Proxy, não é necessário instalar um servidor exclusivo para esta finalidade, a menos que seja esperado um alto tráfego de Autenticação.

- Use o LDAPS o máximo possível, isso protegerá os dados entre o DAP e seus controladores de domínio e permitirá recursos adicionais, como a capacidade de alterar a senha do usuário da VPN por meio de autoatendimento.

- Use uma DN base o mais alta possível para cobrir todas as ramificações da árvore do Active Directory.

- Use o Manager integrado ao DAP para uma configuração e gerenciamento muito mais simples

Conclusões

O Duo Security Authentication Proxy é um componente vital para o ecossistema Duo Zero Trust. Permite um grande número de integrações graças ao seu gerenciamento multiprotocolo, principalmente RADIUS e LDAP.

Além disso, permite a não exposição da infraestrutura On-Premises consumindo poucos recursos e uma configuração simples via arquivo de configuração.

Referências

Documentação de segurança do Duo, Proxy de autenticação do Duo – Referência