A questão da Autenticação Multifator é muito importante no mundo da cibersegurança, pois com esta técnica nos defendemos contra mais de 81% das brechas existentes. De acordo com o relatório da Verizon

Neste artigo, descreverei os conceitos fundamentais do MFA, incluindo minha classificação pessoal dos diferentes fatores ou métodos de autenticação existentes. Esta classificação é baseada nos princípios de Zero Trust

Também apresento um detalhe dos métodos 2FA que são usados atualmente, bem como um pouco do que está por vir com a evolução para sem senha.

Tabela de Conteúdo

O que são Fatores de Autenticação?

Antes de partir para a Autenticação Multifator, é muito importante saber quais são os fatores de autenticação e sua classificação.

Fatores de autenticação, ou métodos de autenticação tecnicamente falando, são técnicas usadas para verificar a identidade de um usuário que deseja entrar em um serviço de TI.

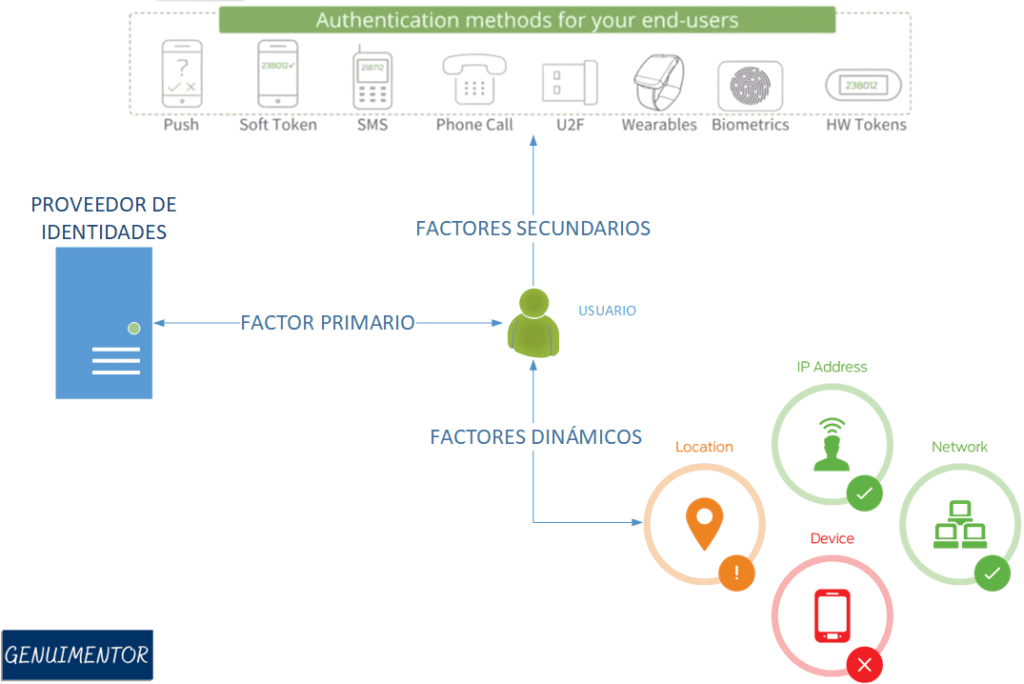

À mera questão de identidade, os princípios Zero Trust adicionam a verificação do comportamento e ambiente ou circunstâncias envolvendo qualquer tentativa de login como fatores.

Classificação dos Fatores de Autenticação

Fruto da minha experiência e pesquisa, e por razões estritamente pedagógicas, desenvolvi esta classificação dos diferentes fatores de autenticação existentes e que estou certo que o ajudará a compreendê-los de uma forma muito fácil.

Na minha opinião, os fatores podem ser classificados em 4 categorias:

Fator Primário

Esse fator coincide com o “algo que eu sei”, ou seja, um fato que só a pessoa deveria saber. Aqui temos a autenticação primária composta pela combinação única de nome de usuário e senha.

Fatores Secundários

Os fatores secundários são baseados principalmente em métodos de autenticação out of band, ou seja, utilizam outro canal ou tecnologia diferente da utilizada para acessar o aplicativo ao qual você está tentando entrar.

Fatores Biométricos

Esta categoria coincide com o famoso “alguém que sou” e inclui os fatores que são inerentes (inseparáveis) ao indivíduo que os possui e que podem ser lidos e verificados tecnicamente.

Exemplos:

- Impressões digitais

- Enfrentar

- Íris

Fatores de Propiedade

Nesses fatores de autenticação, o usuário é solicitado a apresentar informações que somente ele deve possuir.

Nesta categoria coincide com o “algo que tenho” e nela se enquadram:

- Chaves de acesso ou chaves de segurança

- Tokens de Hardware ou Software (Códigos T-OTP ou H-OTP)

- Notificações via push

- Rede celular: mensagens de texto ou chamadas telefônicas

Fatores Dinâmicos

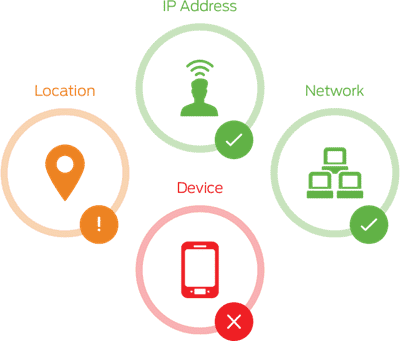

Já nos termos mais estritos dos princípios Zero Trust, existem condições comportamentais ou ambientais que devem ser avaliadas para dar acesso ao usuário.

Esses fatores, por exemplo, são implementados, como nas Políticas de Acesso Adaptativo no Duo Security

Normalmente são avaliados após a apresentação dos dois principais fatores de autenticação 2FA implementados.

Portanto, apesar do usuário ter apresentado corretamente os fatores iniciais (o que nos dá grande certeza de que o usuário é quem afirma ser); você pode negar ou aprovar o acesso considerando parâmetros mais rígidos.

Aqui está uma lista de tais fatores:

Dispositivo

O mais importante dos fatores dinâmicos está relacionado ao dispositivo que o usuário utiliza para acessar o recurso desejado .

Para executar esses fatores, é necessário um pouco mais de sofisticação e serviços como o Duo Security.

Saúde ou Higiene

O usuário deverá apresentar o estado de atualização do Sistema Operacional e demais complementos .

Com base nesse status de higiene do dispositivo, o acesso pode ser permitido ou negado.

Propriedade (BYOD)

Em ambientes Traga seu próprio dispositivo (BYOD), o acesso pode ser discriminado conforme o dispositivo de acesso seja um dispositivo pessoal ou pertença à empresa (corporativa)

Configurações de segurança

Parâmetros mínimos de configuração de segurança também podem ser necessários para obter acesso, como:

- criptografia de disco

- Agente de segurança (Antivírus)

- senha de login

- Bloqueio de tela

- Desbloqueio por biometria

Localização

Se um usuário normalmente faz login em uma determinada localização geográfica e repentinamente aparece em outra, o acesso pode ser negado ou um fator alternativo pode ser solicitado.

- redes conhecidas

- redes anônimas

- países

Tempo

São fatores de comportamento habitual em função dos momentos em que a tentativa de entrada é usual.

Se uma tentativa de autenticação for detectada em um momento incomum, um fator de autenticação alternativo pode ser usado para verificar a identidade.

O que é Autenticação Multifator (MFA)?

Uma vez conhecidos os fatores individualmente, podemos então falar em Multi-Factor Authentication, Multifactor Authentication ou MFA.

O MFA é uma medida de cibersegurança que exige, para uma correta verificação de um utilizador, a apresentação correta de pelo menos 2 métodos de autenticação diferentes e únicos (vulgarmente conhecidos como fatores de autenticação).

Enfatizo os diferentes e únicos adjetivos, pois a eficácia desse controle de segurança depende dessas características, que buscam ter camadas adicionais que nos protejam contra a violação de qualquer um dos fatores .

Por exemplo: não fazemos nada solicitando a mesma senha duas vezes ou enviando uma notificação push duas vezes se esse fator foi violado.

Importância da Autenticação Multifator

O MFA nos protege contra ataques cibernéticos que buscam usurpar nossa identidade para realizar ações fraudulentas.

Aqui surgem palavras como:

- Phishing

- malware

- ransomware

- Engenharia social

- Ataques de Força Bruta

- Key Logging

Se você for vítima de um deles, se o invasor não tiver acesso ao seu segundo método de autenticação de fator, ele não poderá concluir o ataque.

Autenticação Multifator MFA versus 2FA

Esta é uma pergunta muito comum e que costuma causar confusão: MFA é o mesmo que 2FA?

Na verdade , são termos muito semelhantes, mas não são os mesmos :

- MFA refere-se à medida de segurança que requer pelo menos dois fatores de autenticação .

- 2FA é um tipo de MFA que consiste em exigir dois fatores de autenticação .

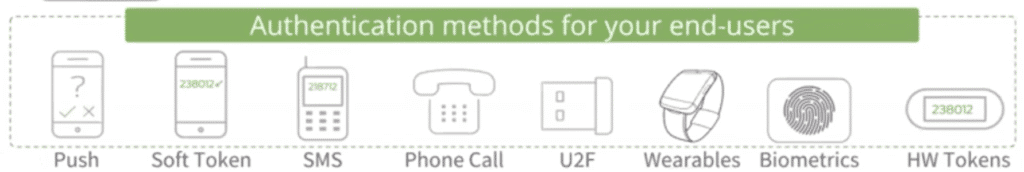

Aqui então entram em jogo os Métodos 2FA mais conhecidos e vou detalhá-los abaixo:

Métodos de Autenticação Secundários

Agora, vamos entrar no assunto e detalhar os métodos de autenticação mais importantes que podem ser usados além do nome de usuário e senha.

Passkeys

São chaves de segurança regidas pelo padrão FIDO2 ou WebAuthn. Eles são o método de autenticação mais seguro que existe e são a chave fundamental da tecnologia sem senha.

Vantagens das Passkeys

- Fácil de usar: basta pedir para entrar ou aproximar a chave do dispositivo de acesso e tocá-lo.

- Maior segurança: FIDO2/webAuthn é a evolução máxima do OTP, invulnerável até hoje.

Desvantagens das Passkeys

- Difícil recuperação : em caso de perda da chave, a substituição é por outra chave que deverá ser novamente inscrita em todos os serviços, sugere-se ter outra chave previamente e igualmente configurada ou outro método alternativo

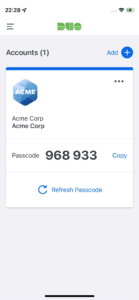

Notificações via Push

São notificações que chegam a uma aplicação móvel, por exemplo Duo Mobile.

As notificações mostram informações detalhadas da tentativa de autenticação (serviço, endereço IP, nome do computador, nome de usuário) que permitem ao usuário discernir se aceita ou não a autenticação

Vantagens do Push

- Fácil de usar: a notificação push chega, você revisa as informações e aprova ou rejeita a autenticação

- Fácil de implantar: é autoatendimento, o aplicativo é instalado no telefone e a conta push é adicionada.

Desvantagens Push

- Requer acesso à Internet: as notificações chegam ao celular através da rede de dados ou conexão Wi-Fi

- Conscientização do usuário: você precisa que o usuário valide os dados recebidos no push antes de aprovar

Tokens

Códigos One Time Use (OTP) gerados em hardware especializado ou em um smartphone com um aplicativo autenticador.

Tokens: Vantagens

- Não requer acesso à internet: os códigos são gerados a partir de uma chave privada armazenada no dispositivo e com essa chave os códigos são gerados aplicando o algoritmo T-OTP

Tokens: Desvantagens

- Segurança média: se alguém obtiver a chave privada, poderá “clonar” o token

- Recuperação difícil : em caso de perda é necessário substituir por um dispositivo totalmente reconfigurado, sugere-se ter outro método alternativo

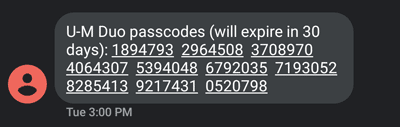

Rede Celular: SMS ou Chamada Telefônica

Consiste na comunicação de um código OTP através da rede de telefonia celular.

Esta comunicação pode ser através de SMS ou de uma chamada telefónica onde é ditado o código a utilizar.

Vantagens da Rede Celular

- Protocolo muito acessível: a rede celular está amplamente disponível globalmente

- Fácil de usar: receba o código e use-o.

- Não requer instalação de aplicativo: pode ser usado em celulares básicos, sem a necessidade de serem smart.

Desvantagens Rede Celular

- Requer linha e rede celular: para receber os códigos, você deve estar em uma área com cobertura celular.

- Protocolo vulnerável: no caso do SMS, não é mais recomendado pelo NIST devido a vulnerabilidades comprovadas

- Risco de troca de sim: pode ser objeto do ataque de troca de cartão SIM que permite ao invasor receber os códigos via SMS durante a chamada.

O Problema Administrativo da Autenticação Multifator

Imagine implementar a Autenticação Multifator (MFA) de forma independente em cada aplicativo…..

- A VPN tem seu próprio MFA.

- O login de domínio tem seu próprio MFA

- O acesso ao Microsoft 356 ou Ggoogle Workspace tem seu próprio MFA

- etc.

Agora imagine que um usuário trocou ou perdeu o telefone onde tinha seu aplicativo autenticador…..

Neste caso você deve entrar em cada sistema, de forma independente e retirar o aparelho . E o usuário deve reconfigurar seu dispositivo autenticador em cada sistema… também de forma independente.

É aqui que você deve respirar fundo e pensar bem antes de ativar o MFA na sua empresa. A questão administrativa de rotina é muito séria.

Por este motivo deverá avaliar a utilização de soluções que integrem simultaneamente as aplicações e a gestão unificada de utilizadores e dispositivos de segundo fator .

Neste caso e com base na minha experiência, não hesito em recomendar o Duo Security como o Top em gerenciamento de MFA

Evolução da Autenticação Multifator para passwordless

Passwordless é uma tecnologia que ataca o mais fraco dos fatores, a senha .

A intenção é eliminar a necessidade de usar uma senha como fator de autenticação, tudo isso devido ao grande número de desvantagens que eles oferecem (difícil de lembrar, suscetível de ser roubado ou adivinhado).

Por esse motivo, e devido ao alto nível de segurança alcançado com os fatores secundários, o passwordless remove o fator primário e usa :

- Biometria: esses fatores são usados principalmente como fator de desbloqueio do dispositivo ou acesso inicial ao aplicativo. Isso pode ser feito através do Windows Hello, FaceID, etc.

- Senhas: depois que o dispositivo ou aplicativo é desbloqueado com biometria, um método de autenticação baseado em FIDO2 ou baseado em WebAuthn é usado para concluir a autenticação.

Desta forma são utilizados os fatores mais seguros e que permitem relegar e eliminar a necessidade da senha.

Conclusões

A autenticação multifator veio para ficar e seus benefícios em termos de aumento de segurança são enormes.

É muito importante saber como implementá-los, porque se você fizer isso de forma aleatória ou independente para cada aplicativo, poderá acabar com um problema administrativo complexo.

É aqui que o Duo Security tem sua maior força: você pode integrar todos os aplicativos e todos os métodos de segundo fator em uma única plataforma, o que reduz o atrito para o usuário e facilita o gerenciamento do lado da TI.