El paso siguiente luego de la carga de usuarios en Duo Security es ya configurar la autenticación primaria de estos usuarios de forma de poder validar estas credenciales.

Posterior a esta autenticación primaria, Duo solicitará la autenticación de segundo factor que es el principio fundamental de la Arquitectura Zero Trust de Duo Cisco.

En este artículo les presentaré todas las tecnologías de autenticación primaria más importantes con las que Duo Security puede integrarse, de este modo tendrás un panorama muy claro de la integración que mejor aplique a tu caso.

Tabla de Contenidos

¿Cómo es la Autenticación de Usuarios en Duo Security?

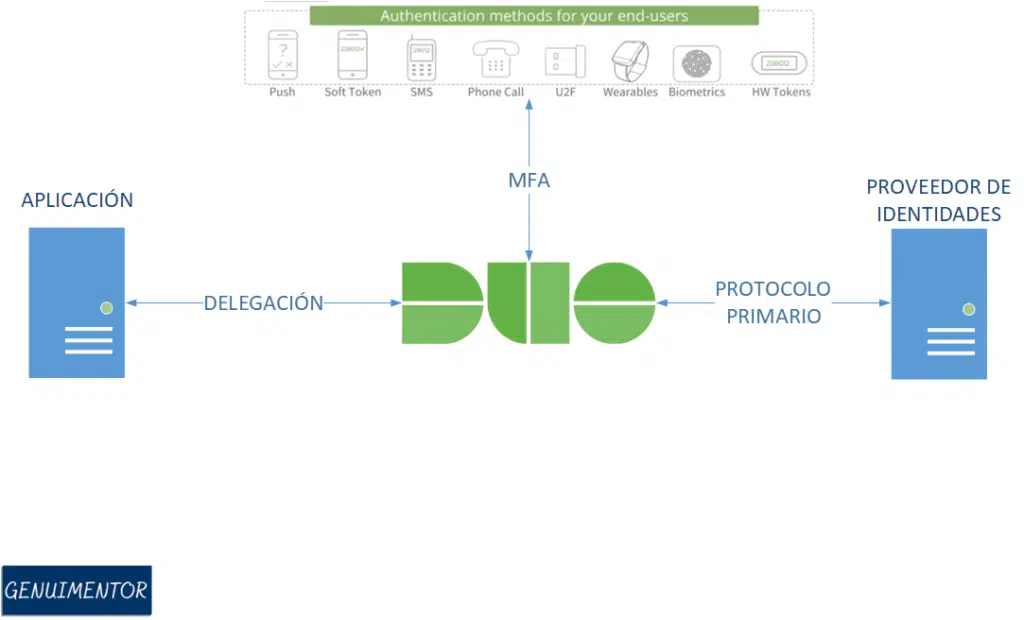

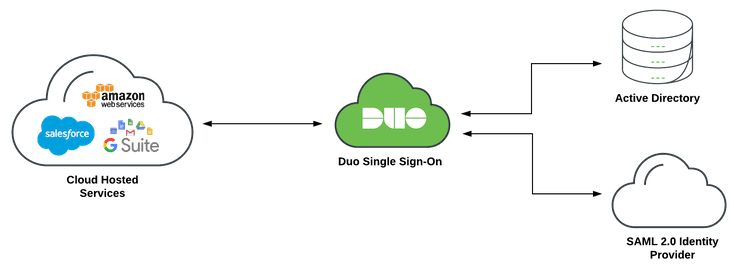

Por definición de Zero Trust, Duo Security no maneja la autenticación primaria. Esta autenticación queda resguardada en el proveedor de identidades principal de la empresa.

Lo que sí hace Duo es recibir todas las solicitudes de autenticación de usuarios desde todas las aplicaciones aseguradas con su servicio.

Luego de recibidas, estas solicitudes son delegadas al proveedor de identidades para validar las credenciales recibidas.

Todas estas delegaciones son realizadas a través de protocolos de autenticación estándar como SAML, LDAP, OIDC, RADIUS

El Segundo Factor de Autenticación en Duo Security

Antes de detallar la autenticación primaria, vamos con la más importante de las características de Duo Security: el segundo factor de autenticación como parte de la Multi-Factor Authentication que implementa Duo.

Métodos de Autenticación Soportados por Duo

A continuación, los métodos de autenticación de segundo factor soportados por Duo

Métodos 2FA

Métodos de segundo factor a ser aplicados luego de aprobada la autenticación primaria.

- Duo Push: es una notificación que llega a través de internet a un smartphone con la aplicación Duo Mobile.

- Duo Verified Push: es una notificación Push especial que para poder ser autorizada requiere un passcode que se presenta en el Duo Prompt

- Duo Mobile passcodes: códigos OTP de 6 dígitos generados offline por la aplicación Duo Mobile.

- Phone callback: Llamada telefónica recibida y en la cual se dicta un código OTP o passcode

- SMS passcodes: códigos OTP de 6 dígitos recibidos vía mensaje de Texto (SMS)

- WebAuthn

- Passkeys (WebAuthn): Llaves de seguridad FIDO2

- Touch ID: Autenticación biométrica vía FIDO2 en dispositivos MacOS.

- Hardware tokens: Tokens especializados para generar códigos OTP (incluye Yubikeys en modo Yubico OTP)

Métodos Passwordless

Métodos de ultima generación donde no se requiere el uso de contraseña para iniciar sesión.

Están disponibles en aplicaciones aseguradas vía el servicio SSO de Duo Security.

- Platform authenticators: métodos integrados FIDO2, por ejemplo Face ID, Touch ID, Windows Hello, o reconocimiento facial o de huellas en dispositivos Android

- Roaming authenticators: métodos externos FIDO2, por ejemplo: security keys (USB, Bluetooth o NFC)

- Duo Push: Push especial recibido en Duo Mobile pero que requiere validación biométrica, PIN o passcode

Risk-Based Authentication

Esta característica se denomina Duo Risk-Based Authentication y fue liberada en Public Preview el 16 de septiembre del 2022. Consiste en un algoritmo de detección de intentos de autenticación fraudulentos o ataques conocidos, como por ejemplo:

- Generación de Peticiones: el atacante tiene credenciales válidas y hace múltiples intentos para que el usuario por descuido apruebe el Push.

- Comportamiento no habitual: cambios en la geolocalización, redes o en el dispositivo usando como línea base los patrones de comportamiento de los últimos 30 días

- Push Spray: Envío de push fraudulentos a un grupo de usuarios.

Bajo estas circunstancias, Duo restringe el acceso sólo presentando métodos de autenticación disponibles que tienen el mayor nivel de seguridad:

- Passcodes

- Tokens

- Códigos de Bypass

- Autenticadores Passwordless

- Duo Verified Push

El Duo Prompt

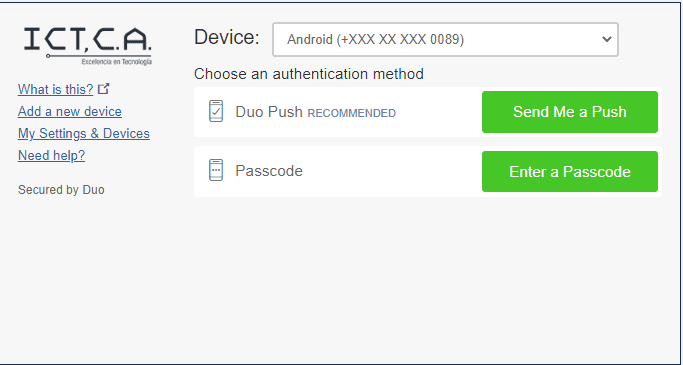

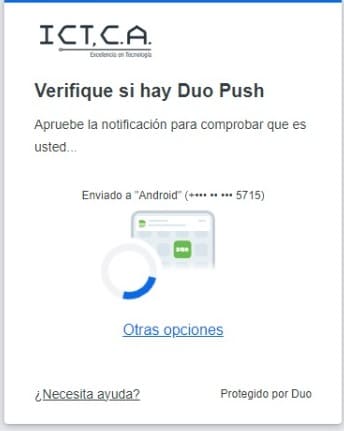

Uno de los grandes beneficios de implementar Duo Security es la consistencia en la experiencia del usuario, es decir, sin importar la aplicación que esté accediendo, su flujo de trabajo e interfaz presentada es igual.

Esto disminuye la fricción del usuario a usar el segundo factor ya facilita y hace muy natural la interacción con el sistema de doble factor.

Duo Security logra esto a través de su Duo Prompt que no es más que una ventana que se presenta cada vez que se solicita un segundo factor.

Esta ventana es la misma sin importar la aplicación que en la que se esté iniciando sesión.

Actualmente existen dos versiones de esta ventana, pero se está en transición para su final homologación

Duo Traditional Prompt

Prompt presentado desde los inicios de Duo Security y que se encuentra en vías de ser sustituido, sin embargo aún está vigente y es usado por muchas aplicaciones.

Duo Universal Prompt

Versión mejorada del Prompt Tradicional. Es mucho más simple de usar, intuitiva y rápida.

Gestión Centralizada de Dispositivos 2FA

Otro gran beneficio de Duo Security es una administración muy sencilla de dispositivos 2FA de los usuarios al hacer esta administración independiente de las aplicaciones.

Todos los dispositivos 2FA que tiene un usuario se gestionan en el Admin Panel de Duo y esa configuración aplica a todas las aplicaciones aseguradas por Duo.

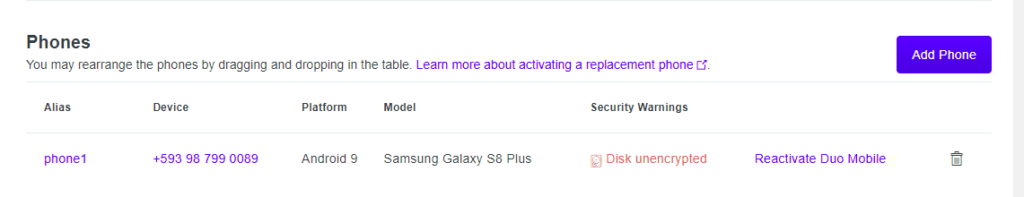

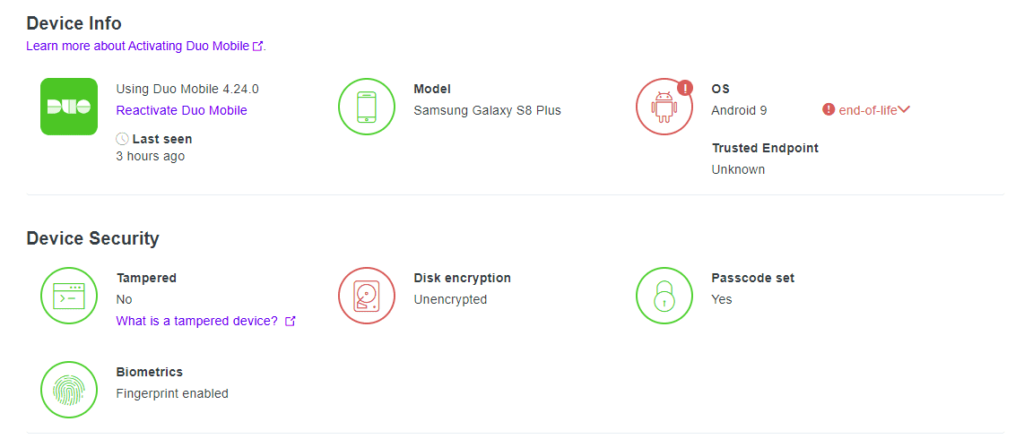

A continuación muestro cómo se ven y administran los dispositivos 2FA de un usuario, en específico el o los teléfonos del usuario:

Detalle de Teléfono

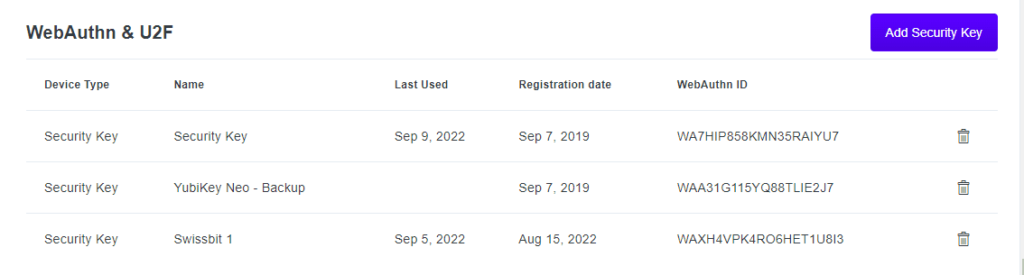

Ahora de las Security Keys

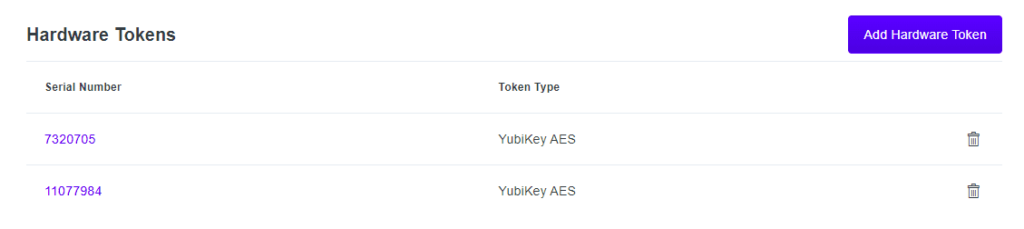

Y Tokens de Hardware

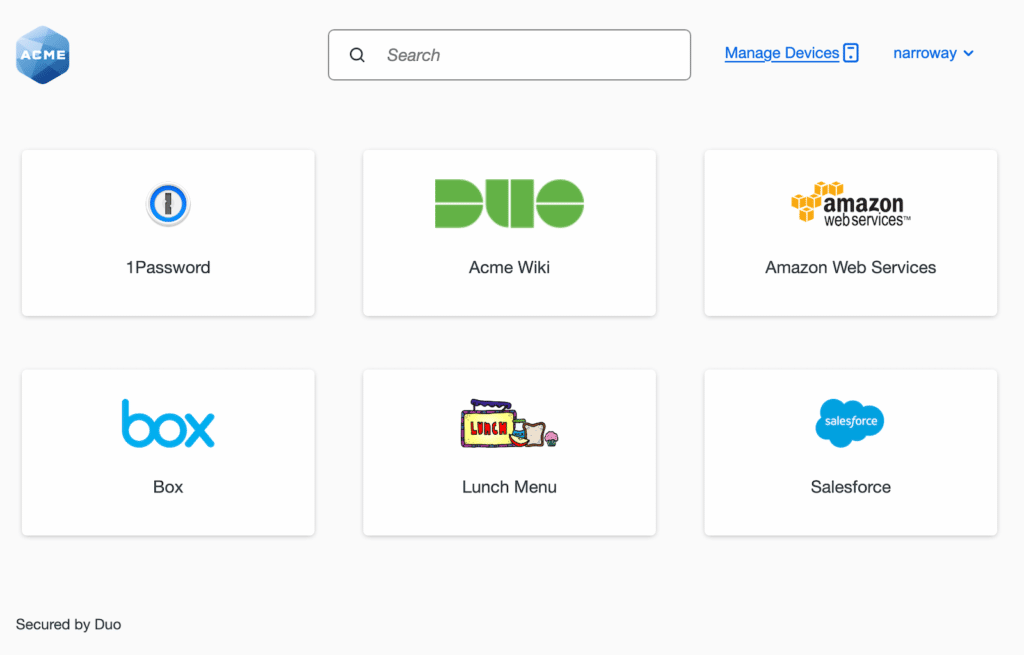

Implementación de SSO en Duo Security

El inicio de sesión único, o también conocido como Single Sign-On o SSO consiste en la capacidad de poder autenticar a los usuarios de una empresa a través de una sola combinación de usuario y contraseña.

En pocas palabras, cada usuario posee un único nombre de usuario y una única contraseña para acceder a las aplicaciones.

Con esta capacidad, se facilita mucho la gestión de identidades así como el control de accesos en una empresa.

Ahora bien, ¿En qué apoya Duo para conseguir Single Sign-On? La respuesta se puede deducir del punto anterior:

- Las aplicaciones aseguradas delegan la autenticación primaria a Duo

- Duo desvía estas solicitudes de autenticación al proveedor primario de identidades.

- Las capacidad de SSO aumenta en la misma medida que se van sumando aplicaciones aseguradas con Duo

Al final de la historia, Duo te permite tener SSO en tu empresa y te provee hasta de un portal SSO con todas las aplicaciones que tienen SSO para que tus usuarios accedas a las mismas a través de él.

Opciones de Autenticación de Usuarios en Duo Security

Ya conociendo cómo Duo Security autentica a los usuarios, ahora vamos a ver las opciones de autenticación que hay disponibles para ser integradas a Duo.

Todas estas opciones (excepto la de usuarios locales) se fundamentan en lo mismo: una delegación de la autenticación hacia Duo y ésta a su vez hacia el proveedor de identidades primario.

Autenticación Usando Usuarios Locales

Este es el nivel más básico de autenticación y que es normalmente usado en aplicaciones más antiguas que no tienen posibilidad de usar protocolos estándar de autenticación.

Se fundamenta en que la base de datos de usuarios se encuentra dentro de la misma aplicación y por ello, la autenticación se realiza de forma local.

En este caso no es posible lograr SSO por las mismas limitaciones de no poder delegar la autenticación en un tercero.

Autenticación Usando Active Directory

Esta es la autenticación primaria más usada actualmente debido a la popularidad de las implementaciones de Microsoft Active Directory (MS AD).

Muchas aplicaciones ya permiten delegar la autenticación a un AD externo vía el protocolo LDAP o LDAPS que es el nativo de MS AD.

Autenticación Usando Microsoft Azure AD

La evolución natural del Active Directory es subir a la nube, esto lo ofrece Microsoft a través de su servicio Microsoft Azure AD.

Normalmente se realiza a través de una sincronización de un Active Directory On-Premises hacia el servicio Cloud de Azure AD; sin embargo ya hay también quienes tienen todo el Active Directory en el cloud sin componente On-Premises.

Esta autenticación es para aplicaciones Cloud que soportan integración con Azure AD con acceso condicional como autenticador primario y tiene base en federación SAML como lo veremos en el siguiente punto.

Autenticación usando SAML

Esta es la autenticación más empleada para SSO en aplicaciones cloud.

Consiste en federar la aplicación hacia un servicio SSO de Duo Security que recibe las solicitudes de autenticación vía el protocolo SAML (Security Assertion Markup Language)

Este servicio SSO recibe la solicitud de autenticación y la confirma con el proveedor de identidades.

En términos sencillos, SAML permite una delegación de la autenticación muy similar a las que ya hemos indicado anteriormente.

La ventaja es que es muy segura y es el estándar de facto en la mayoría de las aplicaciones cloud.

Duo puede recibir solicitudes de autenticación vía SAML y luego enviarlas al proveedor de identidades primarias.

Autenticación Usando OpenLDAP

Desde el punto de vista técnico, es una integración idéntica a la del Active Directory ya que se fundamenta en el mismo protocolo LDAP que usa Microsoft en su AD.

Duo puede recibir solicitudes de autenticación vía LDAP y luego enviarlas al proveedor de identidades primarias.

Autenticación Usando RADIUS

Algo más antigua pero también muy usada es la integración vía RADIUS.

Duo puede recibir solicitudes de autenticación vía RADIUS y luego enviarlas al proveedor de identidades primarias.

Mejores Prácticas en Autenticación de Usuarios en Duo Security

- Si planeas asegurar Microsoft 365, debes optar por Active Directory On-Premises como fuente primaria de autenticación

- A efectos de redundancia, configura más de un controlador de Domino en el Duo Authentication Proxy

- Opta por LDAPS en la medida de lo posible, es mucho más seguro y es fácil de configurar

- Ten en cuenta que por defecto el sAMAccountName del LDAP o Active Directory se mapea al usuario Duo, si deseas usar otro atributo, debes especificarlo en la sincronización de usuarios

- Prefiere las tecnologías más modernas (SAML, OIDC y LDAPS) por encima de las antiguas (RADIUS). Te darán mayores funcionalidades.

Conclusiones

Es muy importante conocer que Duo Security permite autenticaciones primarias con todos los protocolos estándares vigentes, lo que le da un nivel de flexibilidad sin precedentes.

Reitero también lo importante que es mantener separadas las tecnologías de primer factor (proveedores de identidades) y las de segundo factor (Duo Security). Este gran detalle te brinda un altísimo nivel de seguridad al «no poner todos los huevos en una misma canasta»

Referencias

Documentos Oficiales de Duo Security:

Duo Two-Factor Authentication for LDAP Applications

Duo Autentication Proxy Client Sections

Duo Two-Factor Authentication for Microsoft Azure Active Directory