El Phishing (que fonéticamente se pronuncia igual que la palabra inglesa fishing o pesca)

Es una técnica de abuso informático que consiste en el intentar el robo de credenciales (usuario y password) por parte de un cibercriminal que se conoce como phisher a una víctima.

Luego de que el Phisher roba las credenciales, las usa para suplantar la identidad de la víctima y acceder de manera inescrupulosa a sus sistemas en línea, principalmente bancarios.

En la actualidad, el phishing también se usa para propósitos de espionaje y acceso a cuentas de email de los usuarios.

Por esto es tan importante crear conciencia en ciberseguridad, para no ser objeto de phishing.

Tabla de Contenidos

Preguntas Comunes acerca del Phishing

La técnica se fundamenta en el envío de comunicaciones electrónicas, principalmente correos que parecen oficiales donde el Phisher se hace pasar por una persona o empresa de confianza de la víctima a quien le solicita realizar alguna operación sencilla y aparentemente benignas tales como el de «crear una cuenta», «reactivar una configuración»

Normalmente se invita a hacer clic en un enlace cuya URL se parece mucho (pero no es igual) a la del sitio oficial de la empresa y dicho enlace lleva a la víctima a un sitio apócrifo o falso que es casi idéntico al oficial.

Este sitio falso o apócrifo es diseñado por el atacante y en él captura la información sensible o privilegiada que quiere obtener.

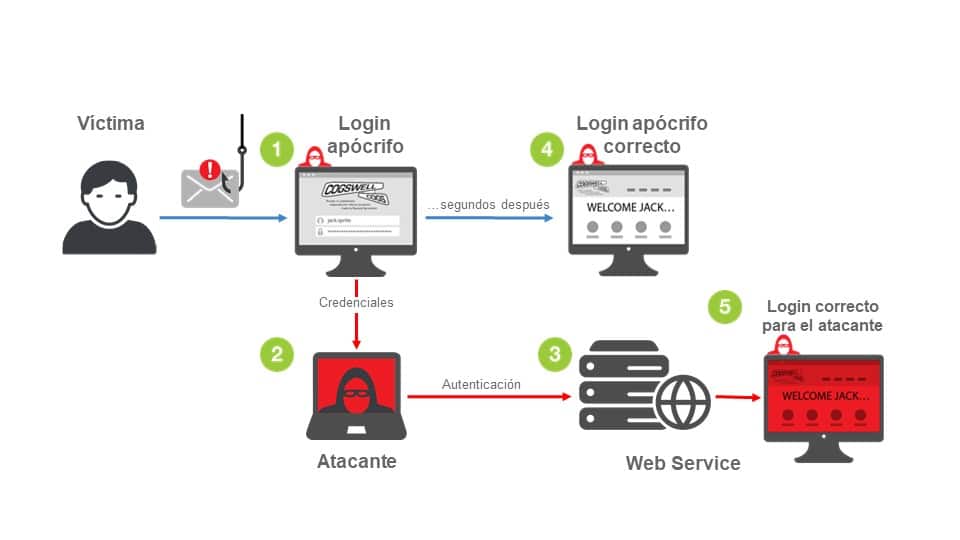

Es esta imagen cortesía de Yubico se puede observar la secuencia del ataque de Phishing cuando se quiere obtener un password:

1) La víctima recibe el correo anzuelo y se dirige al sitio falso dejando ahí su usuario y su contraseña de acceso (credenciales)

2) El atacante o phisher obtiene las credenciales

3) El phisher ingresa al sitio oficial con las credenciales robadas

4) El sitio falso indica a la víctima que el ingreso fue exitoso

5) El acceso exitoso en el sitio oficial es para el atacante.

Porque pueden obtener dinero: para los cibercriminales, el obtener información privilegiada o sensible de una víctima le da la gran oportunidad de lucrarse accediendo a sus sistemas bancarios y haciendo transferencias de dinero a cuentas bancarias receptoras del dinero de las víctimas.

Adempas de los motivantes financieros, existe también motivaciones de ciberespionaje

El atacante busca principalmente información de usuario y contraseña para acceder a sistemas financieros o su correo electrónico. También suelen buscar información de tarjetas de crédito y hasta para instalar software de espionaje.

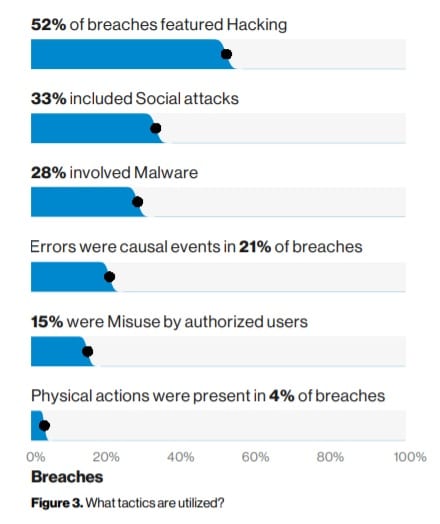

Según el Reporte de Investigación de Brechas de Seguridad de Verizon para el 2019, el 33% de las brechas de seguridad comprobadas fueron originadas por tácticas de Ingeniería Social, categoría donde el Phishing es la técnica principal.

Hay dos sitios donde debes estar pendiente:

1) En el correo electrónico:

1.1) La dirección de la cual viene el email

1.2) Puede que vaya dirigido a muchos remitentes

1.3) Llama a realizar una acción que normalmente se hace en persona

1.4) Redacción no usual a la usada por el ente real

2) El Sitio Web a donde Navegas:

2.1) Sitio no Cifrado (Candado abierto – http versus candado Cerrado – https)

2.2) URL parecida al sitio oficial pero no igual

2.3) Posible cambio de resolución de imágenes

Preguntas Secretas

Imágenes

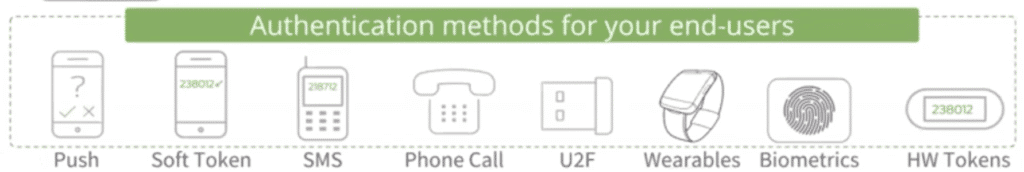

MFA (PUSH, TOKENS, SECURITY KEYS)

¿Qué Debo Hacer para Prevenir el Phishing?

Lo más importante es la educación en seguridad informática, existen programas de Security Awareness Trainning que te ayudarán a que todos tus usuarios estén alertas a todos los peligros que se pueden encontrar en la red.

También hay herramientas gratuitas de pruebas de phishing provistas por la empresa KnowBe4 (empresa de la cual soy partner a través de ICT International) donde podrás enviar phishing hasta a 100 usuarios y ver los resultados. Puedes aplicar a una prueba gratuita y analizar el riesgo de caer en phishing que tienen tus colaboradores.

Nunca Entregues Datos, ni a Personas ni en Sitios Inseguros

En este punto hay dos variantes:

a) Entregar Datos en sitios peligrosos, luego de abrir emails y hacer clic en links de phishing. Nunca hagas clic en links de correos que te pidan información privilegiada, por muy seguros que éstos emails parezcan.

b) Cuando entregas tu usuario y tu contraseña a otra persona «de confianza», multiplicas en gran medida las posibilidades de que roben tus credenciales o las compartan con alguien más.

Usa Gestores de Contraseñas

Los mejores gestores de contraseñas tienen la opción de autocompletado que detectan la URL del sitio y llenan automáticamente el campo de contraseña.

En caso de haber hecho clic en un enlace malicioso, esta función te ayuda a detectar que el sitio al cual estás accediendo no es legítimo ya que no te aparecerá lleno el campo de contraseña.

Adicionalmente, los gestores de contraseñas te ayudan a tener contraseñas diferentes para cada sitio, y si caes en phishing, solo ese sitio podría ser vulnerado y no otros donde hayas tenido contraseña reutilizadas.

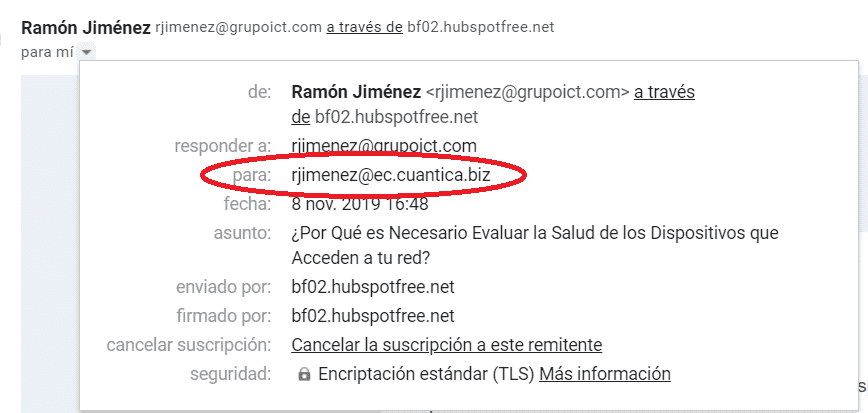

Valida la Veracidad de los Correos Recibidos

Detalla muy bien quien te envía el email, principalmente el dominio del correo.

Comprueba URL y SSL; Prefiere Escribirlas tu Mismo en el Navegador

Si ya hiciste clic, valida que:

a) La dirección comience por https que es equivalente a que el candado al lado izquierdo de la dirección esté cerrado.

b) El dominio se exactamente el dominio del sitio oficial. Muchas veces los crean muy parecidos… por ejemplo acme.org en lugar de acme.com

Para mayor seguridad, puedes ir tu mismo al navegador y escribir tu mismo la dirección oficial del sitio y navegar hasta la opción que te ofrece el email.

Utiliza Verificación de Dos Pasos o MFA (Multi Factor Authentication)

La mayoría de los sitios ya ofrecen la opción de tener un segundo factor de autenticación.

Esto significa que luego de colocar el usuario y la contraseña, debes ingresar algo que tu tienes (mensaje recibido, passcode o código generado por una una app en el smartphone, tokens o mejor aún una llave criptográfica o Yubikey)

Con este segundo factor, si alguien, así tenga tu contraseña, intenta entrar a algún sitio, no podrá porque no tiene en su poder tu método de segundo factor.

De los métodos de segundo factor existentes, el mas seguro y hasta ahora invulnerable es el de las llaves criptográficas Yubico Yubikey con base en tecnología FIDO que hacen del segundo factor una transacción criptográfica 100% resistente al phishing.

Ahora Bien, ¿MFA tiene vulnerabilidades?

Sólo el método criptográfico de las Yubikeys no tiene ninguna vulnerabilidad a la fecha ya que son la evolución de OTP (One Time Password).

En efecto, aunque muy… muy difíciles de explotar, hay vulnerabilidades conocidas pero solo para algunos de los factores como lo son:

OTP: One Time Password. Para este método, se deja una clave privada en el servidor de autenticación y si este servidor es comprometido y se obtienen las claves privadas, se pueden predecir todos los códigos. Ejemplo de ello es la confirmación de esta brecha en un ataque a Lockheed Martin en 2011.

Igualmente hay ataques de Man in the Middle que pueden nacer que coloques tu passcode en un sitio ilegítimo para que el hacker luego lo use en el sitio real.

SMS: Ya la NIST no los considera como un método para trasmitir passcodes o códigos OTP en su NIST Special Publication 800-63-3 esto debido a vulnerabilidades conocidas de la red SS7 y al ataque de Sim Swap o intercambio de tarjeta SIM.

¿Es FIDO la solución al Phishing?

En definitiva, la iniciativa de FIDO, nacida de la tecnología de Yubico y cuya comunidad la puedes encontrar en la FIDO ALLIANCE es hoy en día la única opción de método de segundo factor que no posee ningún tipo de vulnerabilidades.

Ya se va por la versión 2 de FIDO, FIDO2 y realmente las noticias de esta comunidad son muy alentadoras, tanto así que ahora hay la tendencia a ya prescindir del password de una vez por todas y dejar en la biometría local de los dispositivos y al uso subsecuente de las llaves FIDO2. Esta tendencia ya tiene nombre y se llama Passwordles Authentication.

Yubikey, la Mejor Opción en FIDO Passkeys

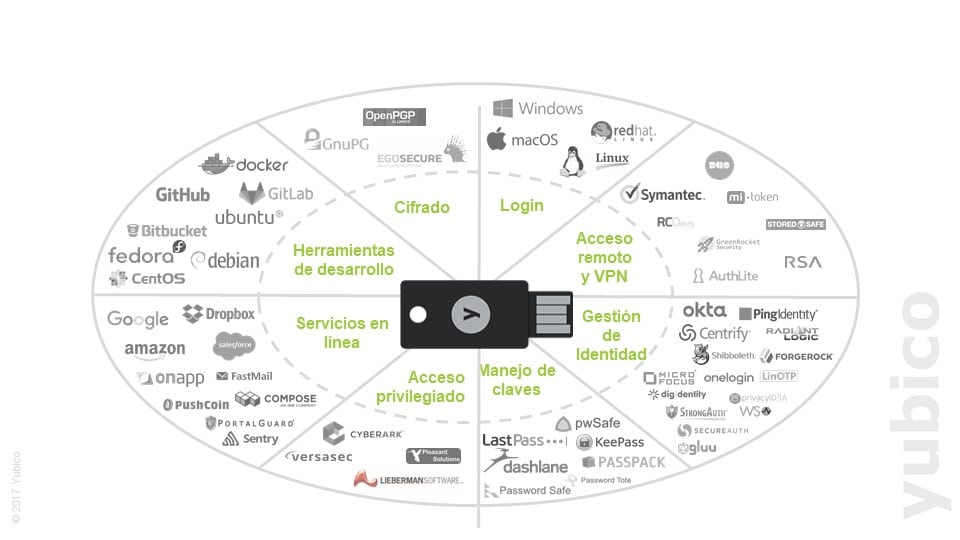

¿En qué Plataformas puedo usar FIDO y sus Llaves de Seguridad?

Al ser una infraestructura de autenticación con base en llave pública – llave privada y siendo ya un estándar de la W3C, todos los Sistemas Operativos y la mayoría de servicios cloud ya dan la opción de tener una Yubikey como método de segundo factor y algunas ya te dan la opción passwordless.

En la gráfica que sigue hay un listado de las mas importantes, y acá cómo funcionan las Yubikeys de Yubico.

Es así como te recomendamos ampliamente contar con tu Yubikey y comenzar a enrolarla como método de segundo factor en todos tus sistemas y así serás invulnerable a cualquier ataque de phishing y account takeover tal cual como lo hizo la misma empresa Google quien ha anunciado que llevó los account takeover a 0 en pocos meses solo con el uso de Yubikeys.