Uma das integrações mais comuns do Cisco Duo Security é com o Windows Logon, localmente ou via RDP (Remote Desktop Protocol).

O Duo Windows Logon para RDP oferece uma camada adicional de segurança Zero Trust MFA ao sistema operacional Windows quando o usuário tenta fazer logon em dispositivos Windows, sejam eles PCs ou servidores.

É um dos mais utilizados no início dos projetos Zero Trust, pois oferece uma estrutura inicial de segurança em todos os aplicativos executados pelo PC ou pelo servidor.

Além disso, a solução Duo Security para logon local do Windows ou RDP permite que você use a funcionalidade Windows UAC (Controle de Conta de Usuário) para fornecer nova autenticação e MFA às ações dentro do computador que exijam elevação de privilégios.

Neste artigo explico como funciona essa integração e as etapas gerais para configurá-la.

Tabela de Conteúdo

Login do Windows

Toda vez que desejamos acessar um notebook, PC ou servidor que executa o sistema operacional Windows, seja em sua versão desktop ou servidor, ele solicita credenciais de acesso (nome de usuário e senha)

O nome de usuário e a senha podem ser um usuário definido localmente ou de usuário definido no domínio no qual o dispositivo está registrado.

Depois das credenciais validadas, localmente no computador ou por meio do controlador de domínio, o usuário terá acesso permitido.

É importante ressaltar que, neste caso, o Duo não intervém na validação de usuário e senha, isso é feito pelo dispositivo de acordo com o fluxo de autenticação do Windows.

Métodos de Conexão a um Computador Windows

Existem várias maneiras de se conectar a um computador Windows, as principais são:

Login Local

O login local ocorre quando você está fisicamente na frente do computador, ou seja, seu teclado é fisicamente ou virtualmente o teclado do computador.

Também é conhecido como login do console do computador.

Nesta categoria podemos agrupar as seguintes condições de login:

- Trabalhar fisicamente no computador com seu teclado, monitor e mouse.

- Abrir o console de uma máquina virtual (VM) no seu hypervisor.

- Usar dispositivos especiais ou cartões que dão o console do equipamento.

- Acesso via VNC

Desktop Remoto ou RDP

Essa conexão é 100% remota, ou seja, você não está fisicamente na frente do equipamento.

A comunicação é feita via protocolo RDP (Remote Desktop Protocol) .

Nessa condição, você abre o console do computador remoto no mesmo computador local executando o programa de conexão de desktop remoto.

É amplamente utilizado para gerenciar servidores Windows que estão, por exemplo, em um Data Center ou em qualquer outro local não acessível localmente.

Importância da Integração do Duo Security ao Windows Logon ou RDP

De maneira geral, o MFA fornece uma camada adicional de segurança ao solicitar um segundo fator de autenticação do usuário garantindo, de certa forma, que o usuário seja quem diz ser

Para Servidores Windows

As atividades que podem ser realizadas dentro de um Windows Server são de extrema importância para uma organização. Essas ações podem variar de uma simples alteração de senha para um usuário (o que pode levar a um roubo de identidade perigoso) até o desligamento do servidor, incluindo a modificação inadequada da configuração, deixando-o fora de operação.

Por esse motivo, existem contas de usuários privilegiados as quais são as únicas que podem executar essas ações administrativas no servidor. Proteger o acesso com MFA oferece um nível mais alto de garantia de que somente as pessoas autorizadas poderão gerenciar o servidor, mesmo que a sua senha tenha sido roubada ou adivinhada.

Para Windows Desktop

Em primeiro lugar, fornecer MFA Duo a um PC ou Laptop protege você nas seguintes condições:

- Quando o equipamento é roubado, protege os dados que se encontram no seu disco interno.

- Dá uma estrutura inicial de proteção a todos os aplicativos que o equipamento possui, quando é acessado por usuário verificado no logon do Windows.

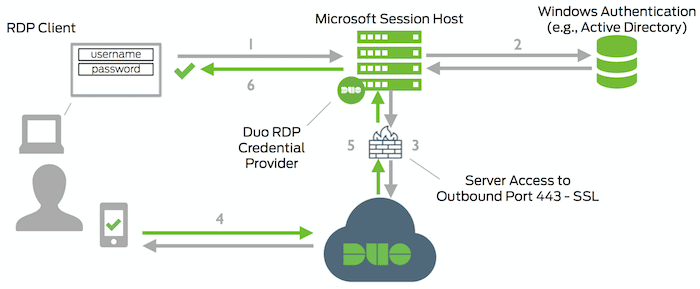

Como funciona a integração RDP de logon do Windows do Duo Security

Abaixo, explico como funciona a integração do Duo Authentication para Windows Logon RDP

Descrição das etapas

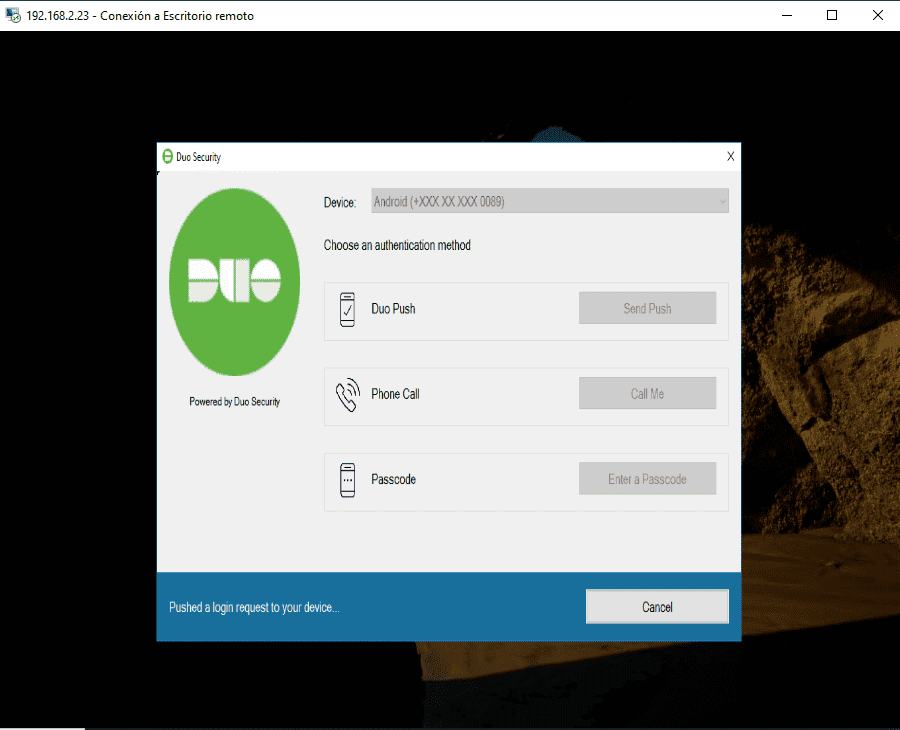

- 1.- O usuário tenta fazer login local ou remotamente, inserindo suas credenciais de acesso.

- 2.-O equipamento valida as credenciais no Active Directory ou localmente, conforme o caso. Se não estiverem corretas, o acesso é negado.

- 3.- Se as credenciais estiverem corretas, o agente de logon Duo Authentication for Windows, que na verdade é um provedor de credenciais configurado no computador, conecta-se via SSL com o serviço Duo (especificamente com seu API Hostname, usando sua Integration Key e sua Secret Key) e solicita que seja enviada ao usuário uma solicitação de segundo fator

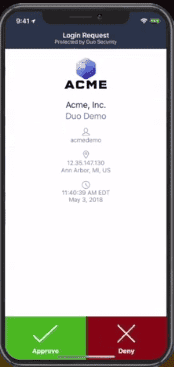

- 4.- O usuário recebe a notificação e responde ao segundo fator.

- 5.- O Duo reconhece a resposta do segundo fator, determina sua validade e responde ao equipamento, indicando se foi satisfatória ou não.

- 6.- O equipamento responde, seja aprovando ou rejeitando a entrada recebida do serviço Duo.

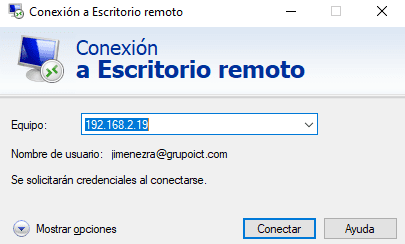

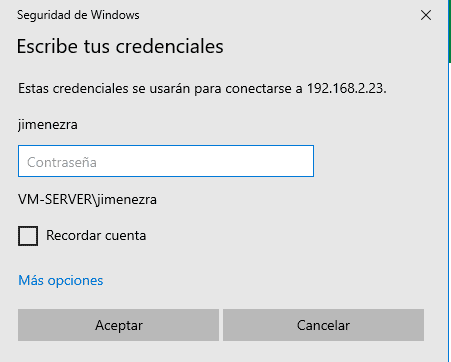

Experiência de usuário

Abaixo estão as imagens que descrevem a experiência do usuário ao intentar fazer login em um computador que possua a integração RDP de logon do Windows do Duo Security

Melhores Práticas na Configuração do RDP de Logon do Windows Duo

Nesta seção, quero detalhar, com base na minha experiência, minhas práticas recomendadas em termos de sequência de configuração da integração RDP de logon do Windows do Duo Security.

Também mostrarei os aspectos mais relevantes e críticos a serem considerados para uma implementação bem-sucedida do Duo Security para Windows Logon e RDP.

Backups

Se houver alguma configuração incorreta durante a implementação, o acesso ao servidor poderá ser perdido, por isso recomendo executar um backup prévio ou um snapshot da máquina virtual.

Também é conveniente ter à mão a chave BitLocker do computador (se for o caso de você ter um disco criptografado com essa tecnologia).

A hora no Servidor ou PC

Como todo MFA, a questão do tempo é importante porque é uma variável vital para a sincronização OTP, se a hora não estiver correta no computador (via NTP / Domínio Windows), você não poderá acessar o computador depois que o agente Duo esteja instalado para Windows Logon e RDP.

Sessão Alternativa

É sempre bom que no momento da instalação do agente, você tenha outra sessão aberta no servidor como backup, caso perca a conexão na sessão de trabalho principal.

Dessa forma, você pode executar ações corretivas que permitem recuperar o acesso.

Acesso à Internet

O computador que será utilizado deve ter acesso de saída à porta 443 e ao domínio duosecurity.com

Esse acesso pode ser fornecido pela infraestrutura de segurança (web proxy ou firewall) na qual se encontra o equipamento ou, por meio de uma funcionalidade do Duo Authentication Proxy que atua como proxy https.

É importante ressaltar que esse acesso é apenas de saída, ou seja, em hipótese alguma deve ser possível que o equipamento seja acessado de fora.

Usuários previamente inscritos no Duo Security

Devido à natureza do Windows Logon (não é um aplicativo da Web e não é possível fazer login offline), essa integração não possui o recurso de inscrição automática do usuário.

Por esse motivo, antes da implantação, os usuários devem existir no Duo e estarem devidamente registrados com pelo menos um dispositivo de segundo fator.

Coincidência nos Nomes de Usuário

Os usuários que ingressarem no equipamento devem ter o mesmo nome que os usuários do Duo ou um de seus aliases para que o Duo possa identificá-los e enviar o segundo fator.

Para saber o nome de usuário você pode usar o seguinte comando no cmd do windows: whoami

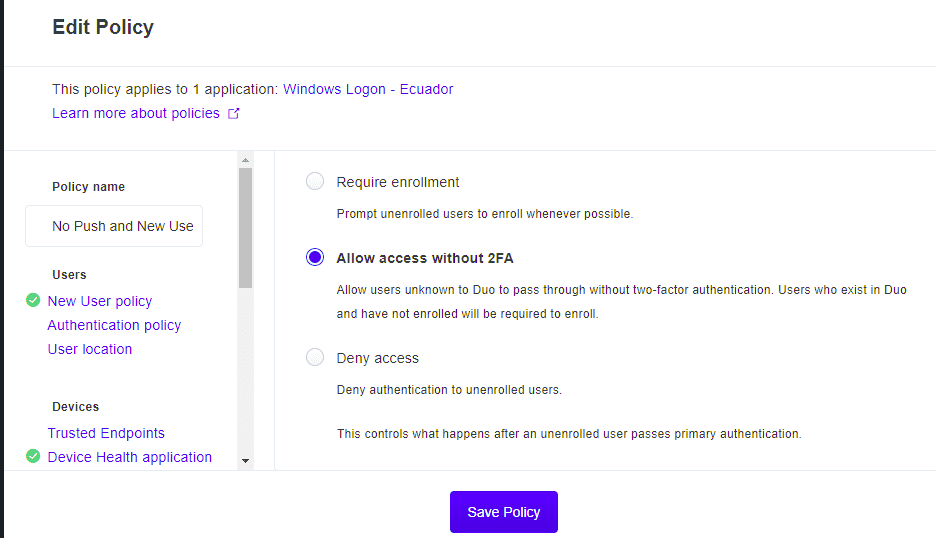

Política de Transição

No início da implementação, existe a possibilidade de alguns dos usuários que acessam o computador não existirem ou não estarem cadastrados no Duo, nesse caso, é aconselhável ativar uma política Duo Security que permita o acesso a esses usuários.

Esta política deve ser aplicada apenas no nível deste aplicativo e está localizada em:

A política temporária de novos usuários não existe no Duo

Após a conclusão da revisão pós-implementação (PIR) da alteração, essa política pode ser definida no seu valor recomendado, que é Negar acesso, para que todo usuário já esteja no Duo.

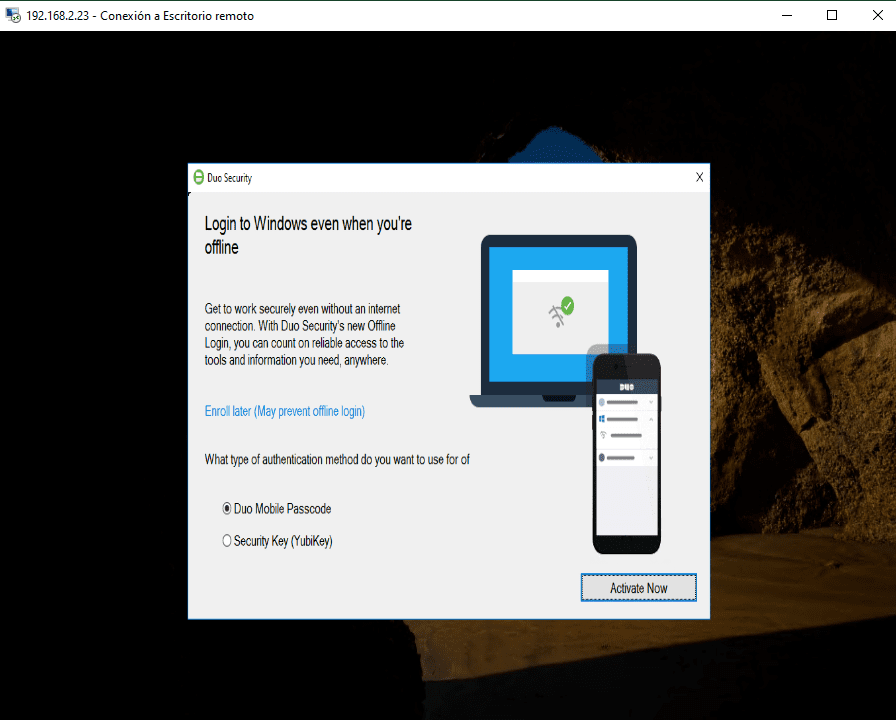

Deixar o Acesso Offline por Último

Ao configurar o acesso offline, quando o usuário se autentica com sucesso no Duo Windows Logon RDP, lhe é solicitado registrar seus dispositivos para acesso offline (yubikey ou duo mobile app).

Essa etapa pode ser confusa quando o usuário está começando a usar o Duo, motivo pelo qual sempre sugiro ativar essa opção depois que os usuários já estiverem usando o Duo sistematicamente e após uma campanha de divulgação.

Instalação do Duo Authentication for Windows Logon Program

Quando você tiver tudo pronto, é hora de instalar o programa Duo Authentication for Windows Logon.

A seguir, os aspectos mais importantes desse procecimento:

Definição do API hostname

Este é o primeiro passo do instalador. aqui você escreve o nome do host da API fornecido pelo Painel de administração do Duo.

Erro Comum

Se não for possível avançar após esta etapa devido a um erro de conexão, significa que o dispositivo não tem acesso de saída ao duosecurity.com pela porta 443

Geralmente acontece que o proxy http visto na GUI do Windows não é realmente aquele que o dispositivo configurou. Para saber exatamente o endereço do proxy http que o dispositivo configurou, você pode executar o seguinte comando no cmd do windows:

netsh winhttp show proxy

Chaves de Duo Security

A próxima tela pede para adicionar as credenciais de acesso ao Duo Security (Integration key e Secret Key), neste momento basta considerar que estão corretas com relação às definidas no Painel de Administração do Duo.

Opções de Integração

O mais importante neste momento é definir o modo de operação do Duo Security que será exigido pela implementação que você fez ou pelas políticas de segurança.

Fail Close para o modo offline RDP de logon do Windows

Se você planeja habilitar o modo RDP Offline de Logon do Windows, deve desabilitar a opção Ignorar Autenticação Duo Quando Offline (Fail Open) para evitar que usuários não inscritos façam login.

Isso equivale a ativar o modo de operação Duo Fail Closed

Alterações pós-instalação

Se o agente RDP do Duo Authentication for Windows Logon já estiver instalado mas, por algum motivo forem necessárias alterações na sua configuração, elas poderão ser feitas por meio de modificações no Registro do Windows.

Aqui deixo o artigo oficial do Duo onde estão documentadas as chaves e valores que podem ser modificados: reconfiguração do agente Duo Windows Logon

Benefício Adicional UAC

Nesta integração você tem a possibilidade de proteger, com MFA do Duo Security, todas as ações dentro do Windows que requeiram elevação de privilégios e que solicitem nome de usuário e senha para serem executadas.

Para conseguir isso você precisa:

Ativar suporte a UAC Duo

Isso é feito durante a instalação do agente Duo Authentication for Windows Logon RDP.

Configurar chaves de registro relacionadas ao UAC

Para que o Windows UAC solicite credenciais, você precisa modificar as chaves de registro do Windows conforme indicado no seguinte artigo oficial do Duo

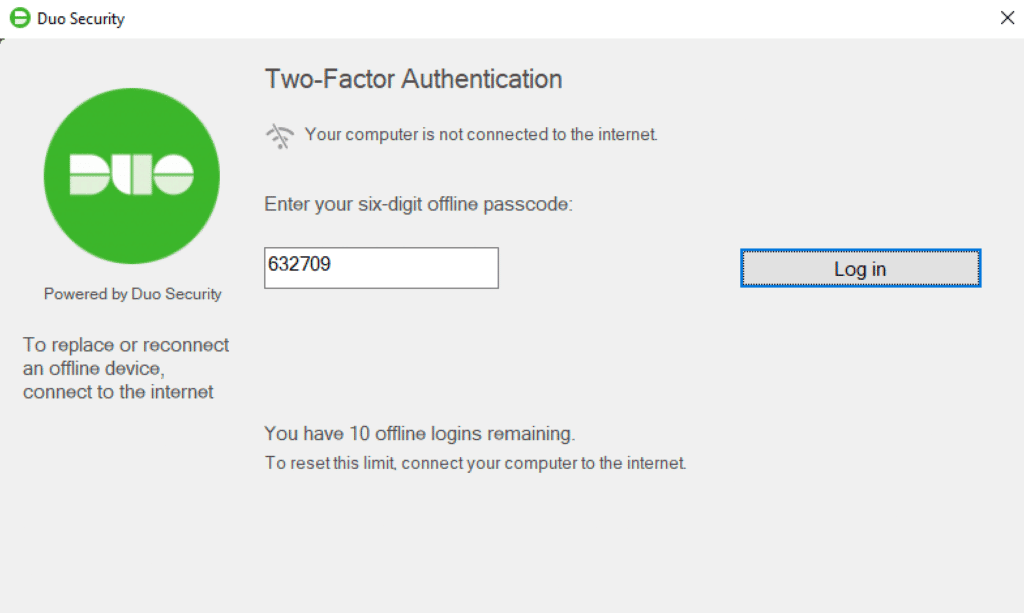

Operação Off-line

Um dos aspectos mais importantes da maneira como o agente RDP do Duo Authentication para Windows Logon funciona é a capacidade de permitir autenticações 2FA em condições offline.

A condição off-line ocorre quando a unidade está no modo de operação Duo fail close:

- Você não tem conexão com a internet

- Não alcança os serviços Duo.

Por que é Necessário Considerar a Operação Offline?

O Duo é um serviço SaaS e, para que ele solicite um segundo fator, o dispositivo ou aplicativo em questão deve entrar em contato com os serviços do Duo,pedindo para que a solicitação do segundo fator seja enviada ao usuário.

No caso do Windows Logon, é muito provável que o computador em determinados momentos não tenha acesso à Internet ou aos serviços do Duo, portanto, em condições normais, a autenticação não pôde ser concluída (se o modo de operação do Duo for fail close ).

De fato, supondo que não haja conexão com a Internet ou rede móvel, os mecanismos 2FA que precisam de algum tipo de conexão, tais como Notificações Push, chamadas telefônicas e SMS, não iriam funcionar.

Nesses casos, o equipamento estaria inabilitado, o que seria uma condição indesejável.

A Solução

Nesse caso, a solução é ativar um fluxo de autenticação especial que detecta a condição offline do equipamento.

Nessa condição, é permitido o uso de dispositivos 2FA que também estejam offline, ou seja:

- Passcodes geradas pelo App. Duo Mobile

- Yubikeys no modo FIDO2

Assim, para poder usufruir desta funcionalidade, é necessário registrar adicionalmente um destes métodos de MFA.

Somente após o cadastro de um desses métodos, poderão ser utilizados quando o equipamento entrar na condição off-line.

Restrições Aplicáveis ao Modo Offline

Por motivos de segurança, o modo offline não pode ser usado de forma ilimitada, então o Duo oferece duas restrições que você pode aplicar:

Restrição de Tempo

Consiste em ligar um timer a partir do momento em que o equipamento tenha se logado em modo offline pela primeira vez.

A partir desse momento, você decide por quanto tempo permitirá o acesso offline ininterrupto.

Restrição de Uso

É semelhante à anterior, só que o contador não é de tempo e sim de número de vezes em que foram feitos logins offline

Você pode então definir um limite de vezes em que permite o acesso offline.

Reinicialização do Contador

Uma informação muito importante é que qualquer um dos contadores que você utilizar (tempo ou sessões iniciadas no modo offline) é zerado instantaneamente quando o agente detecta o restabelecimento da conexão.

Perguntas Frequentes

O agente RDP do Duo Authentication for Windows Logon pode ser implantado ou configurado automaticamente ou em massa?

Sim, você pode fazer isso por meio do GPO do Active Directory. O procedimento é descrito no seguinte artigo: https://duo.com/docs/winlogon-gpo

. Por que é necessário instalar um agente para fornecer o MFA Duo ao Windows Logon RDP?

O login do Windows ocorre em um momento em que não é possível iniciar serviços web como o Duo Prompt padrão, portanto, é necessário recorrer à geração de um Windows Credential Provider que possa funcionar nesse momento

Conclusões

Duo Security oferece a melhor integração com Windows Logon e RDP, seus recursos como acesso Smart Offline, 100% de compatibilidade com as versões Windows Desktop e Server tornam a opção mais fácil de implementar.

Da mesma forma, quando se fala em fazer login em um computador, é importante seguir todas as disposições descritas neste artigo.

Referências

Procedimentos oficiais do Duo

Duo Authentication for Windows Logon & RDP. (s. f.). Duo Security. Recuperado 20 de octubre de 2022, de https://duo.com/docs/rdp/

Duo Authentication Windows Logon RDP: FAQ. (s. f.). Duo Security. Recuperado 20 de octubre de 2022, de https://duo.com/docs/rdp-faq/