A primeira etapa após ter um locatário do Cisco Duo Security é adicionar ou sincronizar os usuários que o Duo Security conhecerá e que poderão ser autenticados com seu serviço Adaptive MFA Zero Trust .

Existem diferentes maneiras de realizar esta atividade e neste artigo mostrarei todas elas, e os detalhes de cada tipo de sincronização podem ser alcançados seguindo o link correspondente em cada seção.

Tabela de Conteúdo

Duo Security e Credenciais Primárias

Antes de entrar no assunto de sincronizar usuários com o Duo Security, é de vital importância entender que, devido à arquitetura operacional do Duo Security , ele não lida com autenticação primária (nome de usuário e senha) . Duo só usa MFA ou Multi-Factor Authentication.

A Razão

Para redundância e melhor tolerância a violações de segurança, a infraestrutura de autenticação primária fica oculta nas instalações da organização ou nos serviços em nuvem.

Dessa forma, se uma das duas partes estiver comprometida do ponto de vista da segurança cibernética, fica mais fácil recuperar o serviço.

A Implementação

Existem aplicativos que os usuários locais possuem e acessam o Duo somente após autenticar diretamente o usuário e sua senha.

Para o caso On-Premises, a Duo security disponibiliza o Duo Authentication Proxy (DAP) que evita a todo custo a exposição dos servidores do Directory, servindo como interface entre os servidores, os serviços do Duo Security e as aplicações seguras.

No caso Cloud, são feitas integrações diretas entre os serviços Duo e o serviço Cloud.

Assim, na hora de sincronizar usuários, o Duo conhece apenas os atributos mínimos necessários para cumprir sua missão, como:

- Nome de usuário

- Nome do indivíduo

- Endereço de email

- Apelido

- Número de telefone

O resultado

Nunca…. O Duo Security nunca saberá a senha do usuário .

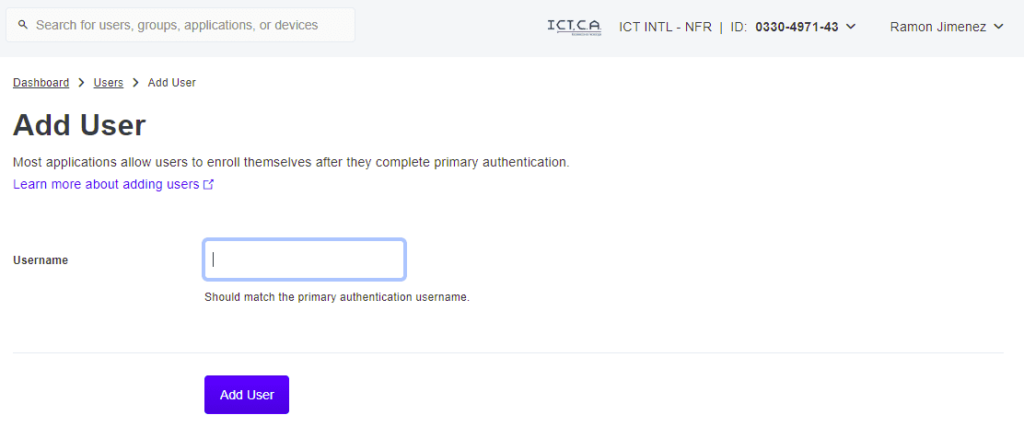

Entrada Manual do Usuário

Esta é a forma mais básica de criar um usuário no Duo Security, os únicos dados que você precisa adicionar são o nome de usuário, os demais campos são opcionais e são adicionados posteriormente.

É importante que esse nome de usuário seja exatamente igual ao nome de usuário que o aplicativo seguro usa.

Em outras palavras, a única maneira de o Duo reconhecer um usuário é por meio de seu nome de usuário e, em ambientes de SSO SAML, é o endereço de e-mail.

Aqui a documentação oficial do Duo: Creating users manually

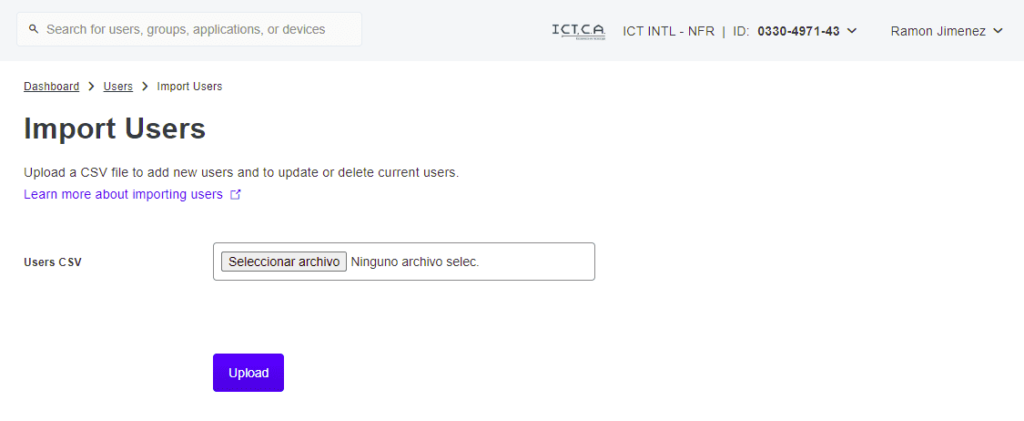

Importar do Arquivo

Se quiser adicionar manualmente vários usuários em um único lote, você pode carregá-los em um arquivo de texto separado por vírgula (CSV) e realizar uma importação em massa com ele.

O formato deste arquivo CSV é:

nome de usuário,nome real,alias1,alias2,e-mail,status,telefone1,telefone2,plataforma1,plataforma2,grupo1,grupo2,notas

Se algum dos usuários encontrados nesse arquivo já existir, o Duo continuará atualizando as informações com o restante dos campos correspondentes.

Aquí esta la documentação oficial

Sincronizar Usuários de Diretórios com o Duo Security

Agora, nas principais implantações, é mais comum que os usuários sejam sincronizados do provedor de identidade oficial .

Razões para Sincronizar Usuários con o Duo Security

Maior controle: ao criar grupos em seu diretório e configurá-los no Duo, você pode controlar exatamente quais de seus usuários são enviados para o Duo Security.

Atualizações: O Duo realiza periodicamente sincronizações de usuários de diretórios, permitindo que você tenha sempre uma base de usuários atualizada e mais confiável.

Maior segurança: Se alguém for descadastrado do Diretório, também será descadastrado do Duo, eliminando qualquer possibilidade de acesso a aplicativos protegidos pelo Duo por usuários não autorizados.

Maior facilidade de administração : Tecnicamente, a administração de usuários permanece onde sempre esteve, no Diretório de Provedores de Identidade

Menor superfície de exposição: os atributos do usuário sincronizados com o Duo a partir de algum diretório são somente leitura, o que evita modificações acidentais e deixa o diretório (que está oculto) como a única fonte desses atributos.

Notificação de Inscrição: quando é realizada uma sincronização com seu Diretório e um novo usuário é criado, você tem a opção de enviar automaticamente um e- mail de inscrição de usuário para que o usuário possa realizar, via autoatendimento, o processo de inscrição de pelo menos um segundo dispositivo fator que será seu autenticador no Duo.

Controle de licenças de uso do Duo: ao ter usuários limitados dentro de grupos em seu diretório, você já definiu e controlou o número de usuários que terá no Duo, podendo assim ficar dentro dos limites do licenciamento do Duo contratado.

Agora vou analisar as opções de sincronização disponíveis no Duo Security:

Sincronizar Usuários do Azure AD com o Duo Security

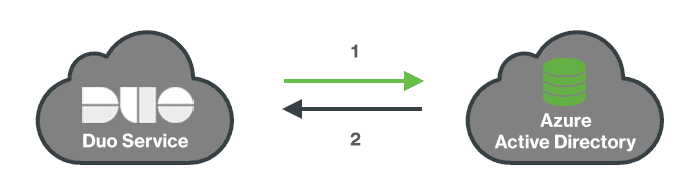

Para aqueles com serviços Microsoft Cloud, a opção mais fácil é integrar diretamente o Duo Security com o Azure Active Directory.

Essa integração é feita simplesmente autorizando ambos os locatários a compartilhar informações do usuário.

Essa autorização é feita com as credenciais de um administrador do Azure.

É importante ressaltar que até o momento, se você deseja integrar o Duo Security com o Microsoft 365, precisa que a integração seja por meio do Active Directory On-Premises.

Aqui deixo a documentação oficial do Duo

Sincronizar Usuários do Active Directory com o Duo Security

Esta é talvez a mais comum das implementações de sincronização de usuários do Duo Security, visando um Microsoft Active Directory nas instalações da organização.

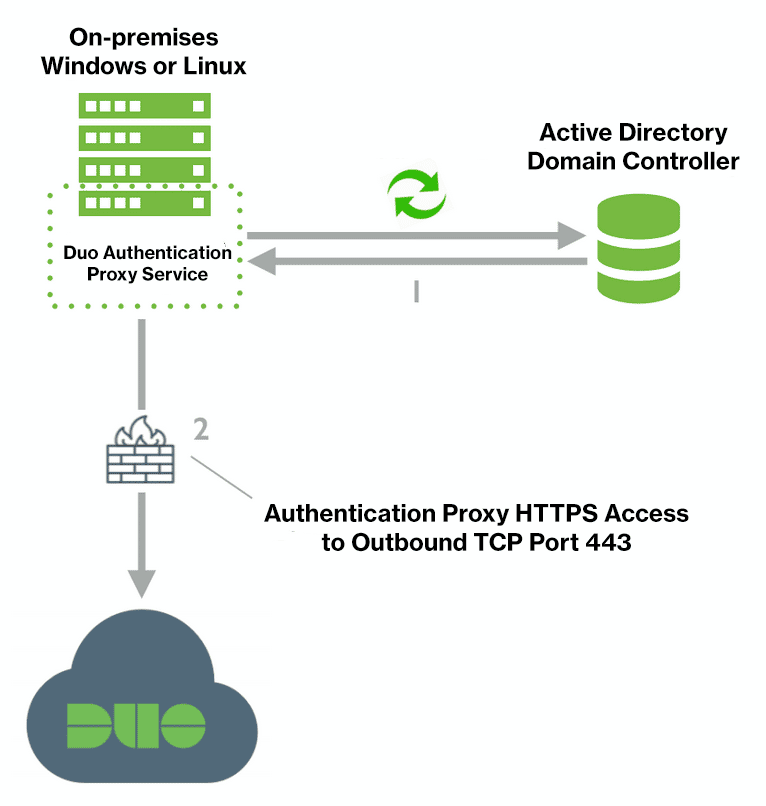

Para esses casos e como mencionei no início, não podemos expor nossos Domino Controllers à Internet, então o Duo Security fornece o Duo Authentication Proxy (DAP).

O DAP é um pequeno software que pode ser instalado em qualquer servidor (para uso exclusivo ou não) que tenha conectividade com os Domino Controllers sobre os quais vamos ler.

Por motivos de segurança, a conexão é somente leitura, portanto, o Proxy não pode fazer alterações no Active Directory.

O DAP é executado no Windows Server ou Linux, e até fiz implantações em contêineres do Docker.

Como prática recomendada , sugiro instalá-lo no Windows em um computador associado ao domínio que você deseja sincronizar, pois a integração com o Active Directory é muito mais fácil.

Para este caso de sincronização do Duo Security com o Active Directory, o que o DAP faz é ter duas interfaces de conexão:

Conexão do Active Directory

Isso é feito de forma transparente (se o computador for ingressado no domínio) ou usando um usuário de serviço somente leitura.

Passa por LDAP, LDAPS ou STARTTLS e nesta conexão o que se faz é uma leitura do Active Directory, especificamente dos usuários ou grupos de usuários selecionados para serem sincronizados.

Conexão com o Duo Security

É uma conexão estritamente de saída via porta SSL / 443 do DAP para a nuvem Duo Security.

Nesta conexão, todos os usuários e grupos que estarão sujeitos ao Duo MFA são transmitidos com segurança para o Duo Security.

Aqui está a documentação oficial

Sincronizar Usuários do OpenLDAP com o Duo Security

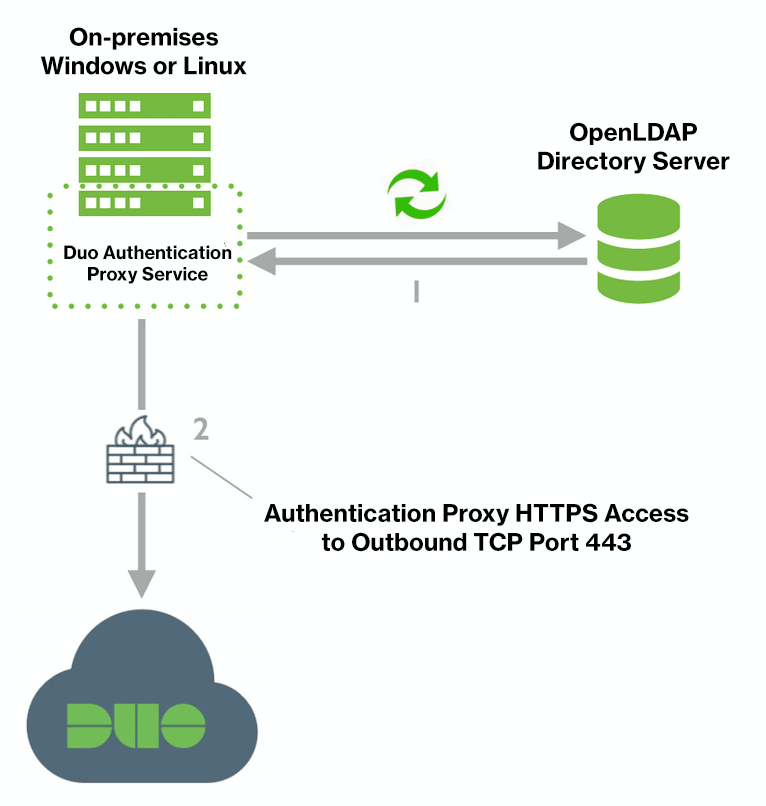

Essa sincronização é essencialmente exatamente igual à integração com o Windows Active Directory, a única coisa é que ao invés de apontar para os controladores Microsoft Domino, ela aponta para servidores rodando OpenLDAP.

Da mesma forma, a exposição dos servidores é garantida usando o DAP como proxy de sincronização.

O DAP executa as mesmas funções de conexão LDAP, LDAPS ou STARTLS para ler a árvore Open LDAP e as funções de conexão em nuvem do Duo Security para carregar usuários qualificados do Duo MFA.

Aqui está a documentação oficial

Conclusões

A sincronização de usuários com o Duo Security a partir de seu provedor de identidade principal é uma etapa fundamental para uma implementação correta e escalável do Zero Trust que o Duo oferece.

Com experiência e boas práticas estabelecidas, um projeto Zero Trust com Duo Security é feito em apenas alguns dias ou algumas semanas.