A etapa seguinte apóscarregar usuários no Duo Security consiste em configurar a autenticação primária desses usuários para validar as credenciais.

Após a autenticação primária, o Duo solicitaráa autenticação de segundo fator,o qual é o princípio fundamental daArquitetura Zero TrustdaDuo Cisco.

Neste artigo vou apresentar as tecnologias de autenticação primária mais importantes com as quais o Duo Security pode ser integrado, desta forma você terá uma visão muito clara da integração que melhor se aplica ao seu caso.

Tabela de Conteúdo

Como é a Autenticação de Usuários no Duo Security?

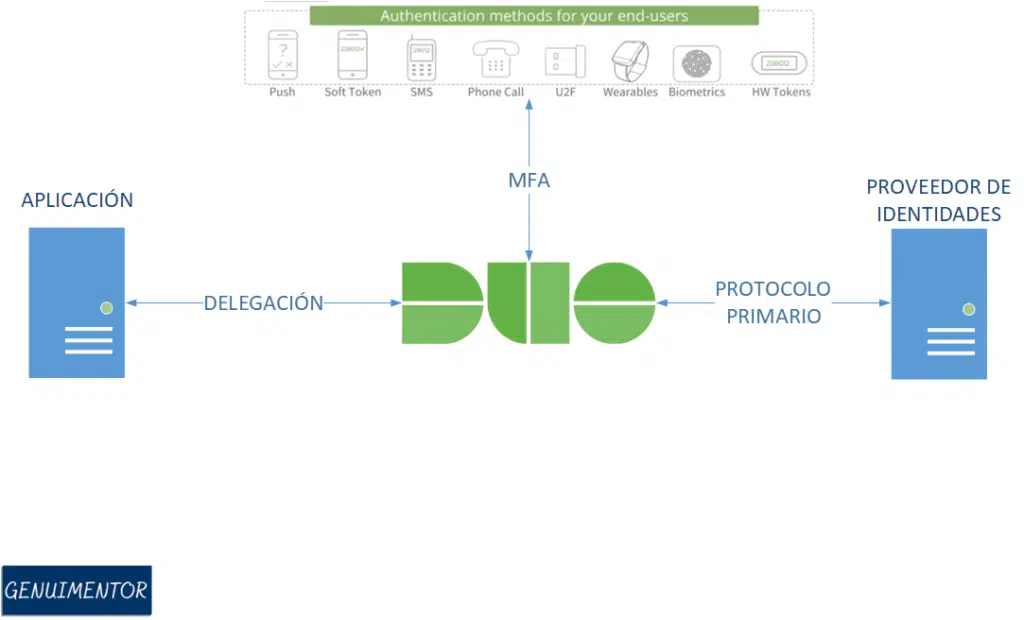

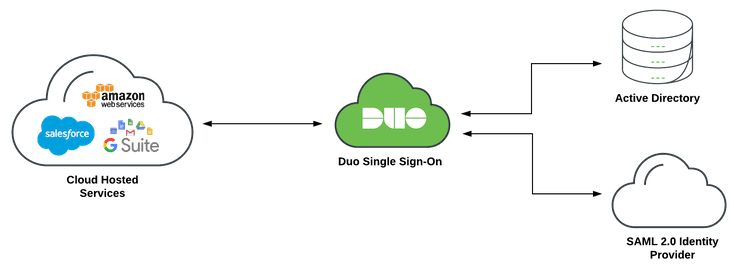

Por definição de Zero Trust, o Duo Security não lida com autenticação primária.Essa autenticação fica protegida no principal provedor de identidade daempresa.

O Duorecebe, sim, todas as solicitações de autenticação de usuáriode todos os aplicativos que o seu serviço garante.

Uma vez recebidas,essas solicitações são encaminhadas ao provedor de identidadepara validar as credenciais recebidas.

A validação de credenciais é feita por meio da aplicação de protocolos de autenticação padrão, tais como SAML, LDAP, OIDC, RADIUS

O Segundo Fator de Autenticação no Duo Security

Antes de detalhar a autenticação primária, vamos aos recursos mais importantes do Duo Security: o segundo fator de autenticação como parte daAutenticação Multifatorque o Duo implementa.

Métodos de Autenticação Suportados

Em seguida, os métodos de autenticação de segundo fator suportados pelo Duo

métodos 2FA

Métodos de segundo fator a serem aplicados após a aprovação da autenticação primária.

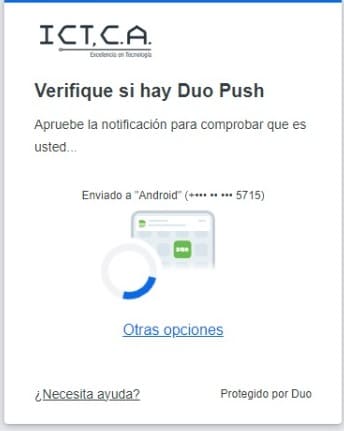

- Duo Push:é uma notificação que chega pela internet a um smartphone com o aplicativoDuo Mobile.

- Duo Mobile passcodes:códigos OTP de 6 dígitos gerados offline pelo aplicativoDuo Mobile.

- Phone callback:Chamada telefônica recebida e na qual um código ou senha OTP é ditado

- SMS passcodes: códigos OTP de 6 dígitos recebidos via mensagem de texto (SMS)

- WebAuthn

- Chaves de segurança (WebAuthn): chaves de segurança FIDO2

- Touch ID: Autenticação biométrica via FIDO2 em dispositivos MacOS.

- Tokens de hardware: Tokens especializados para gerar códigos OTP (inclui Yubikeys no modo Yubico OTP)

Métodos Passwordless

Métodos de última geração onde o uso de uma senha não é necessário para fazer login.

Eles estão disponíveis em aplicativos protegidos pelo serviço SSO da Duo Security.

- Platform authenticators: métodos integradosFIDO2 , por exemplo, Face ID, Touch ID, Windows Hello ou reconhecimento facial ou de impressão digital em dispositivos Android

- Roaming authenticators:métodosexternosFIDO2 , por exemplo: chaves de segurança (USB, Bluetooth ou NFC)

- Duo Push: Pushespecial recebido no Duo Mobile, mas requer validação biométrica, PIN ou senha

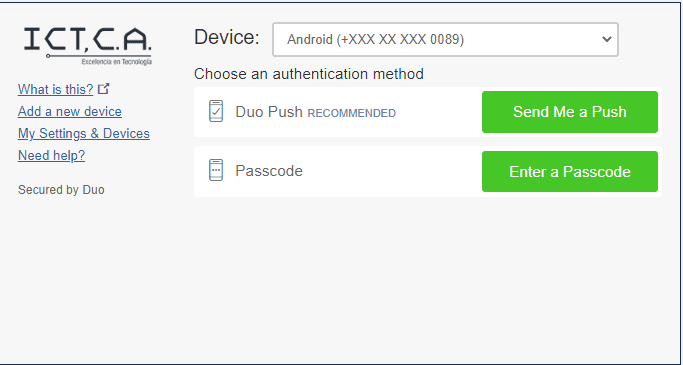

A Duo Prompt

Um dos grandes benefícios da implementação do Duo Security é aconsistência na experiência do usuário, ou seja, não importa qual aplicativo você esteja acessando, seu fluxo de trabalho e interface apresentada são os mesmos.

Isso diminui o atrito do usuário para usar o segundo fator, pois facilita e torna a interação com o sistema de duplo fator muito natural.

O Duo Security consegue isso através do seu Duo Prompt, que nada mais é do que uma janela que aparece sempre que um segundo fator é solicitado.

Esta janela é a mesma, não importa em qual aplicativo você esteja fazendo login.

Atualmente existem duas versões desta janela, mas está em transição para sua aprovação final

Duo Traditional Prompt

Prompt apresentado desde o início do Duo Security e que está em processo de substituição, porém ainda é válido e é utilizado por muitos aplicativos.

Duo Universal Prompt

Versão melhorada do prompt tradicional. É muito mais simples de usar, intuitivo e mais rápido.

Gerenciamento Centralizado de Dispositivos 2FA

Outro grande benefício do Duo Security éo gerenciamento muito fácil dos dispositivos 2FA dos usuários,tornando esse gerenciamento independente dos aplicativos.

Todos os dispositivos 2FA que um usuário possui são gerenciados no Painel de administração do Duo eessas configurações se aplicam a todos os aplicativos protegidos pelo Duo.

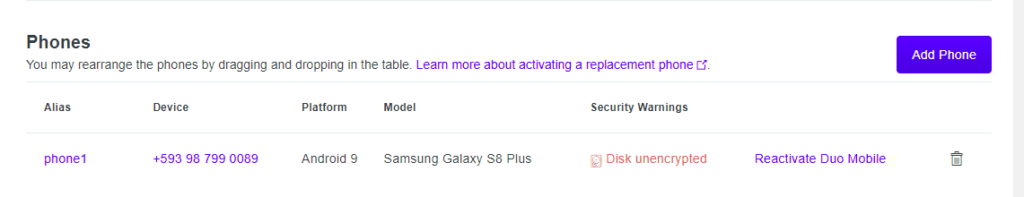

Abaixo, mostro como os dispositivos 2FA de um usuário são visualizados e gerenciados, especificamente o(s) telefone(s) do usuário:

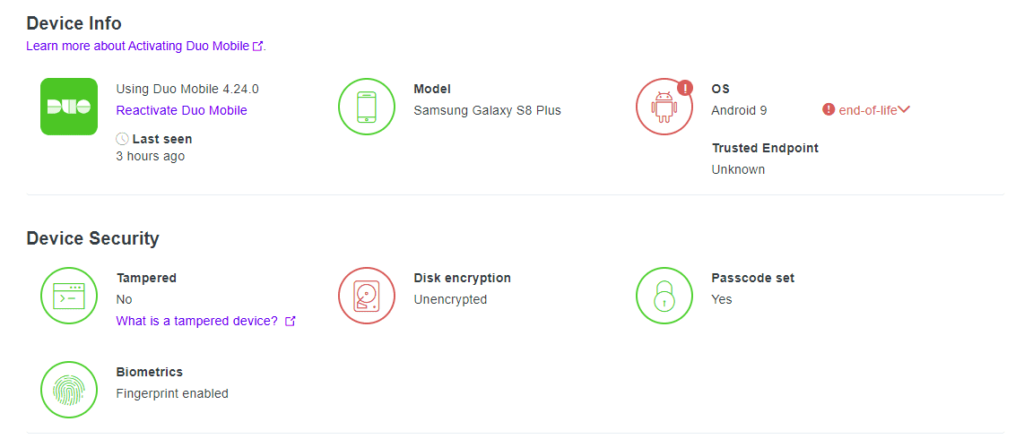

Detalhe do telefone

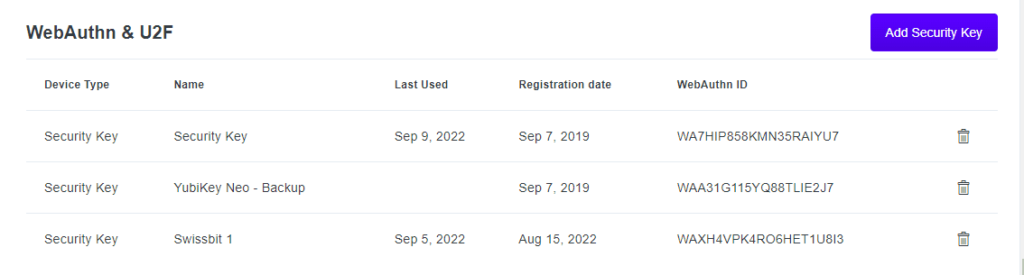

Agora para as chaves de segurança

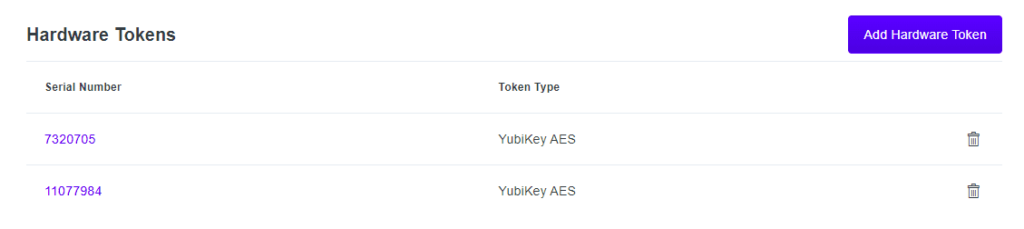

E tokens de hardware

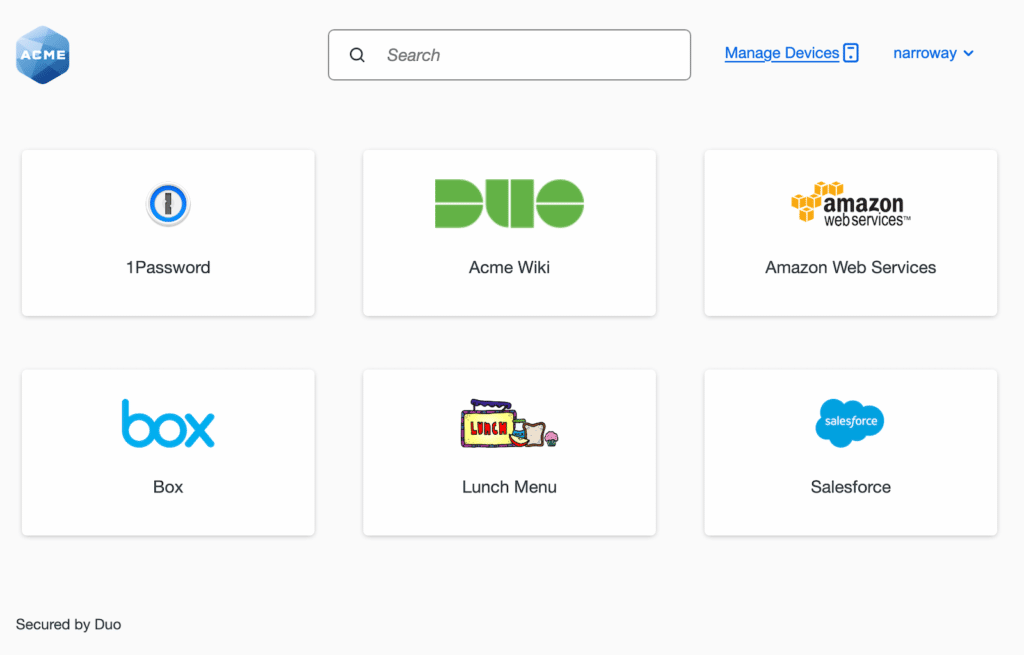

Implementação de SSO no Duo Security

Single sign-on , também conhecido comoSingle Sign-On ou SSO, consiste na capacidade de autenticar os usuários de uma empresa por meio de uma única combinação de nome de usuário e senha.

Simplificando,cada usuário tem um nome de usuário e senha exclusivospara acessar os aplicativos.

Com esse recurso, o gerenciamento de identidades e o controle de acessos em uma empresa, fica bastante facilitado.

Agora,o que o Duo suporta para alcançar o Single Sign-On? A resposta pode ser deduzida do ponto anterior:

- Aplicativos seguros delegam autenticação primária ao Duo

- O Duo roteia essas solicitações de autenticação para o provedor de identidade principal.

- A capacidade de SSO aumenta à medida que os aplicativos protegidos com o Duo são adicionados

No final da história, o Duo permite que você tenha SSO na sua empresa e, ainda, fornece um portal de SSO com todos os aplicativos que possuem SSO para que os seus usuários possam acessá-los por meio dele.

Opções de Autenticação do Usuário no Duo Security

Sabendo como o Duo Security autentica os usuários, agora veremos as opções de autenticação que estão disponíveis para serem integradas ao Duo.

Todas essas opções (exceto as de usuários locais) baseiam-se na mesma coisa:uma delegação de autenticação ao Duo e esta, por sua vez, ao provedor de identidade principal.

Autenticação Usando Usuários Locais

Esse é o nível mais básico de autenticação, normalmente usado por aplicativos mais antigos que não têm a capacidade de usar protocolos de autenticação padrão.

Baseia-se no fato de queo banco de dados do usuário se encontra dentro do mesmo aplicativoe, portanto, a autenticação é realizada localmente.

Nesse caso, não é possível obter o SSO devido às mesmas limitações de não poder delegar a autenticação a terceiros.

Autenticação Usando o Active Directory

Essa é a autenticação primária mais utilizada atualmente, devido à popularidade das implementações do Microsoft Active Directory (MS AD).

Muitos aplicativos jápermitem que a autenticação seja delegada a um AD externopor meio do protocolo LDAP ou LDAPS, que é nativo do MS AD.

Autenticação Usando o Microsoft Azure AD

A evolução natural do Active Directory é fazer upload para a nuvem, isto é oferecido pela Microsoft, por meio de seu serviço Microsoft Azure AD.

Normalmente se faz pela sincronização de um Active Directory On-Premises com o serviço Azure AD Cloud mas, existem aqueles que têm todo o Active Directory na nuvem sem um componente On-Premises.

Essa autenticação é paraaplicativos de nuvem que dão suporte à integração com o Azure AD, com acesso condicional na condição de autenticador primário e está baseada na federação SAML, como veremos no próximo ponto.

Autenticação Usando SAML

Essa é a autenticação mais usada para SSO em aplicativos em nuvem.

Consiste em federar a aplicação a umserviço SSO Duo Security, serviço este que recebe solicitações de autenticação via protocolo SAML (Security Assertion Markup Language).

O serviço SSO recebe a solicitação de autenticação e a confirma com o provedor de identidade.

Em termos simples, o SAML permite uma delegação de autenticação muito semelhante às indicadas acima.

A vantagem é a de ser muito segura eé o padrão de fato na maioria dos aplicativos em nuvem.

O Duo pode receber solicitações de autenticação via SAML e enviá-las ao provedor de identidade principal.

Autenticação usando OpenLDAP

Do ponto de vista técnico,trata-se de uma integração idêntica à do Active Directory, pois se baseia no mesmo protocolo LDAP que a Microsoft utiliza em seu AD.

O Duo pode receber solicitações de autenticação via LDAP e enviá-las ao provedor de identidade principal.

Autenticação Usando RADIUS

Um pouco mais antiga mas também muito utilizada é a integração via RADIUS.

O Duo pode receber solicitações de autenticação via RADIUSe enviá-las ao provedor de identidade principal.

Práticas Recomendadas na Autenticação do Usuário no Duo Security

- Se você planeja proteger o Microsoft 365, deve optar pelo Active Directory On-Premises como sua principal fonte de autenticação

- Para fins de redundância, configure mais de um controlador Domino noDuo Authentication Proxy

- Opte pelo LDAPS sempre que possível, é muito mais seguro e fácil de configurar

- Tenha em mente que, por padrão, o sAMAccountName do LDAP ou Active Directory é mapeado para o usuário Duo, se você quiser usar outro atributo, deve especificá-lo tanto na sincronização do usuário

- Prefira as tecnologias mais modernas (SAML, OIDC e LDAPS) às antigas (RADIUS). Elas lhe fornecerão mais recursos.

Conclusões

É muito importante saber que o Duo Security permite autenticações primárias com todos os protocolos padrão atuais, característica que lhe dá um nível de flexibilidade sem precedentes.

Reitero também a importância de manter separadas as tecnologias do primeiro fator (provedores de identidade) e as tecnologias do segundo fator (Duo Security). Este grande detalhe lhe proporciona um nível muito alto de segurança ao “não colocar todos os ovos na mesma cesta”

Referências

Documentos oficiais de Duo Security:

Duo Two-Factor Authentication for LDAP Applications

Duo Autentication Proxy Client Sections

Duo Two-Factor Authentication for Microsoft Azure Active Directory