Una de las integraciones más comunes de Cisco Duo Security es con el Windows Logon bien sea local o vía RDP (Remote Desktop Protocol).

Duo Windows Logon for RDP ofrece una capa adicional de seguridad Zero Trust MFA al sistema Operativo Windows cuando el usuario intenta iniciar sesión en dispositivos Windows, bien sean PC’s o Servidores.

Es una de las más usadas al inicio de proyectos de Zero Trust porque ofrece un marco inicial de seguridad sobre todas las aplicaciones que corre PC o servidor.

Adicionalmente, la solución Duo Security para el Windows Logon local o RDP permite usar la funcionalidad UAC (User Account Control) de Windows para dar una nueva autenticación y MFA a las acciones dentro del equipo, que requieran elevación de privilegios.

En este artículo explico el funcionamiento de esta integración y los pasos generales de como configurarla.

Tabla de Contenidos

El Inicio de Sesión en Windows

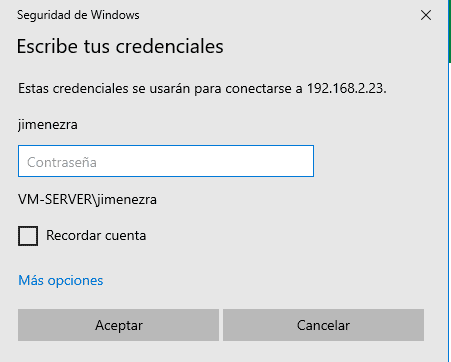

Cada vez que queremos ingresar a un laptop, PC o servidor que corre el sistema operativo Windows, bien sea en su versión de escritorio o server, éste solicita credenciales de acceso (usuario y contraseña)

Este usuario y contraseña puede ser de un usuario definido localmente o de uno definido en el dominio en el cual se encuentra registrado el equipo.

Una vez validadas las credenciales, bien sea localmente en el equipo o a través del controlador del dominio, se permite el acceso al usuario.

Es importante recalcar que en este caso, Duo no interviene en la validación del usuario y la contraseña.. esto lo realiza el equipo de acuerdo al flujo de autenticación de Windows.

Métodos de Conexión a un Equipo Windows

Existen varias formas de conectarse a un equipo Windows, las principales son:

Inicio de Sesión Local

Este inicio de sesión ocurre cuando estás físicamente frente al equipo, es decir tu teclado es físicamente o virtualmente el teclado del equipo.

Es conocido también como inicio de sesión a la consola del equipo.

En esta categoría podemos agrupar las siguientes condiciones de inicio de sesión:

- Estar físicamente trabajando en el equipo con su teclado, monitor y ratón.

- Abrir una consola de una máquina virtual (VM) en su hipervisor.

- Usando dispositivos o tarjetas especiales que dan consola del equipo.

- Accesos vía VNC

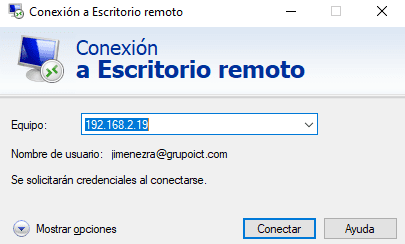

Escritorio Remoto o RDP

Esta conexión es 100% remota, es decir, no te encuentras físicamente al frente del equipo.

Para la comunicación se utiliza el protocolo RDP (Remote Desktop Protocol).

En esta condición abres la consola del equipo remoto en tu mismo equipo local corriendo el programa de conexión a escritorio remoto.

Es muy usado para administrar servidores Windows que se encuentran, por ejemplo en un Centro de Datos o en cualquier otra ubicación no accesible localmente.

Importancia de Integrar Duo Security al Windows Logon o RDP

A modo general, MFA da una capa adicional de seguridad solicitando un segundo factor de autenticación al usuario en Duo, garantizado en cierto modo que el usuario es quien dice ser.

Para Windows Server

Las actividades que se pueden realizar dentro de un Servidor Windows son de suma importancia para una organización. Estas acciones pueden ir desde un simple cambio de contraseña a un usuario (que podría dar lugar a una peligrosa usurpación de identidad hasta apagar el servidor, pasando por modificar inadecuadamente la configuración dejándolo fuera de operación.

Por esta razón, existen cuentas de usuario privilegiadas que son las únicas que pueden ejecutar estas acciones administrativas sobre el servidor.

Asegurar el acceso con MFA da un mayor nivel de garantía de que solo las personas autorizadas podrán administrar al servidor así les hayan robado o adivinado su contraseña.

Para Windows de Escritorio

En primer lugar dar MFA Duo a un PC o Laptop te protege en las siguientes condiciones:

- Cuando roban el equipo, protegiendo los datos que se encuentra en el disco interno del mismo.

- Da un marco inicial de protección a todas las aplicaciones que el equipo posee al ser accedidas por su usuario verificado en el Windows logon.

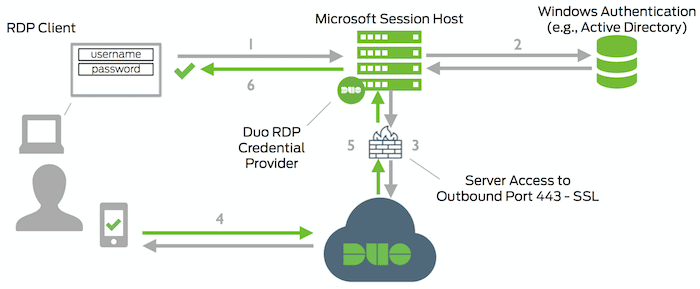

Funcionamiento de la Integración Duo Security Windows Logon RDP

A continuación explico cómo funciona la integración Duo Authentication for Windows Logon RDP

Descripción de Pasos

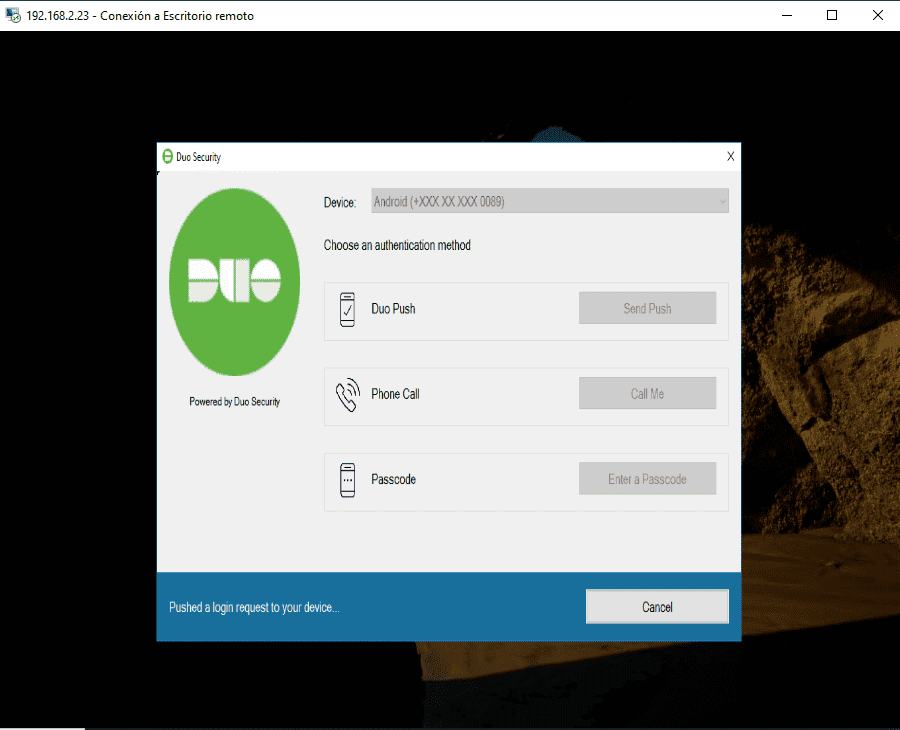

- 1.- El usuario intenta iniciar sesión local o remotamente ingresando sus credenciales de acceso.

- 2.-El equipo valida las credenciales contra el Directorio Activo o localmente según sea el caso. Si no son correctas, se niega el acceso

- 3.- En caso de que las credenciales sean correctas, el agente de Duo Authentication for Windows logon que es en realidad un proveedor de credenciales configurado en el equipo se conecta vía SSL con el servicio de Duo (en específico con su API Host, usando su Integration Key y su Secret Key) y le pide que se sea enviada una solicitud de segundo factor al usuario.

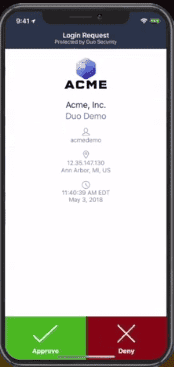

- 4.- El usuario recibe la notificación y responde al segundo factor

- 5.- Duo reconoce la respuesta del segundo factor, determina la validez de la misma y responde al equipo indicando si fue satisfactoria o no

- 6.- El equipo responde bien sea aprobando o rechazando el ingreso según lo recibido del servicio de Duo.

Experiencia del Usuario

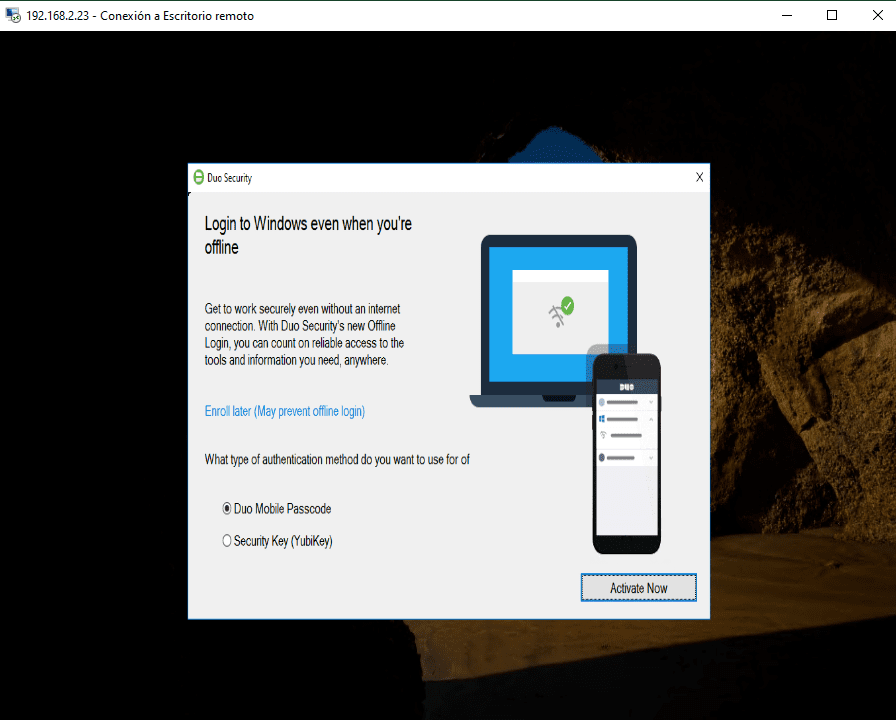

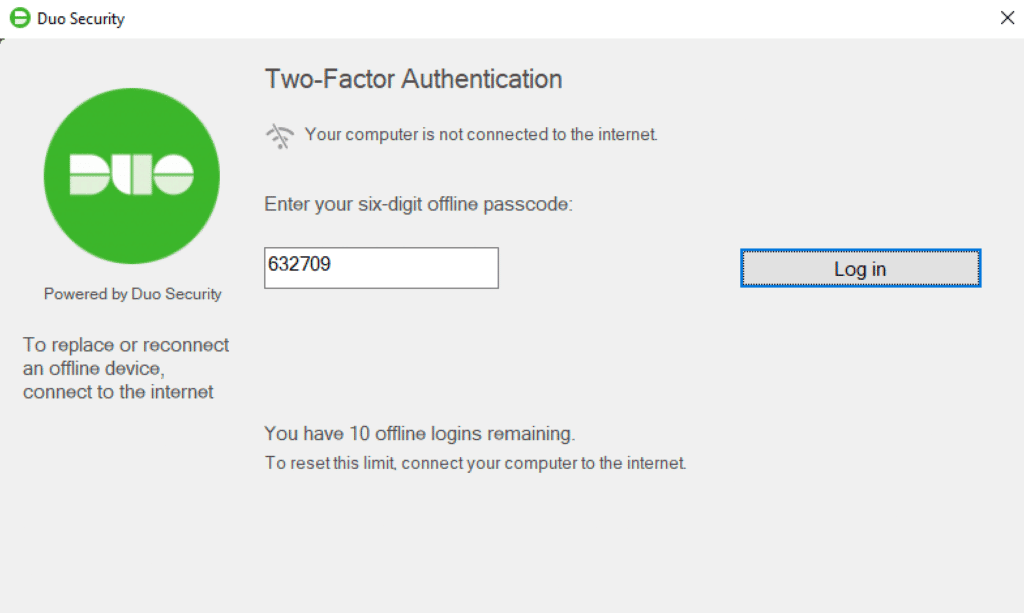

A continuación imágenes que describen la experiencia del usuario al intentar ingresar a un equipo que tiene activa la integración de Duo Security Windows Logon RDP

Mejores Prácticas en la Configuración de Duo Windows Logon RDP

En esta sección quiero detallarles con base a mi experiencia, mis mejores prácticas en términos de secuencia de configuración della integración de Duo Security Windows Logon RDP.

También te mostraré los aspectos más relevantes y críticos a considerar par que una implementación de Duo Security para Windows Logon y RDP exitosa.

Respaldos

Si existiera alguna configuración errónea durante la implementación, es posible que se pierda acceso al servidor, por ello recomiendo la ejecución de un respaldo previo o un instantánea o snapshot de la máquina virtual.

También es conveniente tener a la mano la clave BitLocker del equipo (de ser el caso que tenga disco cifrado con esta tecnología).

Hora del Servidor o PC

Como todo MFA, el tema hora es importante porque es una variable vital para la sincronización de los OTP, si la hora no están correctas en el equipo (vía NTP / Dominio Windows), no podrás ingresar al equipo una vez instalado el agente de Duo para Windows Logon y RDP.

Sesión Alterna

Siempre es bueno que a la hora de la instalación del agente, tengas otra sesión abierta en el servidor como respaldo en caso de que pierdas conexión en la sesión primaria de trabajo.

Así podrás ejecutar acciones correctivas que te permitan recuperar el acceso.

Acceso a Internet de Equipo.

El quipo que va a ser objeto de la instalación debe tener acceso de salida al puerto 443 y dominio duosecurity.com

Este acceso puede ser provisto por la infraestructura de seguridad (web proxy o firewall) en la cual se encuentra el equipo o a través de una funcionalidad del Duo Authentication Proxy que hace las veces de https proxy.

Es importante recalcar que este acceso es solo de salida (outbound) es decir bajo ninguna circunstancia el equipo debe poder ser accedido desde el exterior.

Usuarios Previamente Enrolados en Duo Security

Por la naturaleza del Windows Logon (no es una aplicación web y que puede darse la ocasión de ingreso estando fuera de línea), esta integración no cuenta con la facilidad de auto enrolamiento de usuarios.

Por esta razón, previo a la implementación, los usuarios deben existir en Duo y estar correctamente enrolados con al menos un dispositivo de segundo factor.

Coincidencia en Nombres Usuarios

Los usuarios que ingresan al equipo deben llamarse igual que los usuarios en Duo o alguno de sus alias para que Duo pueda identificarlos y enviarles el segundo factor.

Para saber el nombre del usuario puedes usar el siguiente comando en el cmd de windows: whoami

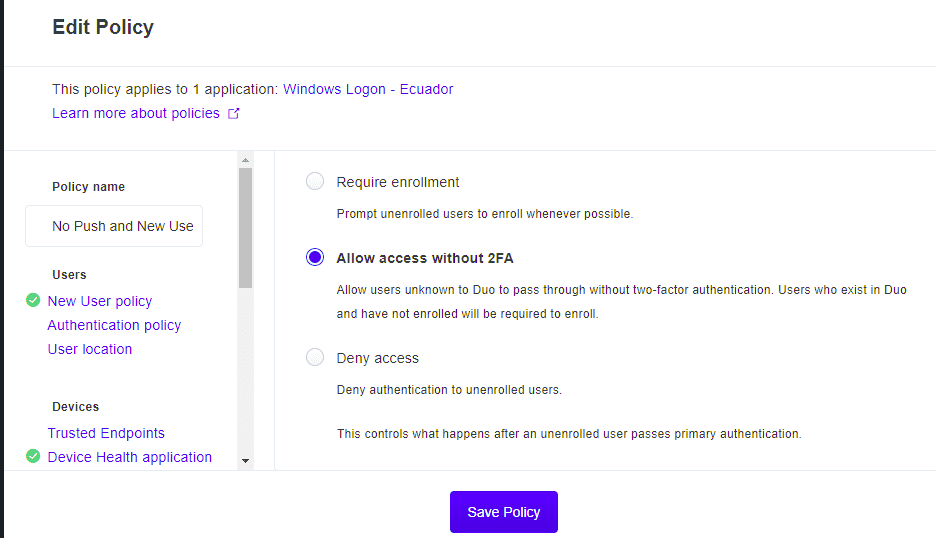

Política Transitoria

Al inicio de la implementación, como existe la posibilidad de que alguno de los usuarios que ingresa al equipo no exista o no esté enrolado en en Duo, es conveniente la activación de una política en Duo Security de carácter transitorio que permita el acceso a estos usuarios.

Esta política debe ser aplicada solo a nivel de esta aplicación y se encuentra en:

Luego de finalizada la revisión post-implementación (PIR) del cambio, esta política puede ser colocada en su valor recomendado que es el de Deny Access, de modo que todo usuario deba estar ya en Duo.

Dejar el Acceso Offline para el Final

Cuando se configura el acceso fuera de línea (offline) cuando el usuario se autentica satisfactoriamente en Duo Windows Logon RDP, se le solicita enrolar su dispositivos e acceso fuera de línea (yubikey o aplicación duo mobile).

Este paso puede ser confuso cuando el usuario recién comienza a usar Duo, por lo que siempre sugiero activar esta opción luego que ya los usuarios usan duo de manera sistemática y previa campaña de divulgación.

Instalación de Programa Duo Authentication for Windows Logon

Cuando ya tienes todo preparado, es hora de instalar el programa Duo Authentication for Windows Loogon.

A continuación los aspectos más importantes de este procedimiento:

Definición del API hostname

Este es el primer paso del instalador. acá se escribe el api-hostname que provee el Panel de Administración de Duo.

Error Común

Si no se puede avanzar de este paso por error de conexión, quiere decir que el equipo no tiene acceso de salida a duosecurity.com por el puerto 443

Suele pasar que el http proxy que se ve en la GUI de windows no es realmente el que tiene configurado el equipo. Para saber exactamente la dirección del http proxy que tiene configurado el equipo puedes ejecutar el comando en el cmd de windows:

netsh winhttp show proxy

Claves de Duo Security

La pantalla siguiente solicita añadir las credenciales de acceso a Duo Security (Integration Key y Secret Key), en este punto solo hay que considerar que sean correctas a las definidas en el Panel de Administración de Duo.

Opciones de Integración

Lo más importante de este punto es definir el modo de operación de Duo Security que tu implementación o políticas de seguridad exige.

Fail Close para el Modo Offline de Windows Logon RDP

Si planeas activar el modo Offline del Windows Logon RDP debes desactivar la opción Bypass Duo Authentication When Offline (Fail Open) para prevenir que inicien sesión usuarios no enrolados.

Esto equivale a activar el modo de operación failmode Duo Fail Closed

Cambios Post-Instalación

Si ya se instaló el agente de Duo Authentication for Windows Logon RDP pero por alguna razón se requiere hacer cambios en su configuración, éstos pueden hacerse a través de modificaciones en el Registro de Windows.

Acá les dejo el artículo oficial de Duo donde se documentan las claves y valores que se pueden modificar: reconfiguración del agente Duo Windows Logon

Beneficio Adicional UAC

En esta integración tienes la posibilidad de asegurar con MFA de Duo Security todas las acciones dentro del Windows que requieran elevación de privilegios y que soliciten usuario y password para ejecutarse.

Para lograr esto necesitas:

Activar el Soporte a UAC de Duo

Esto se realiza durante la instalación del agente Duo Authentication for Windows Logon RDP.

Configurar claves del registro relacionadas a UAC

Para que UAC de Windows solicite credenciales, se necesitan modificar las claves del registro de Windows tal como se indica en el siguiente artículo oficial de Duo

Funcionamiento Fuera de Línea

Uno de los aspectos más importantes es el funcionamiento del agente Duo Authentication for Windows Logon RDP es la posibilidad de permitir autenticaciones de 2FA en condicoones fuera de línea.

Esta condición offline o fuera de línea se presenta cuando el equipo bajo modo de operación Duo fail close:

- No tiene conexión a internet

- No alcanza a los servicios de Duo.

¿Por qué es necesario contemplar el funcionamiento Offline?

Duo es un servicio SaaS, y para que pida segundo factor, el dispositivo o aplicación en cuestión debe alcanzar los servicios de Duo para pedir el envío de la solicitud de segundo factor al usuario.

Para el caso del Windows Logon, es muy probable que el equipo en cierto momentos no tenga acceso a internet o a los servicios de Duo, por lo que en condiciones normales, no podría completarse la autenticación (si el modo de operación de Duo es fail close).

De hecho, asumiendo que no hay conexión a internet ni a red móvil, los mecanismos de 2FA que necesitan algún tipo de conexión como Notificaciones Push, llamadas telefónicas y SMS no funcionarían.

En estos casos, el equipo quedaría inhabilitado lo que sería una condición no deseable.

La Solución

En este caso la solución es activar un flujo de autenticación especial que detecte la condición offline del equipo.

Bajo esta condición se permite el uso de dispositivos de 2FA que también sean offline es decir:

- Passcodes generados por la App. Duo Mobile

- Yubikeys en modo FIDO

Es así que para poder hacer uso de esta característica, es necesario que se enrole adicionalmente alguno de estos métodos MFA.

Solo después de enrolado uno de estos métodos, es que se podrá hacer uso de ellos cuando el equipo pase a estar en la condición offline o fuera de línea.

Restricciones Aplicables al Modo Offline

Por razones de seguridad, el modo offline o fuera de línea no puede ser usado de forma ilimitada, por ello Duo ofrece dos restricciones que puedes aplicar:

Restricción por Tiempo

Consiste en encender un contador de tiempo desde que el equipo inició sesión en modo offline por primera vez.

A partir de ese momento tu decides cuanto tiempo más vas a permitir el acceso offline ininterrumpido.

Restricción por Uso

Es similar a la anterior solo que el contador no es de tiempo sino de veces en las cuales se han realizado inicios de sesión offline

Puedes entonces establecer un limite de veces en las cuales tu permites el acceso offline o fuera de línea.

El Reinicio de los Contadores

Un dato muy importante es que cualquiera de los contadores que uses (el de tiempo o el de sesiones iniciadas en modo offline) se reinician instantáneamente cuando el agente detecta el restablecimiento de la conexión.

Preguntas Frecuentes

¿Se puede desplegar o configurar el agente de Duo Authentication for Windows Logon RDP de forma automática o masiva?

Si, puedes hacerlo a través de GPO del Directorio Activo. El procedimiento está descrito en el siguiente artículo: Duo Authentication for Windows Logon (RDP) – Active Directory Group Policy, s. f.

¿Por qué es necesario instalar un agente para dar MFA Duo al Windows Logon RDP?

El inicio de sesión de windows ocurre en un momento cuando no es posible iniciar servicios web como lo es el Duo Prompt estandar, así que es necesario recurrir a generar un Proveedor de Credenciales de Windows que pueda funcionar en este momento.

Conclusiones

Duo Security ofrece la mejor integración con el Windows Logon y RDP, sus características como el acceso Offline Inteligente, compatibilidad 100% con las versiones de Windows de Escritorio y las de Servidores lo hacen la opción más fácil de implementar.

De igual manera, al hablar del inicio de sesión en un equipo, es importante tomar todas las previsiones tal cual como las describo en este artículo.

Referencias

Procedimientos Oficiales de Duo

Duo Authentication for Windows Logon & RDP. (s. f.). Duo Security. Recuperado 20 de octubre de 2022, de https://duo.com/docs/rdp/

Duo Authentication Windows Logon RDP: FAQ. (s. f.). Duo Security. Recuperado 20 de octubre de 2022, de https://duo.com/docs/rdp-faq/